Nie musisz mieć komputerów stacjonarnych, laptopów ani sprzętu o wysokiej wydajności. NS’ Atak TCP SYN może działać nawet na komputerach, które nadal są kompatybilne z bardzo wolnymi połączeniami internetowymi. Jest to zagrożenie, które zagraża zarówno krajowemu, jak i profesjonalnemu sektorowi małych, średnich, a nawet dużych przedsiębiorstw. Ataki TCP SYN są jednym z najczęściej stosowanych ataków DoS w celu zablokowania serwera, chociaż istnieją sposoby na skuteczne złagodzenie tego.

Wiadomo, że ataki DoS są destrukcyjne dla serwerów, zwłaszcza tych dostarczających usługi sieciowe. Generując niechciany ruch, rzeczywisty ruch nie ma możliwości wysłania uzasadnionych żądań. Natomiast ataki DDoS to te, które od ponad 20 lat pozostawiły największy ślad w historii. Jednym z głównych zadań każdej osoby zajmującej się bezpieczeństwem komputerowym, która chce zapobiegać atakom, jest szczegółowa znajomość ich działania. To sprawia, że opracowywanie i wdrażanie planów działania jest znacznie bardziej efektywne.

Jak ataki TCP SYN wpływają na serwery

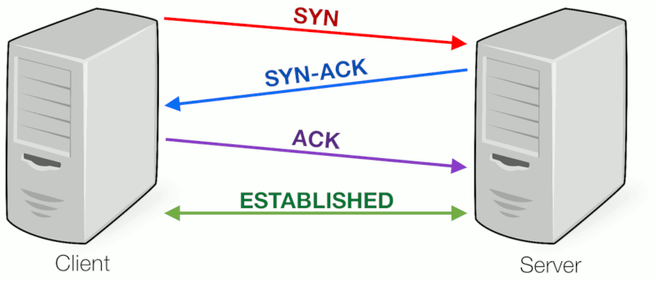

Głównymi celami tego typu ataków są serwery obsługujące procesy TCP. W ten sposób wykorzystuje lukę edytować, przetwarzać Potrójny handel TCP ten Ten proces został zaprojektowany tak, aby dwa komputery mogły negocjować parametry połączenia hosta TCP przed przesłaniem danych, takich jak żądania SSH i HTTP. Wykres trój uzgadniania TCP:

- Serwer A wysyła pakiet synchronizacja TCP SYN do gospodarza B.

- Host B pomyślnie odbiera SYN z serwera A.

- Host B wysyła SYN ochraniać- POTWIERDZ Nowledgement Host Α.

- Host A odbiera pakiet SYN-ACK od hosta B.

- Host A wysyła oskarżony o przyjęcie do gospodarza B.

- Host B został zastąpiony POTWIERDZ przez gospodarza A.

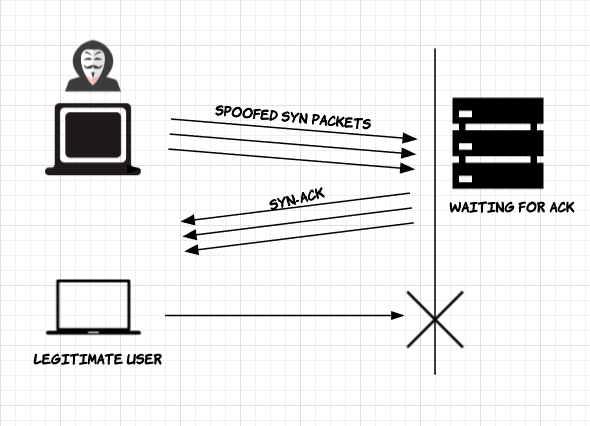

Biorąc pod uwagę powyższy diagram i zakładając, że zarówno host A (klient), jak i host B (serwer), atakujący podszywa się pod hosta A. Następnie zaczyna wysyłać nadmierne żądania TCP SYN do losowych adresów IP na hoście Β.

Host B zakłada, że odebrane żądania są uzasadnione, więc odpowiada pakietem SYN-ACK. Jednak nie otrzymuje ostatecznego ACK. W rezultacie żądanie połączenia nigdy nie jest przekazywane. W tym czasie musi nadal wysyłać pakiety SYN-ACK do innych żądań, nawet nie otrzymując odpowiedzi. W rezultacie serwer B nie jest już dostępny dla prawdziwych uzasadnionych żądań połączeń.

Oto kilka sposobów na złagodzenie tego typu ataku:

- Pliki cookie SYN: kryptograficzny proces hashowania jest wykonywany za pomocą początkowy numer sekwencji oraz stworzony oryginalny pakiet SYN-ACK. Numer ten jest uzyskiwany ze źródłowego adresu IP, docelowego adresu IP, numerów portów i tajnego numeru. NSI jest przydatny, gdy serwer odbiera ACK z komputera klienckiego, przeprowadza walidacje, sprawdzając dodatkowe mapowania tej liczby. Wreszcie hostowana jest pamięć wymagana do utworzenia połączenia TCP.

- Zwiększony ogon: każdy system operacyjny ma limit BQ, aby móc przechowywać niekompletne żądania połączeń TCP. Po osiągnięciu tego limitu połączenia te są kończone. Aby złagodzić atak SYN, opóźnienie można zwiększyć, aby umożliwić legalne połączenia.

- Ogranicz czas połączenia bez pełnej instalacji: systemy operacyjne umożliwiają skonfigurowanie jądra w celu skrócenia czasu logowania połączenia TCP, po tym typie, jeśli nie zostanie w pełni nawiązany, połączenie zostanie trwale zamknięte.

- Filtr zapory: La ograniczenie źródła (Źródło progu) można zmienić, konfigurując zaporę, aby umożliwić zakończenie połączenia na krótko przed utworzeniem nowego limitu początkowego.

Jak widać, chociaż atak TCP SYN jest bardzo popularny, istnieje kilka skutecznych sposobów na złagodzenie skutków tej techniki.