Jak w dzisiejszych czasach rozbijać sieci WPA i WPA2?

Obecnie sieci Wi-Fi wykorzystujące szyfrowanie WPA i WPA2 można łamać na kilka sposobów: za pomocą protokołu WPS, pospiesznie testując dużą kombinację haseł, korzystając z wcześniej stworzonych słowników haseł, czy wreszcie socjotechnikę.

Najłatwiejszym i najszybszym sposobem na to jest Wi-Fi Protected Setup (WPS), który integruje routery bezprzewodowe, aby znacznie ułatwić łączenie się z klientami bezprzewodowymi. WPS działa na różne sposoby, pierwszy to PIN składający się z co najmniej 8 cyfr i maksimum, ale ze względu na jego wewnętrzną konstrukcję, będziemy musieli wypróbować tylko 11 000 PINES, aby złamać protokół WPS i dać nam hasło WPA – PSK lub WPA2 -PSK czytelny. Innym sposobem obsługi WPS jest użycie fizycznego przycisku, przez określony czas 1 lub 2 minuty sieć Wi-Fi będzie dostępna do połączenia za pośrednictwem WPS z dowolnym klientem bezprzewodowym.

Innym łatwym sposobem na złamanie hasła jest wypróbowanie wszystkich wpisów w słowniku, można to zrobić łatwo i szybko za pomocą programu Aircrack-ng dostępnego dla systemów operacyjnych Linux. Wszystko, co musimy zrobić, to uścisnąć dłoń i wypróbować wszystkie hasła w źródłowym pliku tekstowym później, co może zająć wiele godzin. Bardzo ważnym szczegółem jest to, że jeśli hasło WiFi nie istnieje w słowniku, nie można go odszyfrować.

Mamy również możliwość zhakowania hasła WiFi na twardym zasilaniu, w którym to przypadku zarejestrujemy również uścisk dłoni sieci bezprzewodowej WiFi, a później użyjemy programów takich jak hashcat, aby złamać surową moc i wypróbować wszystkie możliwe kombinacje w zależności od modelu podstawowego dostosowujemy. Ten proces jest najdłuższy ze wszystkich, ponieważ dopóki nie mamy hasła, nie jest on kompletny. Uzyskanie hasła WPA o długości i złożoności może zająć miesiące, a nawet lata. Z tego powodu bardzo głośno, aby uniknąć tego typu ataku, zaleca się, aby hasło było dłuższe niż 20 znaków, mieszając wielkie i małe litery, cyfry i symbole.

Wreszcie mamy jeden z najskuteczniejszych sposobów, jeśli użytkownik WiFi nie wie zbyt wiele o komputerach. W tym przypadku użylibyśmy socjotechniki za pomocą narzędzia takiego jak Linset, ten program utworzyłby fałszywy punkt dostępu z tą samą nazwą sieci Wi-Fi co ofiara, aby bezpośrednio podać nam hasło ofiary. W takim przypadku będziemy musieli poczekać, aż połączenie klienta bezprzewodowego usunie uwierzytelnienie z sieci Wi-Fi i spróbować połączyć się z naszą siecią, aby później wprowadzić hasło.

Montaż i obsługa lnu

Po pobraniu na nasz system Linux otwieramy terminal i nadajemy uprawnienia do pliku, abyśmy mogli go uruchomić wpisując:

sudo chmod +x linset

Mając niezbędne uprawnienia wykonawcze, możemy zacząć korzystać z narzędzia. Aby zrobić to ponownie z terminala, wpisz:

sudo ./linset

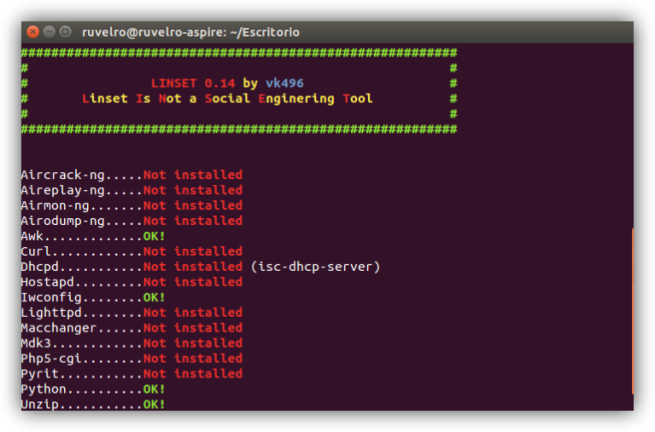

Pierwszą rzeczą, jaką pokaże nam program, jest lista wszystkich potrzebnych nam zestawów oraz tych, które zainstalowaliśmy. Brakujące elementy należy zainstalować ręcznie, aby uruchomić aplikację.

Gdy znasz wszystkie zależności (wszystkie dostępne w oficjalnych repozytoriach „sudo apt install” z wyjątkiem mdk3. Instrukcje dla mdk3 możemy zacząć używać tego narzędzia. Widzimy, jak otwiera mały i prosty interfejs w terminalu.

Gdy znasz wszystkie zależności (wszystkie dostępne w oficjalnych repozytoriach „sudo apt install” z wyjątkiem mdk3. Instrukcje dla mdk3 możemy zacząć używać tego narzędzia. Widzimy, jak otwiera mały i prosty interfejs w terminalu.

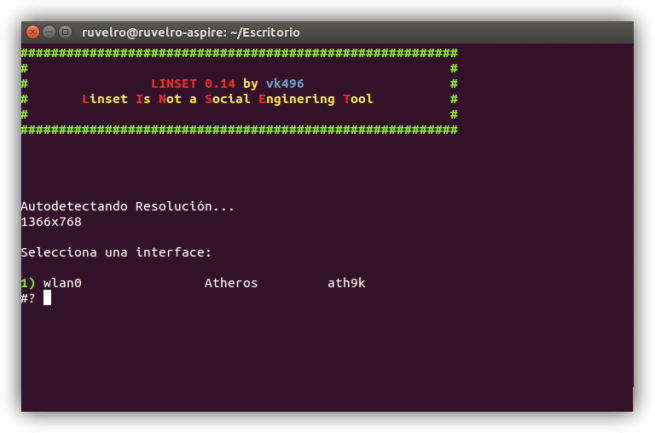

Pierwszą rzeczą, którą musimy zrobić, to wybrać interfejs sieciowy, którego będziemy używać do ataków.

Pierwszą rzeczą, którą musimy zrobić, to wybrać interfejs sieciowy, którego będziemy używać do ataków.

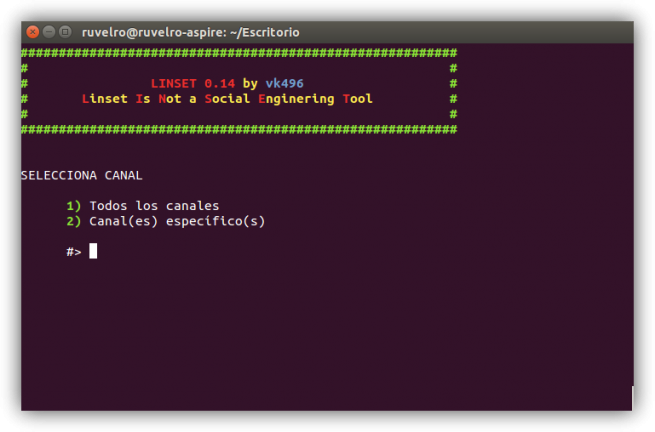

W następnym kroku musimy wybrać kanały propagacji, które chcemy analizować w poszukiwaniu podatnych sieci. Możesz wyszukać konkretny kanał lub przeanalizować cały zakres, aby wybrać z tego, co jest wyświetlane.

W następnym kroku musimy wybrać kanały propagacji, które chcemy analizować w poszukiwaniu podatnych sieci. Możesz wyszukać konkretny kanał lub przeanalizować cały zakres, aby wybrać z tego, co jest wyświetlane.

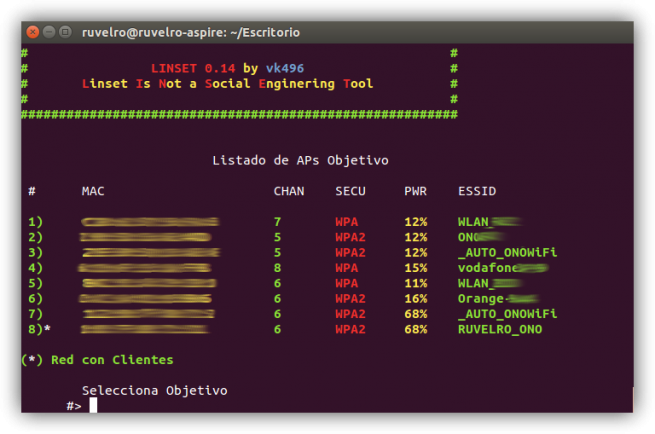

Zobaczymy wszystkie wykryte sieci.

Zobaczymy wszystkie wykryte sieci.

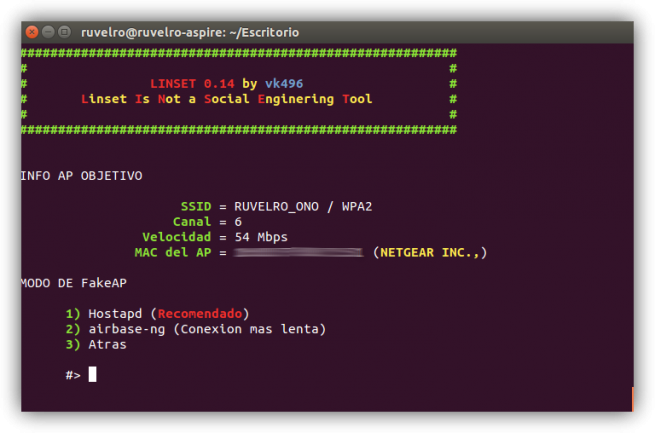

Następnie Linset zapyta nas, jakiego rodzaju oszustów AP lub RogueAP chcemy użyć. Domyślnie sugerują hostapd.

Następnie Linset zapyta nas, jakiego rodzaju oszustów AP lub RogueAP chcemy użyć. Domyślnie sugerują hostapd.

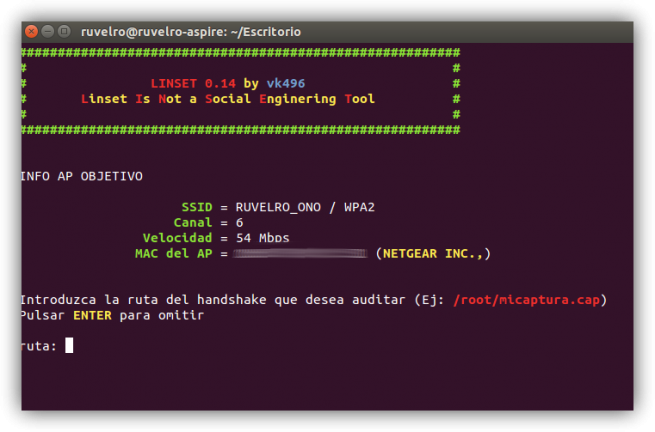

Możemy poszukać uzgodnienia w paczce, która została wcześniej nagrana.

Możemy poszukać uzgodnienia w paczce, która została wcześniej nagrana.

Jeśli nie mamy pliku pakietu, możemy rozpocząć jego zbieranie automatycznie, pozostawiając pustą ścieżkę i naciskając „enter”, aby kontynuować.

Jeśli nie mamy pliku pakietu, możemy rozpocząć jego zbieranie automatycznie, pozostawiając pustą ścieżkę i naciskając „enter”, aby kontynuować.

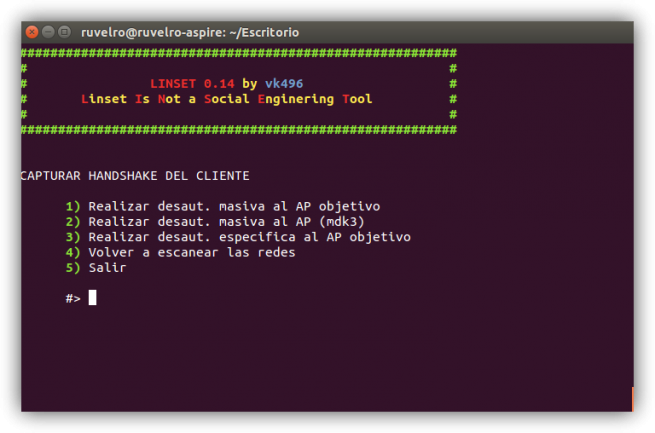

W następnym kroku musimy wybrać metodę, której chcemy użyć do tworzenia i rejestrowania pakietów uzgadniania, aby uzyskać dane potrzebne do stworzenia fałszywego uwierzytelnienia w naszym AP.

W następnym kroku musimy wybrać metodę, której chcemy użyć do tworzenia i rejestrowania pakietów uzgadniania, aby uzyskać dane potrzebne do stworzenia fałszywego uwierzytelnienia w naszym AP.

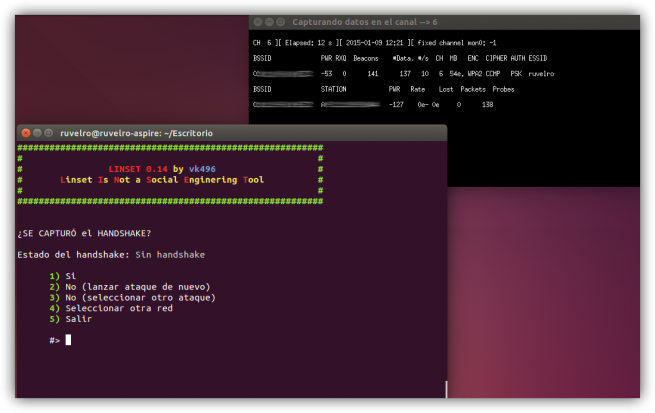

Poczekamy, aż kilka pakietów zostanie przechwyconych, aby uzyskać udany uścisk dłoni. Ten proces może zająć więcej lub mniej czasu i być może będziemy musieli zaatakować kilka razy, aby uzyskać uścisk dłoni.

Poczekamy, aż kilka pakietów zostanie przechwyconych, aby uzyskać udany uścisk dłoni. Ten proces może zająć więcej lub mniej czasu i być może będziemy musieli zaatakować kilka razy, aby uzyskać uścisk dłoni.

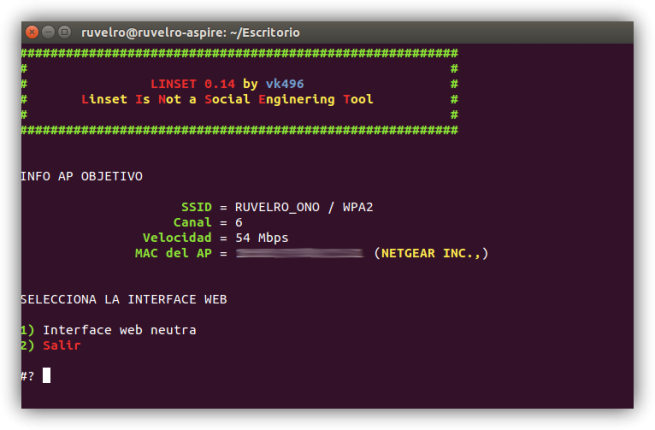

Kiedy już to mamy, kontynuujemy z magiem. Następnie możemy stworzyć fałszywą stronę internetową, na której użytkownicy muszą wprowadzić hasło sieciowe.

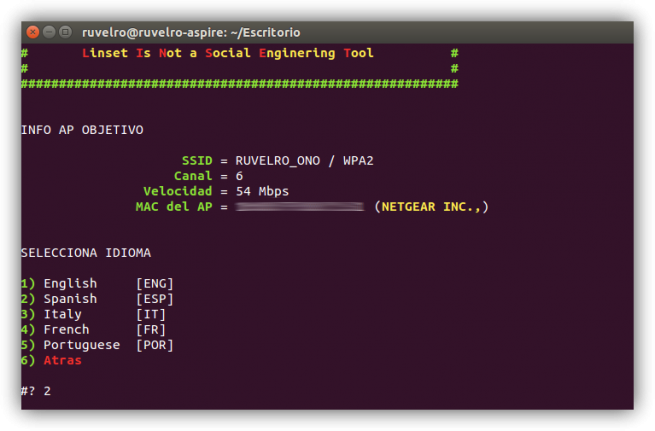

Wybieramy również język, aby atak socjotechniczny był jak najbardziej wiarygodny.

Wybieramy również język, aby atak socjotechniczny był jak najbardziej wiarygodny.

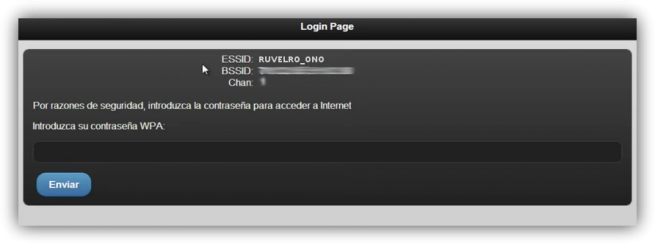

Mądry. Nasz Linset zainstaluje fałszywy serwer DHCP z DNS, który, gdy użytkownik spróbuje uzyskać dostęp do strony, pojawi się fałszywa strona (strona będzie się różnić w zależności od routera i urządzenia, z którego mamy dostęp, aby była jak najbardziej realna ).

Mądry. Nasz Linset zainstaluje fałszywy serwer DHCP z DNS, który, gdy użytkownik spróbuje uzyskać dostęp do strony, pojawi się fałszywa strona (strona będzie się różnić w zależności od routera i urządzenia, z którego mamy dostęp, aby była jak najbardziej realna ).

Po wysłaniu hasła program nam je pokaże i nawiąże bezpośrednie logowanie użytkownika, aby nie wzbudzać podejrzeń. Wszystko, co musisz zrobić, to wpisać to hasło, aby zalogować się z dowolnego innego urządzenia bez komplikacji.

Po wysłaniu hasła program nam je pokaże i nawiąże bezpośrednie logowanie użytkownika, aby nie wzbudzać podejrzeń. Wszystko, co musisz zrobić, to wpisać to hasło, aby zalogować się z dowolnego innego urządzenia bez komplikacji.