Czym są kanały mediacji?

Ciągi proxy to narzędzie proxy, które obsługuje protokoły takie jak HTTP, HTTPS, SOCKS4 i SOCKS5, które działa w systemach operacyjnych opartych na Linux, BSD i macOS. To narzędzie umożliwia każdemu połączeniu TCP utworzonemu przez program lokalny dostęp do Internetu za pośrednictwem zestawu serwerów proxy skonfigurowanych w miejscu docelowym. W ten sposób nasz ruch może przechodzić przez jeden lub więcej serwerów proxy w celu anonimizacji naszej tożsamości w Internecie, obejmując publiczny adres IP dostarczony przez naszego operatora i łącząc publiczny adres IP ostatniego serwera proxy, do którego weszliśmy. ten

Bardzo interesującą cechą tego programu jest to, że pozwoli nam on łączyć wiele typów serwerów proxy jednocześnie, niezależnie od tego, czy są to proxy HTTP, HTTPS, SOCKS4 i SOCKS5. Dodatkowo będziemy mogli konfigurować różne opcje tunelu ruchu, co pozwala zdefiniować wiele serwerów proxy, a sam program wybiera je losowo, ściśle w ustawionej przez nas konfiguracji, dynamicznie, a także w trybie „Round Robin”. Proxychains jest w stanie rozwiązywać zapytania DNS (które działają z UDP) za pośrednictwem serwera proxy, więc rozwiązywanie DNS będzie również anonimowe.

Wreszcie, proxychains pozwalają ustawić maksymalną liczbę podłączonych serwerów proxy. Musimy wziąć pod uwagę ten ostatni aspekt, im więcej łączymy proxy, tym większa nasza anonimowość, ponieważ ruch przeskakuje z jednego serwera na drugi, jednak wydajność, którą osiągniemy, będzie naprawdę słaba, zarówno pod względem szybkości, jak i opóźnienia (opóźnienie ). połączenia będą bardzo wysokie).

Korzystając z sieci Tor, będziemy mogli skonfigurować sieć Tor w Proxychains, aby uzyskać dostęp do Internetu za pośrednictwem tej anonimowej sieci, bez potrzeby używania specjalnego oprogramowania, takiego jak przeglądarka Tor, do przeglądania sieci Tor bez konieczności konfigurowania czegokolwiek innego w naszym zespole.

Zainstaluj Tor i Proxychains w systemie Linux

Pierwszą rzeczą, którą musimy zrobić, to zaktualizować system o naprawy i najnowsze aplikacje, więc otworzymy terminal i wpiszemy:

sudo apt update && sudo apt upgrade

Poczekamy na aktualizację repozytoriów i zainstalowanie wszystkich aktualizacji przed kontynuowaniem tego procesu. Kiedy nasz system zostanie zaktualizowany, zainstalujemy tam Tora z tych samych repozytoriów, wpisując:

sudo apt install tor proxychains

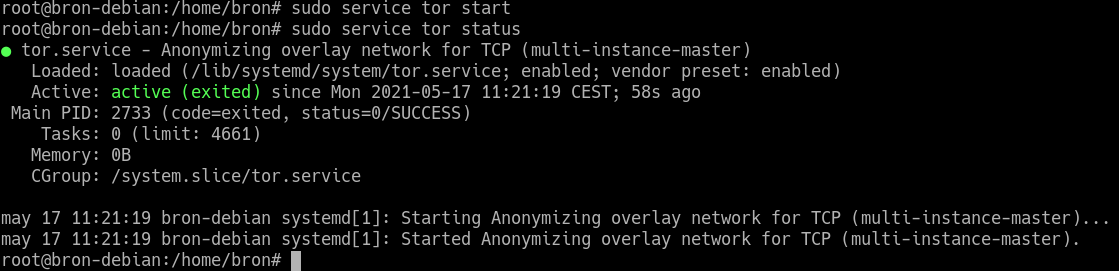

Po zainstalowaniu dwóch pakietów wymaganych do tworzenia anonimowych połączeń, musimy aktywować dysk Tor, wydając następujące polecenie:

sudo service tor start

I sprawdzamy, czy zaczęło się od:

sudo service tor status

Teraz, gdy mamy włączoną usługę Tor, skonfigurujemy Proxychains, aby działały online za pomocą sieci Tor.

Konfiguracja Proxychains do transmisji z Tor

Po uruchomieniu Tora zmodyfikujemy plik konfiguracyjny Proxychains, w tym celu zaimportujemy:

sudo nano /etc/proxychains.conf

Po otwarciu pliku konfiguracyjnego będziemy mogli zobaczyć całą konfigurację, która została już wykonana i będziemy musieli skonfigurować różne zaawansowane parametry, aby dostosować ją do naszych aplikacji.

W tym pliku musimy wprowadzić następujące zmiany:

- Nie komentuj, usuwając linię # dynamic_chain, aby łańcuch był dynamiczny.

- Komentarz # ze ścisłym łańcuchem, w ten sposób łańcuch nie będzie ścisły.

Konfiguracja będzie następująca:

Jak widać, możemy skonfigurować następujące parametry:

- Dynamic_chain: łańcuch mediacji będzie dynamiczny.

- Strict_chain: łańcuch mediacji będzie statyczny zgodnie z definicją.

- Random_chain: łańcuch mediacji będzie losowy

- Chain_len: długość łańcucha, maks. 2 lub cokolwiek chcesz.

Teraz musimy zrobić bardzo ważną dodatkową konfigurację, czyli skonfigurować SOCKS5, którą chcemy zrobić, musimy taką konfigurację umieścić na dole: ” skarpetki5 127.0.0.1 9050 „

Inne konfiguracje, które możemy wykonać w tej sekcji to:

- Proxy_dns: jeśli chcemy, aby żądanie ruchu DNS przechodziło przez serwer proxy, aby uniknąć wycieków danych.

- Tcp_read_time_out i tcp_connect_time_out są parametrami wewnętrznymi, zaleca się nie dotykać ich, chyba że wiesz, co robisz.

Oczywiście możemy skonfigurować listę serwerów proxy tuż poniżej, czy to HTTP, sock4 czy socks5, dodatkowo w przypadku, gdy proxy wymaga pewnego rodzaju uwierzytelnienia, możemy również pokazać online.

Dzięki tym krokom wszyscy jesteśmy gotowi do uruchomienia przeglądarki internetowej za pomocą łańcuchów proxy, aby uzyskać dostęp do Internetu za pośrednictwem sieci tor.

Uruchom przeglądarkę internetową lub ciągi serwera proxy

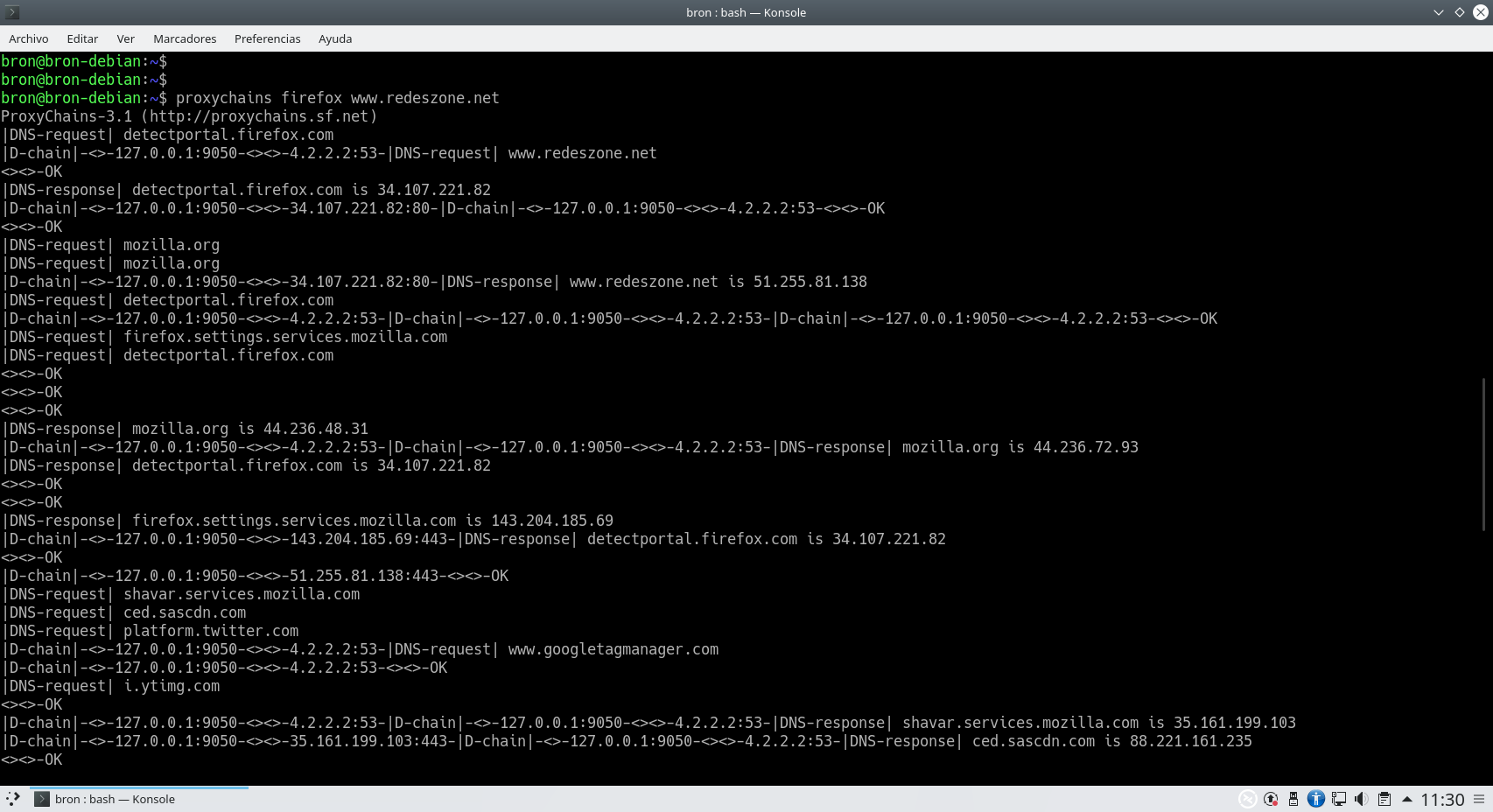

Po skonfigurowaniu łańcuchów proxy będziemy teraz musieli uruchomić przeglądarkę internetową z łańcuchami proxy, na przykład możemy uruchomić następujące polecenie, aby otworzyć określoną witrynę przez sieć Tor:

proxychains firefox www.redeszone.net

Po uruchomieniu na konsoli możemy zobaczyć wszystko, co łańcuchy mediacji robią wewnętrznie:

I sprawdź z którego-es-my-ip.net, że adres IP, który otrzymujemy, nie jest taki sam, jak ten, który mamy w naszym połączeniu, ale jest ukryty przed siecią Tor.

Teraz cały ruch, który tworzymy w oknie przeglądarki, które otwiera się z poprzedniego polecenia, będzie całkowicie anonimowy, co pozwoli na nawiązanie anonimowego bezpośredniego połączenia z dowolnego innego okna, które otworzymy ręcznie z tej samej przeglądarki.

Jeśli chcesz uruchomić dowolny inny program z dostępem do Internetu za pośrednictwem naszego serwera proxy, wystarczy uruchomić „łańcuchy proxy”, a następnie program, który chcesz. Na przykład, proxychains są powszechnie używane przez pentesterów do wykrywania anonimowych zdalnych portów, na przykład gdy używasz:

proxychains nmap -p 53 8.8.8.8

Będziemy mogli wykonać skanowanie portu zgodnie z skonfigurowanym przez nas proxy, w ten sposób nasz prawdziwy publiczny adres IP nie zostanie wyświetlony, ale skonfigurowany serwer proxy.

Mam nadzieję, że dzięki temu samouczkowi będziesz mógł przeglądać anonimowo i wykonywać różne czynności w Internecie za pomocą sieci Tor lub dowolnego anonimowego serwera proxy, który możemy stworzyć w tym potężnym i łatwym w użyciu programie Proxychains.