Co to jest SNMP i do czego służy?

Jego akronim w języku angielskim oznacza Simple Network Management Protocol ten To znaczy po hiszpańsku Simple Network Management Protocol ten Jest to jeden z protokołów, który obowiązuje od dłuższego czasu, a dokładniej od 1988 roku. Na początku za pomocą tego protokołu można było zarządzać przełącznikami i routerami, dziś można mieć protokół SNMP dla prawie każdego urządzenia, łączyć się z sieć . Dodatkowo istnieje możliwość zarówno monitoringu jak i dostosowania konfiguracji monitorowanych urządzeń.

Jest to protokół zorientowany na datagramy. Wszystkie zarządzane urządzenia będą miały agenta, który komunikuje się z centralnym urządzeniem, które nimi zarządza. Ten agent wyśle do tego centralnego urządzenia informacje, których zawartość będzie przechowywana w bazie danych o nazwie MIB (baza informacji zarządczej) ten Co to jest? Jest to hierarchiczny sposób organizowania informacji zebranych z dowolnego urządzenia SNMP podłączonego do sieci.

Czego możesz się nauczyć z MIB (Management Information Base)

Warto zauważyć, że MIB jest doskonałym źródłem cennych informacji o sieci i podłączonych do niej urządzeniach. Ale jakie informacje możemy znaleźć?

- użytkownicy : Potrafi opisać liczbę kont użytkowników i nazwy każdego z nich. Podobnie możesz znaleźć grupy użytkowników i informacje o tworzeniu kont dla innych.

- Zainstalowane programy : Listę programów na jednym lub kilku komputerach można łatwo pobrać przez SNMP. W ten sposób możemy poznać wersje tego, co jest zainstalowane. Aby? W ten sposób możesz określić, czy Twój komputer jest podatny na atak.

- Otwórz drzwi : Cyberprzestępcy mogą również używać otwartych portów do pobierania informacji za pośrednictwem protokołu SNMP, zamiast wykonywać skanowanie, które mogłoby ujawnić samego cyberprzestępcę administratorom sieci.

Dostępne wersje SNMP

W sumie możemy mieć trzy wersje SNMP. Wszystkie te są używane do dziś. To, co wyróżnia każdą z nich, to sposób ich wdrożenia i środki bezpieczeństwa, jakie mają. Jeśli chodzi o to ostatnie, musimy wspomnieć „ ciąg społeczności ”. La łańcuch społeczności to składa się z hasła używanego do uwierzytelniania z urządzeniem centralnym (tym zarządzanym) kanał społecznościowy prywatny.

Poniżej znajdują się wersje SNMP:

- SNMPv1: Jest to najmniej bezpieczna wersja protokołu pod względem środków bezpieczeństwa. Ponieważ używa uwierzytelniania w postaci zwykłego tekstu. Domyślny „ciąg społeczności” jest ustawiony na publiczny ten

- SNMPv2c: Ma niewielkie ulepszenia w porównaniu do wersji 1, szczególnie pod względem wydajności i bezpieczeństwa. Jednak nie jest kompatybilny z pierwszą wersją, więc konieczne jest posiadanie tej wersji specjalnie, aby z niej korzystać. Najczęściej używaną wersją jest SNMPv2c, chociaż zawsze powinniśmy używać v3.

- SNMPv3: Jest to znacznie lepsza wersja zawartych w niej środków bezpieczeństwa. Jego występ również. Kontrole integralności i szyfrowania zintegrowane podczas uwierzytelniania. Niestety nie jest ona jeszcze szeroko stosowana w większości organizacji, chociaż zaleca się korzystanie z tej wersji.

Rozpoznawanie SNMP

Jest to rodzaj ataku, który z kolei jest jedną z faz cyberataku. Ponieważ? Samochód „Uznanie” (po hiszpańsku, uznanie) jest to zarówno rodzaj ataku, jak i faza ataku. Na przykład każdy, kto chce zaatakować sieć, wykonuje operacje rozpoznawcze, aby uzyskać najlepsze wyniki po „podstawowym” ataku. To jak zbieranie cennych informacji, które posłużą do przeprowadzenia konkretnych ataków.

Jednak uznanie lub „potwierdzenie” jest również uważane za atak sam w sobie. Ponieważ jak wiemy, że pozwala zbierać informacje, takie zbieranie jest niedozwolone. Nie tylko będziemy mogli poznać główne dane urządzeń podłączonych do sieci. Możemy również wiedzieć, jakie zasoby systemowe ma każdy, z jakich usług korzysta i jakie mają luki w zabezpieczeniach.

Odciski palców są niezbędne do tworzenia ekranów ataki DDoS na przykład mają tendencję do osiągania lepszych wyników po fazie rozpoznawania. Z tego, co możemy powiedzieć, rekonesans służy jako brama dla różnych ataków wykorzystujących zebrane informacje.

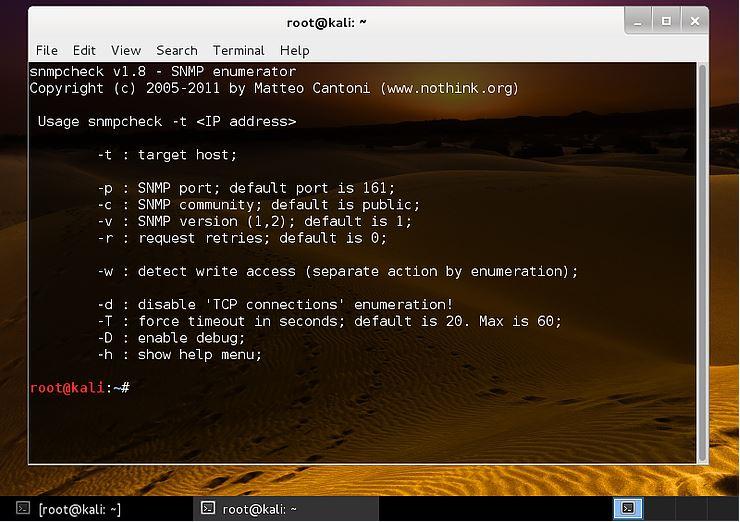

Jeśli użyjesz Kali Linux , narzędzie może być używane snmp-check ten To narzędzie pozwoli Ci łatwo zaimplementować protokół za pomocą wierszy poleceń. Wykonując niektóre polecenia, będziesz mógł otrzymać następujące dane z określonego podłączonego urządzenia:

- Informacje o systemie (nazwa hosta, opis, czas połączenia, adres IP)

- Informacje o sieci (liczba odebranych i wysłanych danych, domyślny TTL i inne)

- Dane IP (adres IP , maska podsieci i portal)

- Informacje dla każdego z interfejsy sieciowe Z odzież (na przykład, jeśli jest włączony lub wyłączony)

- Informacje o urządzeniu (nazwa producenta, model itp.)

- Dane routingu

Ostrożność: Ta luka SNMP dotyczy tylko wersji v1 i v2.

Możesz mieć dostęp do większej ilości informacji niż wymienione. Różni się znacznie w zależności od urządzenia, z którym się łączysz. Nietrudno jednak zauważyć, że o danym urządzeniu i sieci, do której jest podłączone, można się wiele dowiedzieć. To przydatne narzędzie od Kali pozwoli Ci odtworzyć, co cyberprzestępca może uzyskać z urządzeń, na które atakuje.

Jeśli chcesz uniknąć ataków pochodzących z Rozpoznawanie SNMP , musisz najpierw wyłączyć protokół z dowolnego urządzenia, które go nie potrzebuje.

Jak wspomniano, SNMP został pierwotnie opracowany dla routerów i przełączników. Dlatego możemy utrzymać ten protokół dla tej kategorii urządzeń, jeśli wymagają tego wymagania. Z drugiej strony zawartość domyślna kanały społecznościowe muszą zostać zmienione publiczne i prywatne, a także hasła trudne do odgadnięcia, aby złośliwy użytkownik nie używał domyślnych ciągów, które są zawsze używane w SNMP.