Zainstaluj Debsecan na Debianie

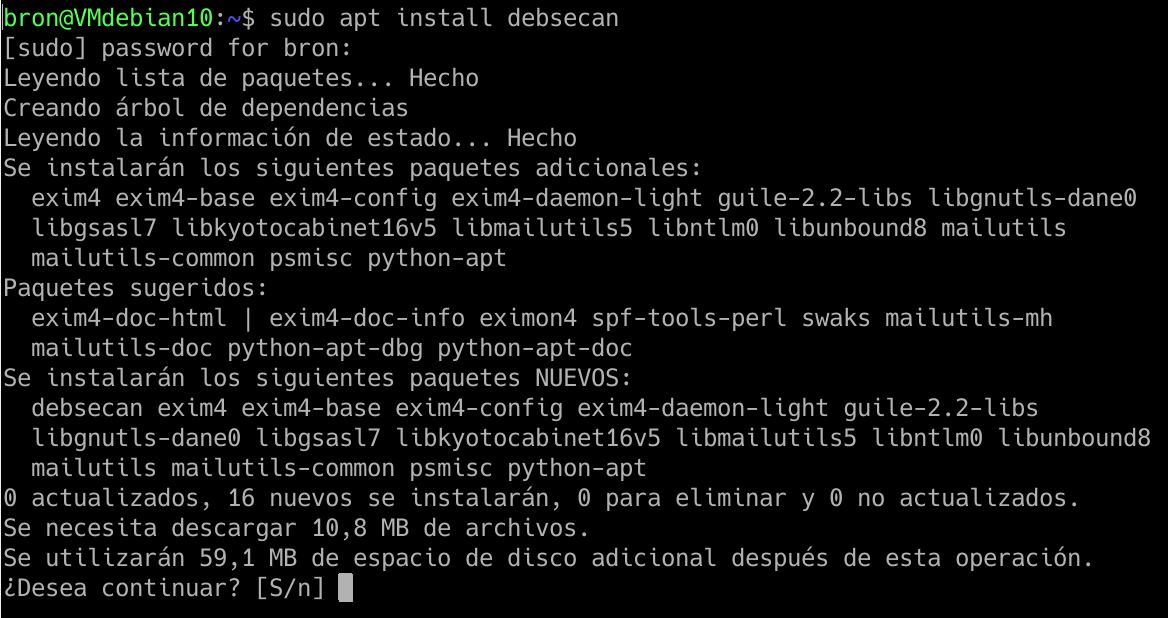

To narzędzie nie jest domyślnie instalowane w systemie operacyjnym, więc musimy zainstalować je ręcznie za pośrednictwem oficjalnych repozytoriów dystrybucji. Aby go zainstalować, musimy wykonać następujące polecenie:

sudo apt install debsecan

Na poniższym zrzucie ekranu możesz zobaczyć wszystkie dodatki, które musisz zainstalować, aby działały poprawnie:

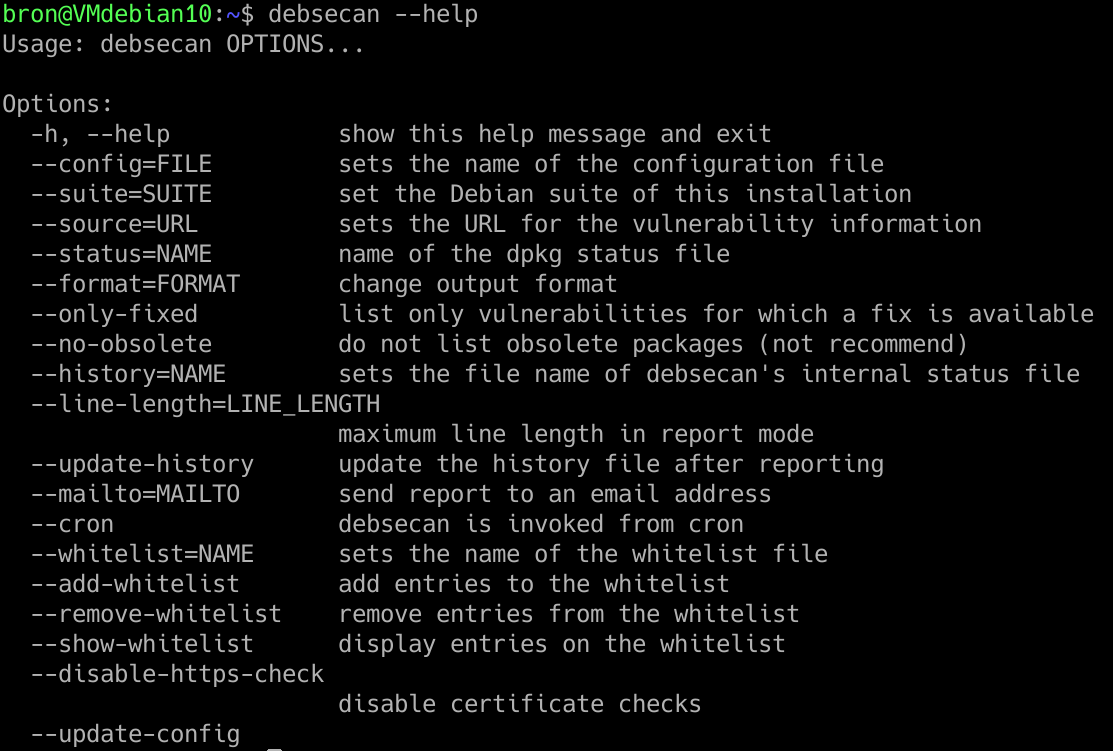

Po zainstalowaniu możemy go uruchomić z pomocą Help, aby powiedzieć nam, jakich argumentów możemy użyć i jakie mamy opcje:

debsecan --help

Możemy również uruchomić strony instrukcji, aby uzyskać pełną pomoc tego narzędzia, aby otworzyć pełną instrukcję, wystarczy uruchomić następujące polecenie:

man debsecan

Jak działa to narzędzie?

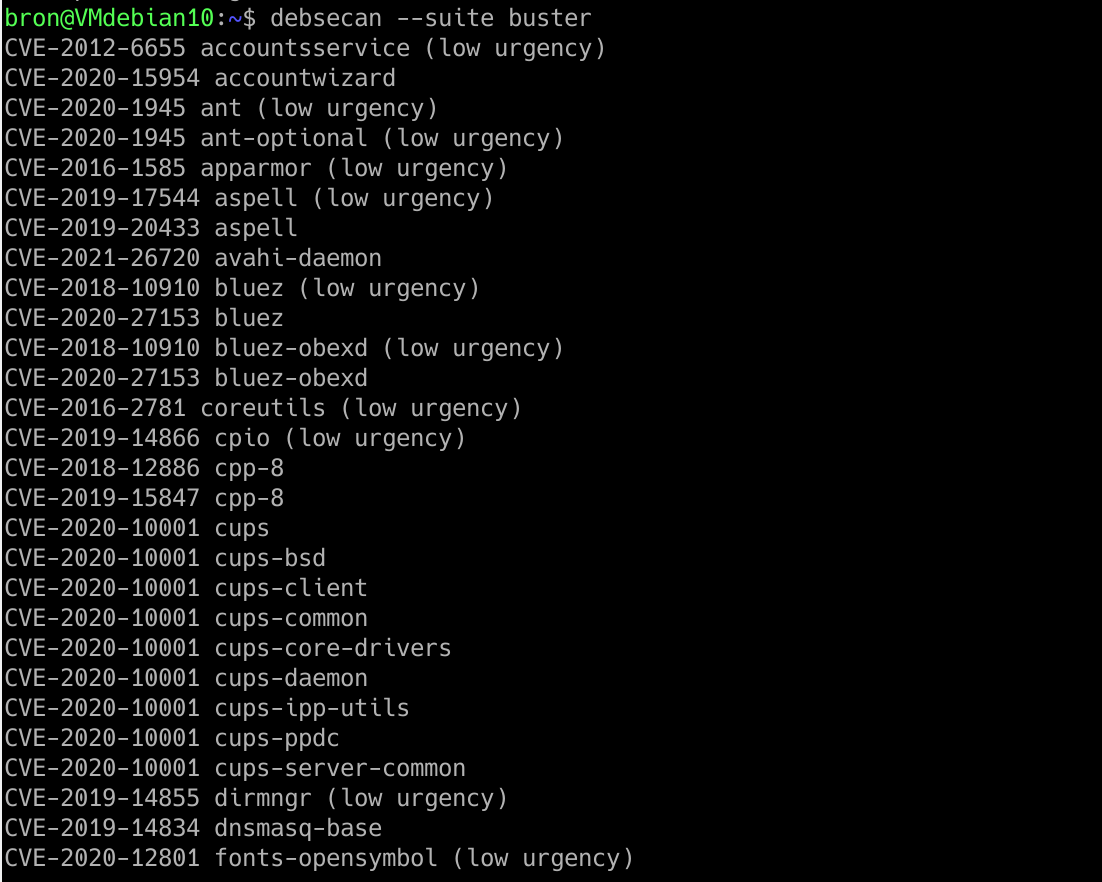

Operacja debsecan jest naprawdę prosta, wystarczy uruchomić program z argumentem wersji Debiana, którego używamy:

debsecan --suite buster

Po uruchomieniu tego polecenia otrzymamy listę wszystkich luk w tej wersji, które ma lub ma w tej wersji, wraz z opisem tego, czy naprawa nie jest pilna, czy została już naprawiona, nawet jeśli została naprawiona. minimalna pilna potrzeba lub jeśli problem zostanie po prostu rozwiązany. Pokaże nam również, czy usterka nie została naprawiona, ale ma ją w bazie danych podatności.

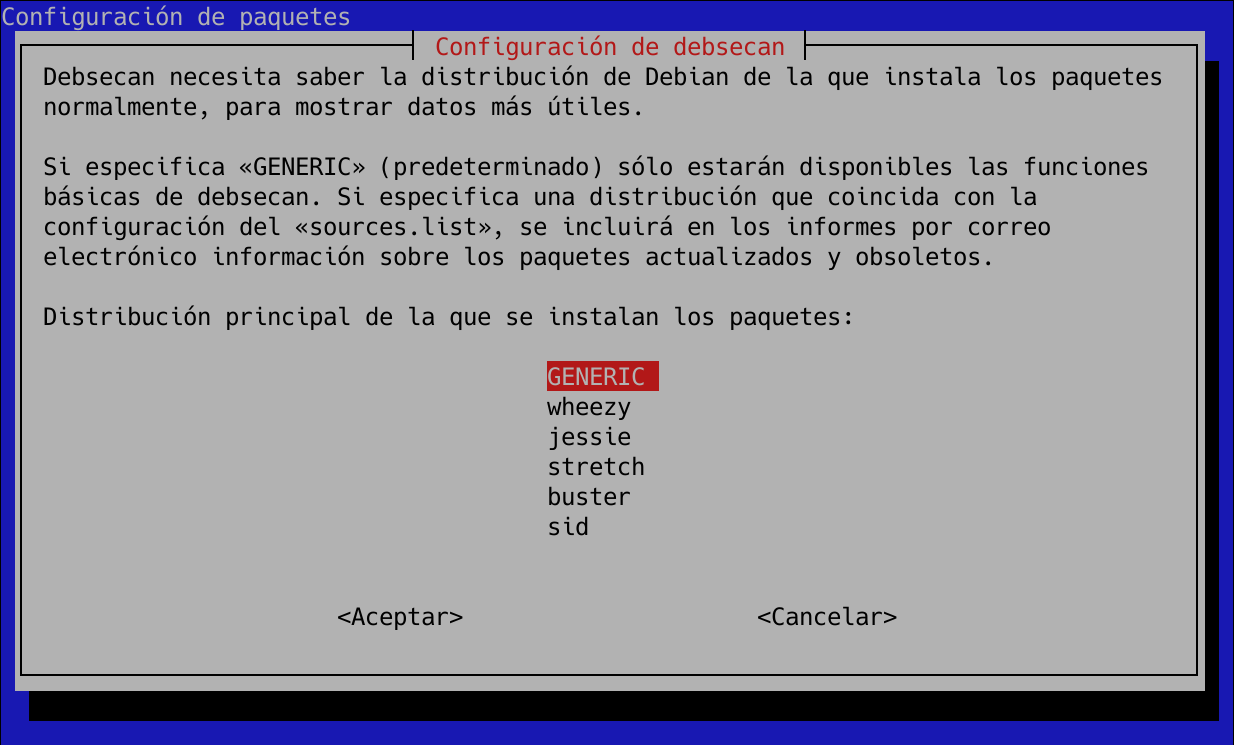

Mamy możliwość skonfigurowania Debsecan tak, aby zawsze używał wersji „Debian Buster” (tej, której używamy) bez konieczności definiowania jej w argumencie. Aby to zrobić, musimy wykonać następujące polecenie:

sudo dpkg-reconfigure debsecan

I pojawi się następujący ekran, na którym musimy wybrać wersję naszej dystrybucji:

Jeśli użyjemy tego kreatora instalacji, możemy również skonfigurować debsecan, aby automatycznie wysyłał nam raz dziennie zmiany w lukach za pośrednictwem poczty e-mail:

Następnie ustawimy nasz adres e-mail, a sam system operacyjny zadba o to, aby codziennie wysyłać nam e-maile o stanie bezpieczeństwa systemu. Zapyta się również, czy Debsecan otrzymuje informacje o luce z Internetu, jeśli serwer nie jest podłączony do Internetu lub jeśli nie chcemy wysyłać żądań przez Internet, możemy ustawić adres URL z informacjami o luce w zabezpieczeniach, które należy dodać do naszej bazy danych. Po skonfigurowaniu można uruchomić debsecan bez wpisywania „-suite”.

Bardzo ciekawą komendą jest:

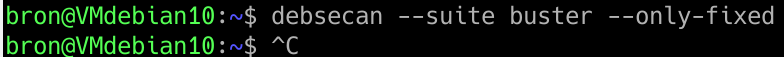

debsecan --suite buster --only-fixed

Ta opcja zawiera listę luk, dla których dostępne jest rozwiązanie i musimy zaktualizować system operacyjny, aby je naprawić. Zauważ, że rozwiązanie może pojawić się nawet wtedy, gdy pakiet nie jest jeszcze dostępny w repozytorium Debiana do aktualizacji lub instalacji. Jeśli jest pusty, oznacza to, że mamy wszystkie dostępne aktualizacje i poprawki:

Jeśli wykonamy następujące polecenie:

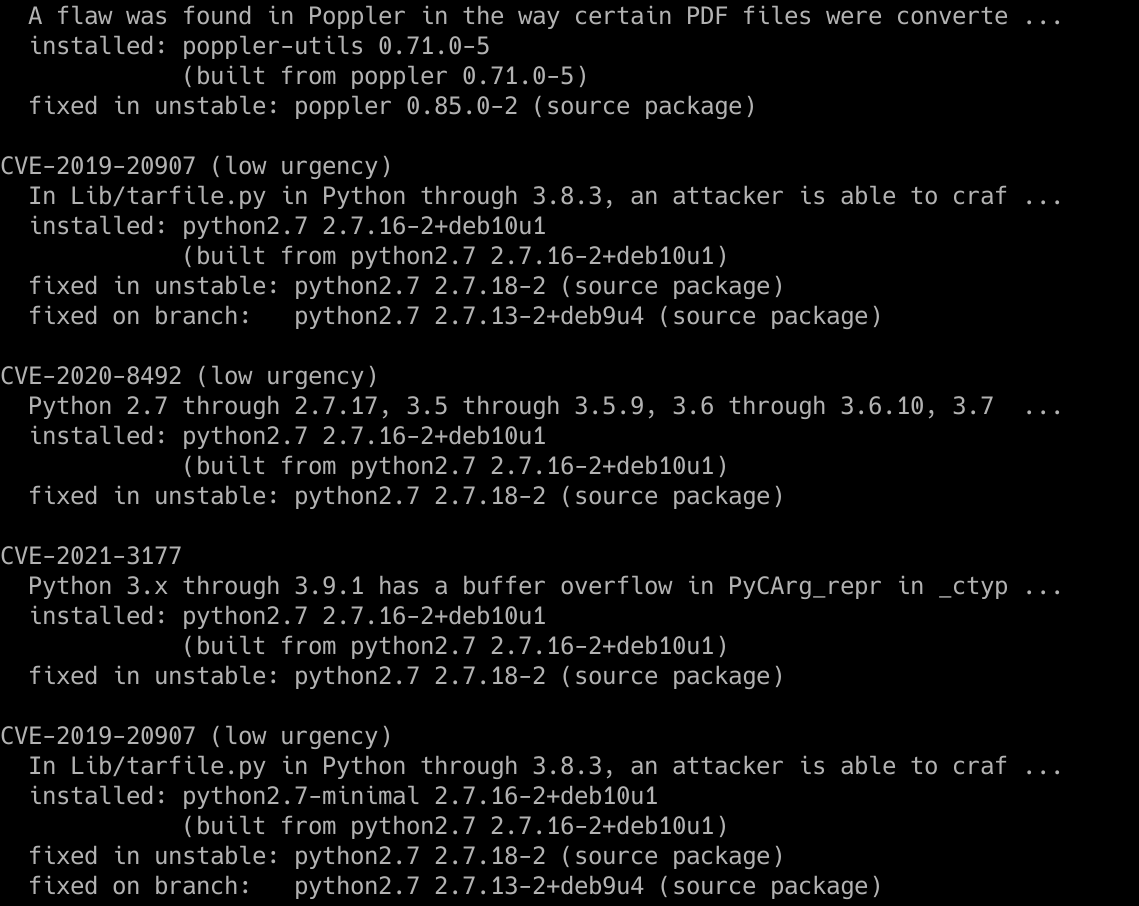

debsecan --format detail

Pokaże nam wszystkie luki, które zostały naprawione lub nie, ale bardziej szczegółowo pokaże nam również, która wersja oprogramowania ma problem z bezpieczeństwem i która wersja go naprawia, zarówno na poziomie niestabilnej łatki, jak i w główny inwentarz. Możliwe, że łatka będzie w „niestabilnym” magazynie przez tygodnie lub miesiące, więc miej to na uwadze.

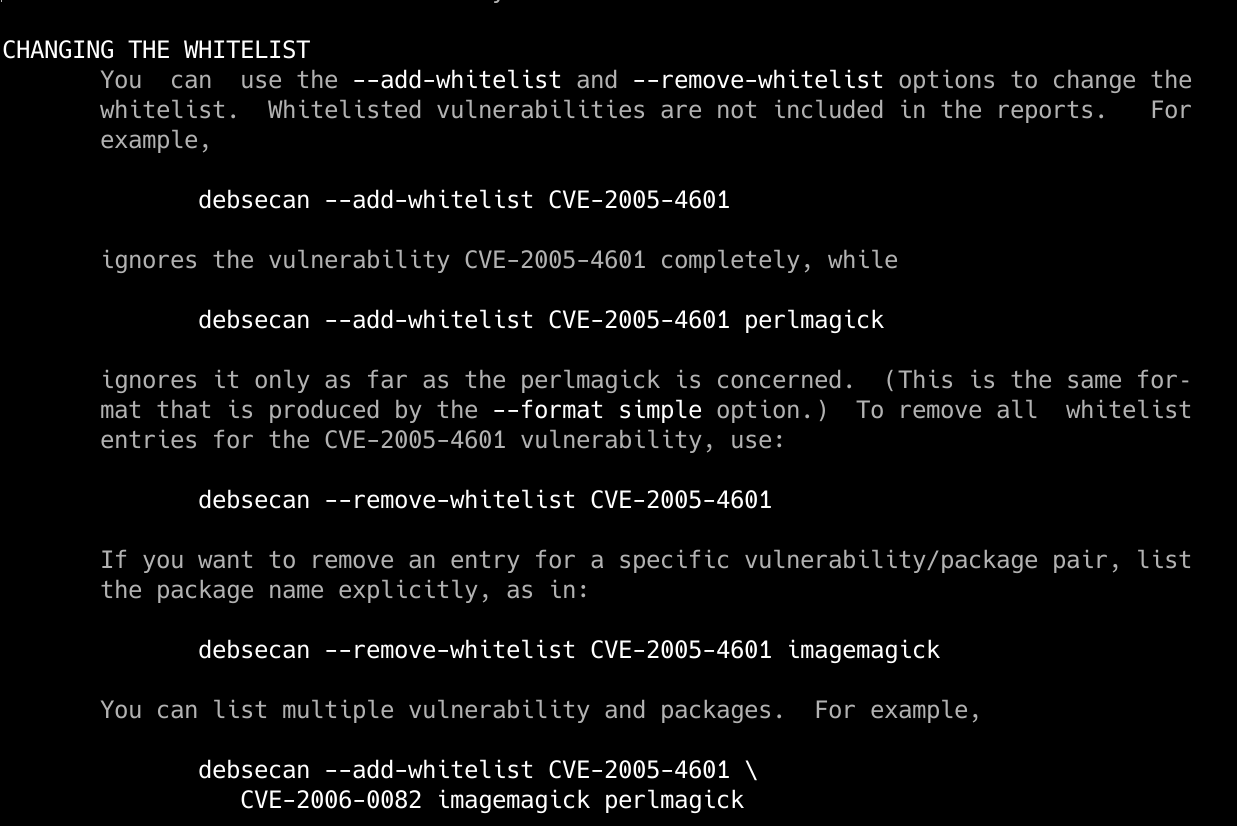

Na stronach instrukcji możemy dokładniej zobaczyć, jak działa lista dozwolonych. Załóżmy, że chcemy dodać pakiet z kodem CVE do listy dozwolonych pozycji, aby nigdy nie pojawiał się na liście referencji, wystarczy uruchomić następujące polecenie:

debsecan --add-whitelist CVE-XXXX-XXXX

Musimy wpisać kod CVE, aby dodać go do listy dozwolonych. Jeśli usuniemy coś z listy dozwolonych, możemy to zrobić również łatwo, tak aby ponownie znalazło się to w codziennych raportach o podatnościach.

Jak widać, narzędzie debsecan jest bardzo przydatne do informowania nas o wszelkich wykrytych przez nas lukach w zabezpieczeniach, które dotyczą naszego systemu operacyjnego Debian, zarówno samego systemu operacyjnego, jak i zainstalowanych pakietów. Dzięki debsecan będziemy mogli codziennie otrzymywać e-maile z wiadomościami o usunięciu luk z zespołu programistów różnych programów.

Wreszcie, jako podstawowy środek bezpieczeństwa na jakimkolwiek serwerze, nigdy nie powinniśmy instalować programów lub pakietów, których nie używamy, aby zminimalizować obszar narażenia na poważną lukę. Oczywiście konieczne jest wzmocnienie serwera.