Hakerzy skupiają się na poczcie e-mail

Rzeczywistość jest taka, że codziennie używamy poczty e-mail do codziennych zadań, takich jak rejestracja do usługi online, wysłanie dokumentu, otrzymanie odpowiedzi na pracę, przechowywanie pobranych produktów, które kupiliśmy online…

Istnieje wiele zastosowań, które możemy nadać e-mailowi, ponieważ służy on również do przechowywania dokumentów i plików, zapamiętywania haseł, tworzenia listy kontaktów itp. Ale oznacza to również, że jeśli ktoś ma dostęp do naszego konta, możemy Świetnie prywatne problemy ten

Cyberprzestępcy z bronią e-mail ten Wykorzystują różne metody do kradzieży informacji, haseł lub infekowania komputerów. Na przykład phishing to technika powszechnie stosowana do uzyskiwania naszych haseł i danych uwierzytelniających. Przemyt złośliwego oprogramowania również za pośrednictwem załączników do wiadomości e-mail.

Jeśli atakującemu uda się zalogować na nasze konto Gmail lub Outlook może mieć poważne konsekwencje dla naszej prywatności. Zobaczymy więc, jak możemy to znaleźć. Skupiamy się na tych dwóch dostawcach, ponieważ są dziś najbardziej popularni w Hiszpanii.

Jak wykryć intruzów na naszym koncie Gmail lub Outlook

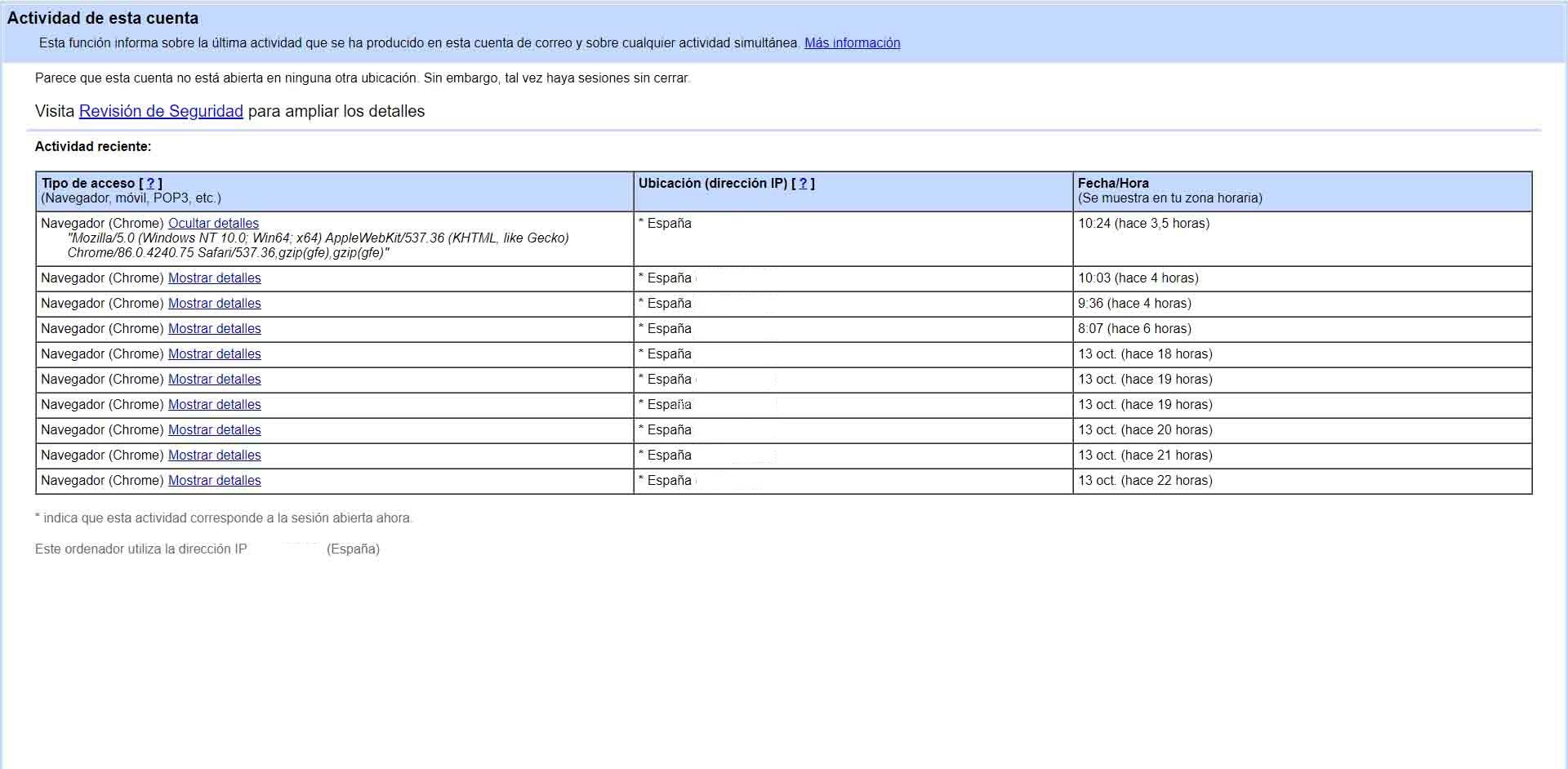

Najpierw zaczniemy od wyjaśnienia, jak sprawdzić, czy istnieją atakujący na nasze konto Gmail ten Dlatego musimy połączyć się z naszymi danymi. Istnieją pewne wskazówki, które mówią nam, czy byli intruzi, czy nie. Jedna z nich jest bardzo szybka i prosta, ponieważ wystarczy przejść do prawego dolnego rogu, a zobaczysz tam ostatnią aktywność na koncie. Czy widzimy coś dziwnego, co nie pasuje? To jest kod, który mówi nam, czy byli intruzi.

Kliknięcie Szczegóły otworzy nowe okno z większą ilością danych. Data i godzina ostatnich połączeń, z jakiej przeglądarki i jaki adres IP są wyświetlane. Ale także, jeśli klikniemy Pokaż szczegóły w dowolnym z wyświetlonych linków, pokaże nam używany system operacyjny.

Jeśli znajdziemy coś dziwnego, może to oznaczać, że są intruzi. Musimy jak najszybciej działać, aby zmienić hasło.

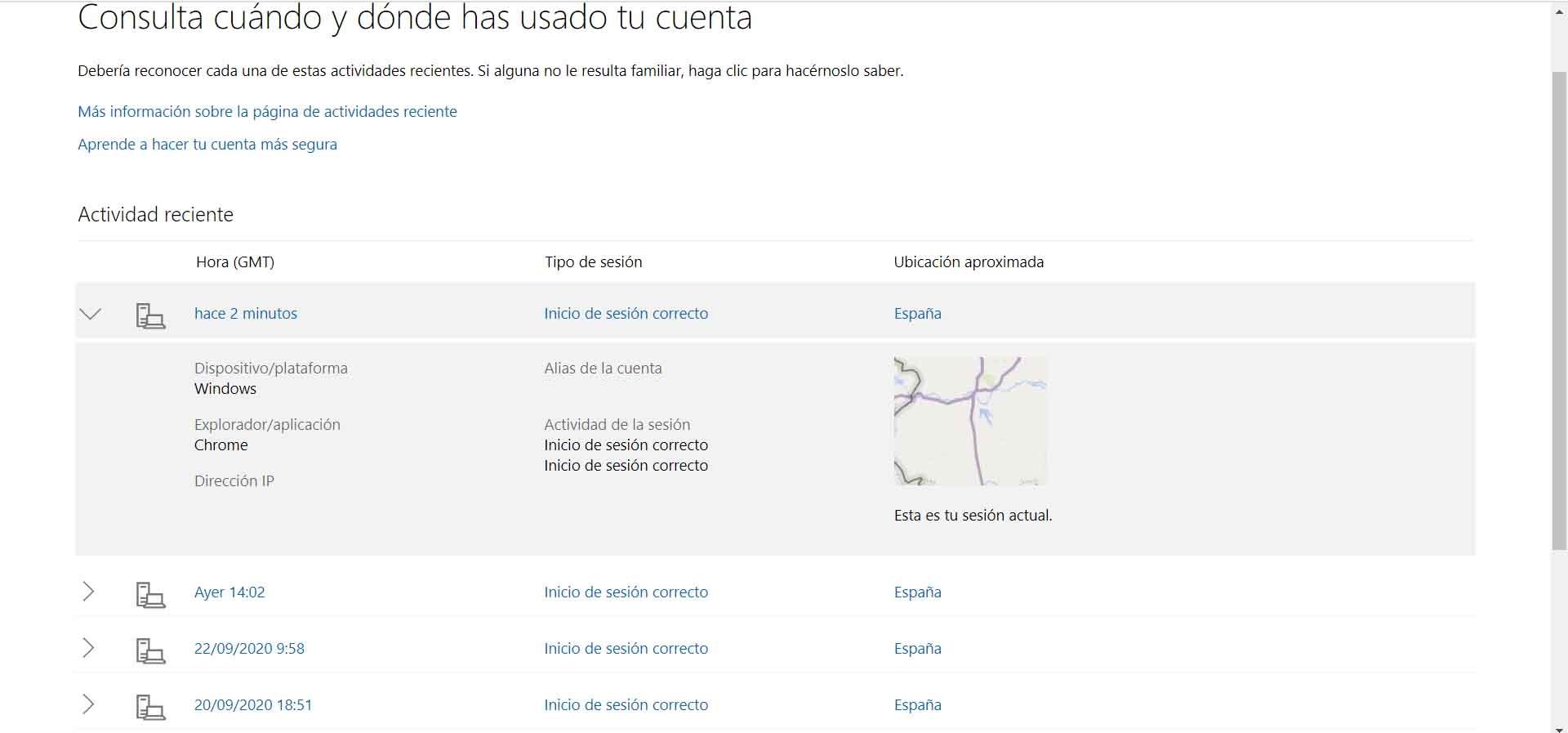

o Perspektywy mamy podobny wybór. Musisz jeszcze zalogować się na nasze konto, przejść do ikony naszego profilu w prawym górnym rogu i przejść do Mojego konta. Przechodzimy do sekcji Bezpieczeństwo (ponownie poprosi nas o hasło) i mamy dostęp do aktywności logowania (pierwszy wybór). Tam zobaczymy wszystkie połączenia, lokalizację, adres IP, urządzenie lub przeglądarkę.

Ponownie, jeśli zauważymy coś dziwnego, musimy zmienić hasło do naszego konta, aby upewnić się, że nie ma intruzów.

Znaki pokazujące intruzów w naszej poczcie

Widzieliśmy metodę, której możemy użyć w Gmailu i Outlooku, aby sprawdzić, czy ktoś zalogował się na nasze konto bez naszej wiedzy. Ale istnieją różne znaki, które mogą nam również powiedzieć, że jest coś dziwnego. Oto najważniejsze:

- Kontynuuj czytanie E-maile: Jeśli widzimy, że mamy otwarte e-maile, jest to znak, że ktoś w jakiś sposób uzyskał dostęp do naszego konta.

- E-maile znikają Jednym z najczęstszych objawów jest zniknięcie wiadomości e-mail. Załóżmy, że nagle widzimy, że niektóre zapisane przez nas e-maile zostały usunięte.

- Wzbogacenie zainstalowany : Mamy różne opcje dodawania wtyczek do naszego konta. Jeśli widzimy, że zainstalowaliśmy coś, czego nie włożyliśmy, może to być zły znak.

- Przestraszyć relacja O: Możemy również otrzymać powiadomienie, że ktoś próbował zalogować się na nasze konto lub otrzymał dwustopniowy kod uwierzytelniający, który jest znakiem, że ktoś próbował wejść.

Jak uniknąć intruzów w poczcie

Podamy kilka wskazówek, jak unikać intruzów na naszym koncie e-mail. Możemy go zastosować zarówno do Gmaila, jak i Outlooka. Są to zalecenia, które są łatwe do przestrzegania i mogą nas chronić.

Używaj silnych haseł

Kluczowym elementem jest zastosowanie Hasła potężny i złożony. Musi zawierać litery (duże i małe), cyfry i inne symbole specjalne. Wszystkie są przypadkowe, niepowtarzalne i mają odpowiednią długość.

Uwierzytelnianie dwuskładnikowe

Ponadto tego typu usługi umożliwiają: uwierzytelnianie dwuskładnikowe ten Jest to dodatkowa bariera, hasło, które możemy uzyskać, aby się zalogować, gdy wchodzimy z komputera innego niż hasło.

Korzystaj z oficjalnych aplikacji

Niewątpliwie bardzo ważne jest, aby używać tylko formalne aplikacje , bezpieczne i pobierane z legalnych witryn. To prawda, że możesz wybrać narzędzia firm trzecich, ale nie zawsze są one bezpieczne.

Unikaj niezabezpieczonych sieci

Odciski palców są niezbędne do tworzenia ekranów sieci łączymy się, aby zapewnić bezpieczeństwo naszych kont. Jeśli to możliwe, unikaj łączenia się z publicznymi sieciami Wi-Fi. W razie potrzeby dobrą wskazówką jest użycie usług VPN do szyfrowania połączenia.

Często sprawdzaj informacje

Na koniec kolejna wskazówka: przejrzyj informacje często. W ten sposób będziemy mogli stale monitorować i sprawdzać, czy intruz miał do niego dostęp.