Poprzez fragmentację określonego pliku , oryginalny plik nie mógł zostać odzyskany , z tego powodu dobrą praktyką bezpieczeństwa jest przechowywanie haseł w bazach danych, aby nikt nie mógł pobrać informacji w postaci zwykłego tekstu. Jednak, aby złamać ten „hasz”, musisz wypróbować tysiące kombinacji i sprawdzić, czy skróty są takie same.

Inne zastosowania, które można nadać hashowi, obejmują: sprawdź integralność pliku , tj. czy została zmodyfikowana, czy nie. Fragmentacja każdego pliku jest unikalna, jeśli wykryje, że dwa różne pliki lub dane tworzą tę samą fragmentację, jest uważana za kolizję, a zastosowany algorytm fragmentacji nie jest bezpieczny.

Skrót to zwykle mniej niż oryginalne dane ten Dzieje się tak, ponieważ hash po prostu generuje kod o pewnej stałej długości, chociaż istnieją funkcje haszujące, których wynik jest zmienny. Haszysz dodaje poziom ochrony podczas zapisywania haseł ponieważ nie da się go rozszyfrować, chyba że zaatakujesz go brutalną siłą lub słownikiem. Istnieje narzędzie o nazwie haszysz co pozwoli ci łamać hasła przy użyciu głównych algorytmów haszujących do przechowywania haseł. Z tej okazji pokażemy Ci krok po kroku, jak zainstalować to narzędzie w systemie Windows 10, chociaż jest ono również kompatybilne z systemami operacyjnymi Linux i macOS.

Dlaczego miałbym chcieć takie narzędzie na moim komputerze? Specjaliści i entuzjaści bezpieczeństwa IT używają tego narzędzia do sprawdzania stopnia ochrony różnych haseł. Jednak, jak każde takie narzędzie, może być wykorzystywane do złośliwych celów przez cyberprzestępców. W każdym razie uważamy za ważne, aby każdy miał dostęp do narzędzi z tymi narzędziami zarówno w celach edukacyjnych, jak i zawodowych.

Jak zainstalować Hashcat na Windows 10?

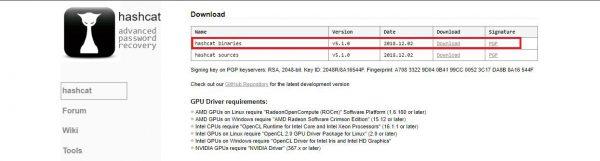

Najpierw pójdziemy do oficjalna strona internetowa Hashcat i pobierz plik w formacie binarnym. Sprawdź ten zrzut ekranu w celach informacyjnych:

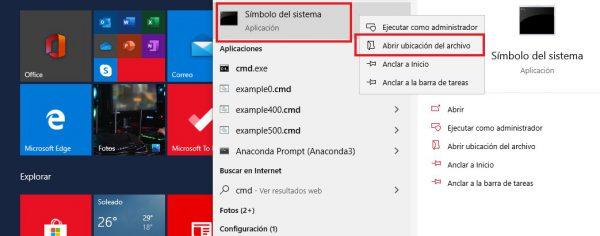

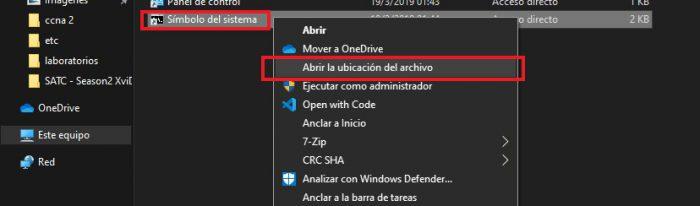

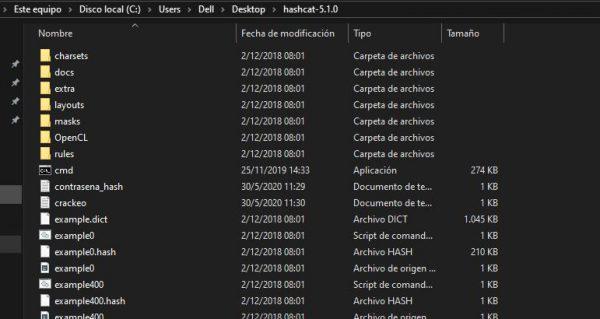

Plik zostanie pobrany w formacie skompresowanym. Przy okazji, aby rozpakować i ogólnie zarządzać wszystkimi skompresowanymi plikami, użyj programu 7-zamek ten Rozpakuj folder w dogodnym miejscu, aby go zlokalizować i przejść do niego. Zobaczysz kilka plików i zanim zaczniemy, skopiujemy skrót do zainicjowany przez polecenie (wiersz poleceń), abyśmy mieli łatwiejszy dostęp do Hashcata, gdy tylko tego potrzebujemy:

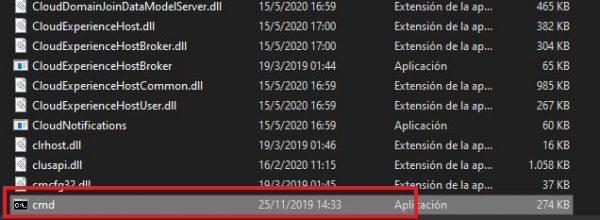

Po znalezieniu pliku wykonywalnego cmd , kopiujemy to i trzymajmy się w folderze, z którego pobraliśmy haszysz ten

Po wklejeniu cmd do folderu możemy zacząć używać Hashcata za pomocą wiersza poleceń

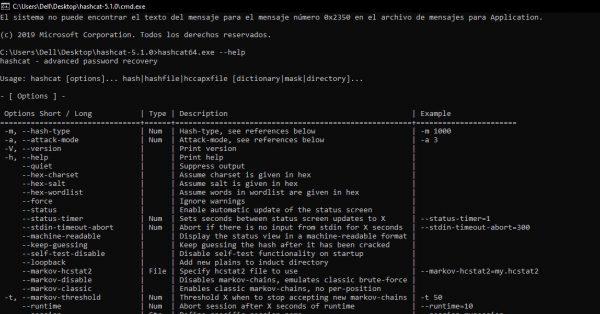

Otwórz cmd i zacznij korzystać z narzędzia bezpośrednio z lokalizacji pobranego folderu.

Proste polecenie, które pomoże nam zweryfikować, czy narzędzie działa poprawnie, to:

hashcat64.exe --help

Jeśli nasz system operacyjny jest 32-bitowy, używamy następującego polecenia:

hashcat32.exe --help

Pojawi się pełna lista argumentów poleceń, wraz ze wszystkimi informacjami potrzebnymi do korzystania z Hashcata w różnych scenariuszach.

Wykonaj atak brute force

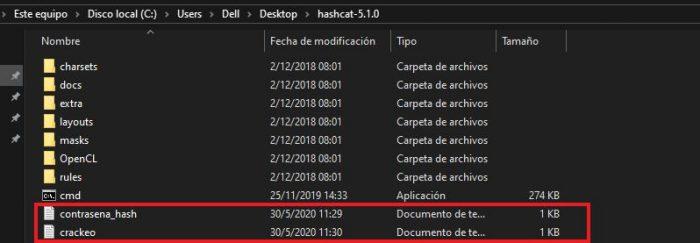

Stworzymy dwa pliki znajdujące się w tym samym folderze tekst symulujemy własne brutalny atak ten W pierwszym pliku zapiszemy nasze zaszyfrowane hasło, a w drugim już złamane hasło.

W tym przykładzie, aby zapisać zaszyfrowane hasło, dzwonię do pliku hash_passwords a jeśli hasło zostanie naruszone, po prostu zostanie nazwane duży ten

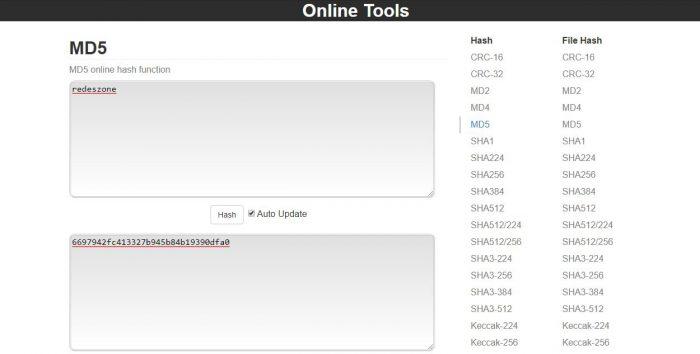

Aby zaszyfrować nasze hasło, możemy znaleźć kilka generatorów haszujących. To, czego użyliśmy, to Ten , który oferuje szeroką gamę algorytmów szyfrowania. Wystarczy wpisać tekst do zaszyfrowania i tworzy on skrót w czasie rzeczywistym. Gdy dodasz więcej słów do tekstu, wygenerowany hash jest automatycznie aktualizowany.

Po utworzeniu skrótu zapisujesz go w niedawno utworzonym pliku, aby zapisać zaszyfrowane hasło. Nasz przykład: hash_passwords ten Następnie wracamy do wiersza poleceń Hashcat, abyśmy mogli złamać nasze zaszyfrowane hasło.

Struktura poleceń jest prosta i będzie się różnić w zależności od tego, co chcesz zrobić. Podsumowując, musimy pamiętać, że w zależności od algorytmu szyfrowania, którego używamy do szyfrowania danych i rodzaju ataku, użycie procesora może drastycznie wzrosnąć. Dlatego musimy upewnić się, że nasz komputer nie przegrzeje się z powodu złamania hasła.

Dobrą praktyką jest posiadanie programów, które monitorują temperaturę naszego komputera i wykorzystanie procesora i otwierają je w tym samym czasie, co Hashcat. W ten sposób możemy zapobiec wszelkim ewentualności. Na przykład, niebieski ekran ten

Polecenie ataku brute force we fragmentacji MD5

hashcat64.exe -m0 -o crackeo.txt contrasena_hash.txt

Polecenie, które widzimy powyżej, ma różne argumenty, które oznaczają:

- hashcat64.exe — wykonywalny Hashcat

- -m0 – algorytm szyfrowania do hakowania (MD5)

- -o – rodzaj ataku do wykonania brutalna przemoc

- cracked.txt – plik, w którym należy zapisać złamane hasło

- password_hash.txt – plik w którym mamy hasło do złamania

Oczywiście dotyczy to również masowego łamania haseł. Innymi słowy, w jednym pliku możemy mieć setki tysięcy lub miliony haseł. Warto zauważyć, że będzie to wymagało dobrego wykorzystania zasobów. Dlatego radzimy zachować szczególną ostrożność podczas korzystania z tego rozwiązania.

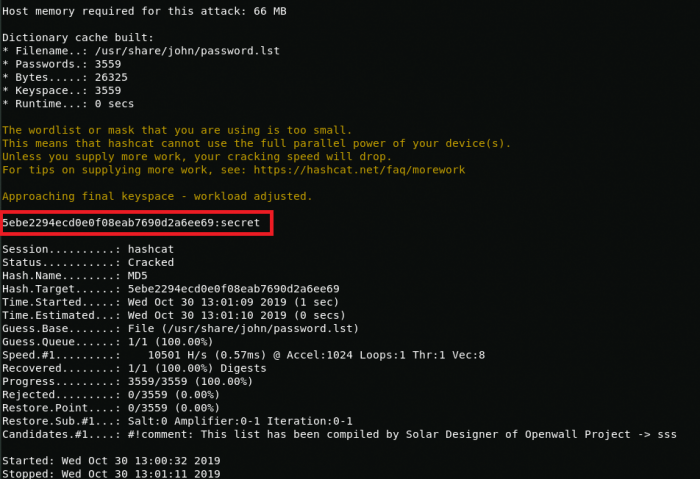

Po wykonaniu tego polecenia nie musisz robić nic więcej. Jeśli wszystko pójdzie dobrze, poczekaj kilka minut, aż „wyjście” pokaże, czy proces rozpadu się powiódł, czy nie. Oto przykład udanego pęknięcia:

Kto używa Hashcata?

To rozwiązanie zostało pierwotnie stworzone do użytku legalnego. Głównie do celów biznesowych. Na przykład administrator systemu może użyć Hashcata do sprawdzenia bezpieczeństwa haseł użytkowników będących częścią sieci. Jeśli sam to rozgryzłeś, cyberprzestępcy też mogą to zrobić.

Innym frameworkiem, w którym można go zastosować, jest opanowanie ten Głównym celem pentestera jest znalezienie jak największej liczby luk w zabezpieczeniach, aby klienci mogli zastosować więcej środków bezpieczeństwa w celu ochrony swoich systemów. Takie narzędzia mogą być wykorzystywane zarówno w kontekście zawodowym, jak i akademickim.

Nie można uniemożliwić cyberprzestępcom wykorzystywania takich narzędzi do atakowania i kradzieży danych milionów ludzi na całym świecie. Jednak ci, którzy używają go do uzasadnionych celów, zdadzą sobie sprawę, jak ważne jest nie tylko posiadanie silnych haseł, ale także znaczenie przechowywania ich z możliwie najwyższym poziomem ochrony.

Możesz pomyśleć, że Hashcat to narzędzie, które sprawia, że korzystanie z algorytmów haszujących dla naszych haseł jest praktycznie niepotrzebne, nawet w przypadku najpotężniejszych algorytmów, takich jak SHA3. Czy nie byłoby lepiej wybrać, aby wszystko było w postaci zwykłego tekstu i to wszystko? Nie, jest to również obowiązkowe dla organizacji, które potrzebują haseł dostępu do swoich usług, aby je bezpiecznie przechowywać w celu zwiększenia bezpieczeństwa i prywatności.