Jeśli chcesz zachować bezpieczeństwo w Internecie, prywatność i anonimowość, być może słyszałeś lub czytałeś Ścieżka ten Najbardziej godna uwagi jest bezpłatna przeglądarka Tor, która twierdzi, że oferuje bezpieczne przeglądanie, szanując Twoją prywatność i promując najwyższą możliwą anonimowość w Internecie. To rozwiązanie zostało przyjęte przez dość dużą grupę odbiorców, od aktywistów po cyberprzestępców. Jedną z rzeczy, która wyróżnia Toru, jest propozycja ochrony użytkownika za pomocą „poziomów”.

Ochrona cebuli

Znalazłeś logo Tora? Możesz wyświetlić podgląd fioletowa cebula ten Ruch generowany przez sieć i przechodzący przez jej węzły realizowany jest z różnymi poziomami szyfrowania. Poziomy te są dekodowane, gdy dane są przesyłane przez sieć i wykrywane przez każdy z węzłów warstwa po warstwie. Oto działanie podobne do usuwania każdej warstwy z fioletowej cebuli.

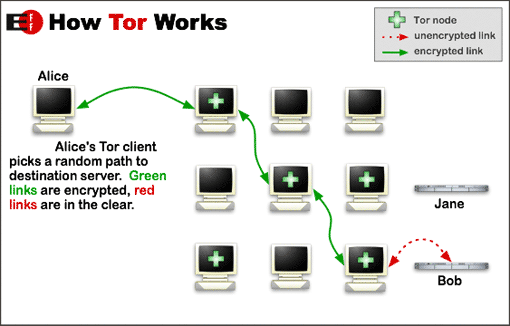

Pokazuje nam diagram, który udostępniamy powyżej ruch danych co odbywa się przez węzły będące częścią sieci Tor. Użytkownik podłączony do tej sieci generuje w pełni zaszyfrowany, certyfikowany ruch i weryfikuje integralność wszystkich wysyłanych i odbieranych danych. Zaczyna przecinać wskazane węzły (przykład pokazuje, że przecina trzy węzły) i tworzy losową ścieżkę. Oznacza to, że ruch nie zawsze będzie przechodził przez te same węzły.

Jednak Tora tam nie ma szyfrowanie end-to-end ten W pewnym momencie dane muszą być dostępne w Internecie, więc gdy tylko opuszczą sieć Tor przez węzeł wyjściowy, są ujawniane w regularnych odstępach czasu. Dlatego dane nie są szyfrowane w tej ostatniej sekcji. Jak pokazano na schemacie, czerwona strzałka symbolizuje dane ponownie odkryte w Internecie. Bez żadnego szyfrowania.

Przeglądarka Tor: dlaczego jej nie używać

To oprogramowanie jest oparte na Mozilla Firefox z pewnymi modyfikacjami wprowadzonymi specjalnie do korzystania z sieci Tor tak wydajnie, jak to możliwe i przy włączonych wszystkich środkach bezpieczeństwa. Jak wspomniano, nie musisz nic płacić, jeśli chcesz go pobrać i używać. Niestety głównym problemem jest powolność. Tor nie jest zalecany do działań online, które wymagają dużej przepustowości i / lub akcesoriów (wzbogacenie) ani w przypadku ruchu sieciowego P2P, takiego jak udostępnianie plików Torrent, oczywiście nie zaleca się wykonywania zadań, w których potrzebujemy minimalnego opóźnienia, ponieważ opóźnienie znacznie wzrasta podczas przechodzenia przez wiele węzłów.

Ku zaskoczeniu wielu, kolejnym punktem przeciwko tej przeglądarce i tej sieci jest bezpieczeństwo. Zwłaszcza, gdy dane muszą opuścić sieć Tor. Wiadomo, że dane opuszczają sieć Tor bez szyfrowania, więc możliwe jest rejestrowanie całego ruchu do tych węzłów wyjściowych, a następnie analizowanie całego ruchu.

Jeśli Twoje osobiste i/lub bardzo wrażliwe dane przeszły przez Twoją sieć Tor, możesz mieć problemy. Każdy w tym węźle wyjściowym, który może to zrobić, może je zebrać i zidentyfikować cię, aby poprowadzić możliwe ataki. Alternatywą, z której niektórzy korzystają, jest dodatkowe korzystanie z zaufanego dostawcy VPN, aby zapewnić ruch od początku do końca.

Jak wspomniano powyżej, sieć Tor jest dość powolna. A jeśli dodamy łączność VPN, spowolnienie może być gorsze, ponieważ ruch przechodzący przez tunel przechodzi również przez różne procesy szyfrowania. Zatem prędkość w takich sytuacjach nie jest czynnikiem, który będzie istniał. Ale czym jest Tor, jeśli nie jest przeznaczony do „normalnego” użytkowania?

Działacze i świadomi ludzie prywatność i anonimowość w Internecie korzystać z internetu i przeglądarki. Z drugiej strony wiele nielegalnych działań jest przesyłanych za pośrednictwem Tora, ponieważ jest on często używany do uzyskiwania dostępu Ciemna strona internetowa ten

Myślisz? Czy nadal będziesz go używać?