Bardzo ważna gałąź postępu technologicznego opiera się na komforcie, z którego zrodził się pomysł inteligentne domy i wszystkie urządzenia, które ułatwiłyby nam życie wykonując za nas zadania. Wirtualni pomocnicy, tacy jak Google Home i Amazon Alexa pić bezpośrednio z tego źródła ten Dzięki nim możemy poprosić ich gwiezdne urządzenia o proste rzeczy, takie jak czas czy pogoda, a nawet inne zadania, takie jak włączenie światła, włączenie muzyki, ogłoszenie komunikatu do wszystkich głośników w naszym domu, otwarcie lub zamykanie żaluzji, regulowanie temperatury ogrzewania w naszym domu czy podłączanie urządzeń takich jak znane odkurzacze automatyczne.

To wszystko i wiele więcej z niemal nieograniczonej listy, można zaplanować na konkretną godzinę lub kiedy złożymy spersonalizowane zamówienie u naszych asystentów. Dzięki temu akcje wykonywane są w taki sposób, że w pewnym momencie w sali zapalają się światła, zapala się muzyka i witają Cię listą rzeczy do zrobienia, którą zaplanowaliśmy na ten dzień.

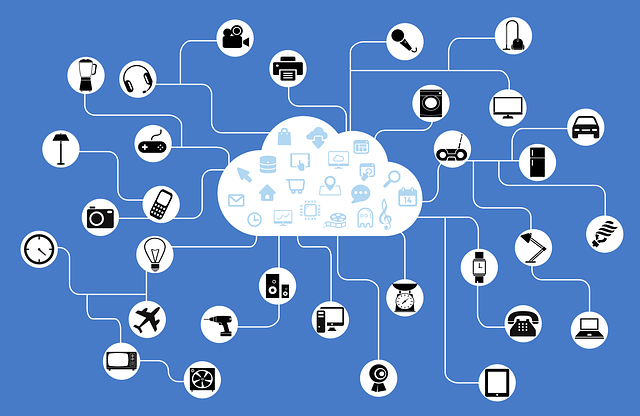

Rozwój urządzeń IoT i cyberprzestępców

Ten trend wciąż ewoluuje, coraz więcej tych urządzeń jest sprzedawanych codziennie które instalujemy zgodnie z instrukcjami, ale nie zdając sobie sprawy, że podobnie jak każde urządzenie, które chcemy podłączyć do sieci, prawdopodobnie zostanie zaatakowane przez normalnie złośliwych ludzi, czyli przestępców w cyberprzestrzeni.

Zdarzały się przypadki, które szybko stały się wirusowe, takie jak te lalki rejestrujące dane osobowe, a także dzieci rozmawiające z rodzicami, przetwórcy żywności przechowujący dane swoich właścicieli oraz sprawa wykryta przez naukowców na znanej północy. Amerykańska firma zajmująca się cyberbezpieczeństwem, w której zainfekowali inteligentną lampę Phillipsa i stamtąd zdołali uzyskać dostęp do komputera w tej samej sieci lokalnej i ukraść zawarte w nim informacje.

Co należy wziąć pod uwagę kupując urządzenie IoT?

Każde urządzenie IoT zależy od protokołów komunikacyjnych stosowanych przez producenta, który je stworzył, co jest bezpośrednio zgodne z polityką cyberbezpieczeństwa. Większość urządzeń, które mamy na rynku to urządzenia „bezobsługowe”, tzn. płacimy za urządzenie i nie ponosimy już związanych z nim kosztów. To może być złe, ponieważ Są to urządzenia, które nie otrzymują regularnych aktualizacji przed nowymi zagrożeniami i miały na celu jedynie zajęcie się ryzykiem, które istniało w momencie ich schwytania.

W rzeczywistości jest bardzo niewiele urządzeń, które je obsługują, co zdarza się w większości przypadków Subskrypcja że musisz płacić co miesiąc, aby chronić się przed atakami przed nowymi lukami w zabezpieczeniach tego typu urządzeń, jak to ma miejsce. z automatycznymi zamkami Nuki. Ten producent koncentruje swoje wysiłki na unowocześnianiu swoich urządzeń przed każdym nowym atakiem, ponieważ chronią one fundamentalny punkt naszego domu, czyli drzwi wejściowe.

To prowadzi nas do podstawowego punktu ochrony naszego domu, konfiguracja użytkownika końcowego na routerze ten Ta konfiguracja jest domyślnie wykonywana przez naszego operatora sieci, który kieruje się własnymi parametrami, które nie są zdefiniowane dla tego typu technologii.

Jak zwiększyć bezpieczeństwo na naszych urządzeniach

Każde urządzenie IoT ma swoją własną aplikację, ta aplikacja będzie wymagać od nas zalogowania się za pomocą nazwy użytkownika i hasła, które możemy zmienić, ale większość użytkowników pozostawia podane informacje domyślnie, co jest jednym z pierwszych i większych błędów jakie popełniamy. Konfigurując urządzenie IoT, zawsze zmienimy nazwę użytkownika i hasło dla tego typu aplikacji, określając taką, której przynajmniej nie da się odszyfrować za pomocą mechanicznego ataku behawioralnego (urodziny matki, data urodzenia dziecka czy imię zwierzęcia).

Musimy również zwrócić uwagę na punkt połączenia, dziś możemy pracować na wszystkich urządzeniach naszego inteligentnego domu, zarówno z wnętrza domu, który jest podłączony do sieci Wi-Fi, jak i z zewnątrz podłączony przez 3G/4G/ 5G. Możemy i powinniśmy ograniczyć dostęp z zewnątrz do tych urządzeń lub przynajmniej wynająć usługę w chmurze, która bezpiecznie weryfikuje dostęp z zewnątrz.

Powinno też sprawdzić ustawienia prywatności na urządzeniach IoT, te uprawnienia są ustawione domyślnie i są naprawdę otwarte dla zbierać wszelkiego rodzaju informacje, w szczególności informacje handlowe, dlatego zalecamy ich ograniczenie.

I wreszcie, i myślę, że ważniejsze od reszty, musimy stworzyć dodatkową sieć Wi-Fi tylko dla urządzeń IoT, do której nie podłączymy żadnego sprzętu z niezbędnymi informacjami, jak komputery, smartfony czy tablety. Stworzymy nową sieć Wi-Fi i nadamy jej szyfrowanie WPA2-PSK. Wyłączymy również funkcję WPS, aby zwiększyć bezpieczeństwo.

Stosując się do tych wskazówek unikniemy niepotrzebnego strachu, a wszystkie nasze dane będą zabezpieczone przed złośliwymi atakami osób trzecich, dzięki światu, który nam oferuje, będziemy mogli znacznie ułatwić życie w domu z urządzeniami IoT, ale nie my może w mgnieniu oka zapomnieć o bezpieczeństwie, by pod sprytnym dachem współistnieć bezpieczeństwo i komfort.