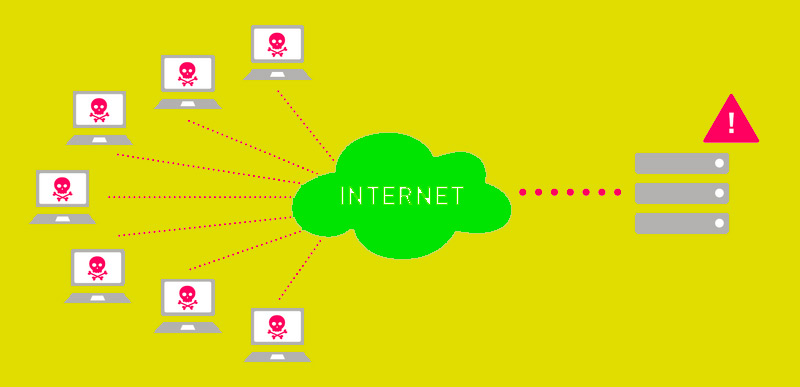

Odciski palców są niezbędne do tworzenia ekranów Ataki DoS to działania, które często odbywają się dzisiaj. Składający się z nasycić system, aby nie działał i nie mógł oferować swoich usług Ε

Ale to nie wszystko Cyberatak DoS Zdałem sobie sprawę, wózek są różne rodzaje odmowy usługi ćwiczone przez piratów. Jeśli chcesz wiedzieć, co to jest, powinieneś kontynuować czytanie tego artykułu, ponieważ powiemy Ci, na czym polega praktyka.

Ponadto ty znaleźć informacje, jak stwierdzić, czy zostałeś zaatakowany i jakie są najlepsze wskazówki, których należy unikać atak Ε

Czym jest cyberatak DoS i jaki jest jego główny cel w naszych zespołach?

Jeden Cyberatak uważany za takie jak wszelkie działania lub manewry celowo wykonywane w celu destabilizacji systemu komputerowego sieci prywatnej, komputera lub serwera. Odbywa się to w celu przejęcia kontroli, kradzieży informacji i odmowy dostępu autoryzowanym użytkownikom Ε Takie postępowanie narusza bezpieczeństwo i wykorzystanie wszystkich danych osobisty, pozyskiwane prywatnie i ekonomicznie z pomieszczeń mieszkalnych lub innych naruszonych urządzeń.

Rodzaje ataków DoS Czym są wszystkie?

Istnieje kilka rodzajów ataków DoS oczywiście dzisiaj. Wszystko jest ukierunkowane spowodować straty finansowe właściciele platform, a dzieje się to zwykle przez utratę połączenia między użytkownicy oraz zakwaterowanie.

Najczęstsze rodzaje ataków typu „odmowa usługi” to:

- Wyczerpanie lub przesycenie akomodacji. Ten typ ataku DoS charakteryzuje się wielokrotnymi atakami na system, powodującymi pamięć, przepustowość i dostęp do oprogramowania, które zużywa dużo zasobów i dlatego przestaje odpowiadać użytkownikom.

- Modyfikacja konfiguracji. Innym powszechnym atakiem jest modyfikowanie lub usuwanie pewnych parametrów, które są niezbędne do uzyskania dostępu do systemu. Oznacza to, że komputery są wyłączone, a użytkownicy nie mają dostępu do domen.

- Odległa katastrofa. Jest to jeden z ataków o najbardziej negatywnych konsekwencjach dla jego właścicieli, ponieważ intruzi mogą uzyskać dostęp do Internetu i oczywiście modyfikować komponenty, aż całkowicie zniszczą sprzęt. Ma to poważne konsekwencje, ponieważ system nie działa przez długi czas.

- Zatrzymaj transfer danych. Atak DoS może również zmienić komunikację między dwoma urządzeniami, uniemożliwiając przesyłanie informacji między nimi. Ten typ ataku jest również znany jako atak odzyskiwania TCP.

- Bariera w komunikacji. Ten rodzaj ataku DoS jest szeroko stosowany w kwestiach prawnych, ponieważ ofiara włamania nie może poprawnie komunikować się z serwerem.

Skąd wiemy, czy padliśmy ofiarą ataku DoS? Najbardziej oczywiste objawy

Jeśli to prawda że istnieje wiele narzędzi do obrony przed atakami DoS problem polega na tym, że bardzo często użytkownik nie wie, że jest atakowany tego typu agresją.

„UPDATE” Chcesz wiedzieć, czym jest atak typu „odmowa usługi” i jak rozpoznać, czy jesteśmy ofiarą? ⭐ ODWIEDŹ TUTAJ ⭐ i dowiedz się wszystkiego o SCRATCH! „

Dlatego wygodnie jest chronić sieć i komputer większą ilością danych, gdy wystąpi którykolwiek z następujących symptomów:

- Strona internetowa staje się nieaktywny bez wyraźnego powodu iz czasem ten okres nieaktywności się wydłuża.

- Gdy masz więcej niezadowolonych użytkowników powód odmowy usługi, ponieważ nie mają łatwego dostępu do witryny.

- Gdy pojawia się duża liczba fałszywych lub niepotrzebnych żądań które powodują dość znaczne przeciążenie systemu i nasycają jego zasoby.

- W przypadku wykrycia zmian w konfiguracji ważne parametry dostępu użytkownika do systemu.

Wskazówki dotyczące unikania ataku typu „odmowa usługi”

Ataki typu „odmowa usługi” stają się coraz bardziej powszechne, więc pamiętaj, aby postępować zgodnie z poniższymi instrukcjami:

Wynajmij niezwykły serwer

Spróbuj wybrać hosting dla swojej witryny dobra reputacja i umiejętność tolerowania dużego ruchu Ε Ponadto powinieneś mieć całodobową pomoc techniczną, aby pomóc w przypadku wszelkich problemów poza Twoją witryną. Pamiętaj, że hosting musi mieć własną ochronę sieci i środki wykrywania włamań, są to tzw Systemy IDS / IPS Ε

Kontroluj przepływ ruchu

Pamiętaj, że to zadanie powinno być wykonywane często, abyś był tego świadomy przepustowość wystarcza, aby wytrzymać szczyty ruchu Ε Jeśli zauważysz, że krzywa odwiedzających wzrosła, musisz uważać, ponieważ mogą cię zaatakować.

Często analizuj aktywność odwiedzających

Jeden z najłatwiejszych sposobów wykryć atak DoS jest kiedy dramatycznie wzrasta liczba pustych żądań lub że liczba formularzy zostanie wypełniona automatycznie.

Weź pod uwagę resztę ładunku

Konieczne będzie skorzystanie z nadwyżki składającej się z: skopiuj swoje treści na więcej niż jeden serwer, a tym samym zmniejsz ryzyko braku aktywności Ε Innymi słowy, za każdym razem, gdy jeden hosting zostanie zaatakowany, możesz użyć innego, aby normalnie obsługiwać użytkowników.

Włącz zaporę w chmurze

Bardzo praktycznym rozwiązaniem jest: zawiera zaporę sieciową aplikacja w chmurze, zwana także zapora sieciowa (WAF) Ε Te elementy działają jako produkty pośrednie między serwer oraz użytkownicy umożliwiające przewidywanie cyberataków i zautomatyzowanych programów.

Stale aktualizujesz wszystkie swoje systemy

Najlepszą praktyką, jaką możesz zastosować, aby uniknąć ataków DoS, jest: metr oraz Zaktualizuj wszystkie dostępne programy, aby zapewnić dobrą obsługę witryny dla użytkowników. Pozwala to na zwiększenie uprawnień menedżerów treści internetowych i dostawców hostingu w przypadku ataku.

Jeśli masz jakieś pytania, zostaw je w komentarzach, skontaktujemy się z Tobą tak szybko, jak to możliwe i będziemy bardzo pomocne dla większej liczby członków społeczności. Kocham cię!