Czym są te ataki skryptowe? Przede wszystkim musimy zrozumieć istotę tego, co scenariusz i co on robi? ten Jest to w zasadzie zestaw instrukcji, które wykonują określone zadania, oparte ściśle na tym, co planujesz w tych scenariuszach. Jest jednym z najważniejszych sojuszników niektórych typów dokumentów w pakiecie Office, takich jak Excel. Scenariusze są wykorzystywane w różnych środowiskach pracy makra dobrze wiadomo, że możesz się rozwijać ten

Makra znajdują szerokie zastosowanie w organizacjach, ponieważ pozwalają uprościć i zautomatyzować wszelkiego rodzaju zadania, szczególnie te, które są bardzo powtarzalne lub wymagają formuł o bardzo rozbudowanych parametrach. Pierwsze, co przychodzi na myśl w kwestii korzyści to: oszczędność czasu i znacznie mniej błędów ludzkich. Wszystko to można jednak przenieść w sferę cyberprzestępczości.

Powiedzieliśmy już RedesZone, że Gmail usprawnia wykrywanie dużego odsetka złośliwych plików z pakietu Office. Nie ulega zatem wątpliwości, że najpopularniejsze rozwiązania technologiczne są najważniejszym i przede wszystkim atrakcyjnym celem dla cyberprzestępców.

Czym jest harpun?

Niestety aktywność skryptów jest bardzo popularna wśród różnych ataków hakerskich. Zwłaszcza jeśli wspominamy kusznik ten To jest to wędkarstwo elektroniczne typowy zgłaszanie ofiar za pośrednictwem poczty elektronicznej. Po zebraniu ukierunkowanych informacji cyberprzestępcy mają za zadanie generować te złośliwe wiadomości e-mail w celu kradzieży danych lub instalowania wszelkiego rodzaju złośliwego oprogramowania na urządzeniach.

La mocowanie do fajki to wariant snorkel, który koncentruje się na załącznikach do wiadomości e-mail. Jednak przesyłane są nie tylko załączniki, które są plikami Excela, Worda lub innymi plikami pakietu Office. Ale także pliki wykonywalne (na przykład .exe), pliki PDF, skompresowane foldery i wiele więcej. Kiedy ofiara zauważa, że istnieje przywiązanie, otwiera je.

W wielu przypadkach do ataku wystarczy prosta interakcja z użytkownikiem. To, co się dzieje, gdy podejrzany plik jest otwierany, polega na tym, że co najmniej jedna luka jest wykorzystywana do dalszych ataków. W pozostałych przypadkach atak jest przeprowadzany bezpośrednio jako insert złośliwego oprogramowania lub ransomware ten

Dlaczego ludzie klikają podejrzane pliki? Głównym powodem jest ciekawość ten A atakujący są w pełni świadomi tego szczegółu. Dlatego istnieją skrypty wędkarskie, które zawierają konkretny tekst, który podsyca ciekawość i chęć otwarcia pliku. Ten imponujący tekst może zawierać między innymi instrukcje, jak odszyfrować załącznik lub rozpakować folder chroniony hasłem.

Znaczenie edukacji i świadomości

Mogą wystąpić gorsze sytuacje. Możemy natknąć się na pliki, które wyglądają dobrze ze względu na ich nazwę, rozszerzenie, a nawet ikony. Pamiętaj, że wszystko jest do opanowania, nawet to, co wygląda na drobny szczegół Ikona , może zadecydować, czy nas chroni, czy też stanie się ofiarą konkretnego ataku. Dlatego ważne jest, aby użytkownicy końcowi wiedzieli, jakie załączniki do wiadomości e-mail mogą otwierać.

Nasze codzienne życie może być bardzo żmudne i dość trudne. Może to prowadzić do nieostrożności lub po prostu nieistotnych środków bezpieczeństwa i ochrony. Nie jest to skomplikowane, jeśli nie spodziewałeś się, że otrzymasz załącznik „x”, pomyśl dwa razy i nie otwieraj go. W każdym razie skontaktuj się z nadawcą. Niezależnie od tego, czy jest to przyjaciel, krewny czy kolega. Nie ma nic bardziej pewnego niż poczucie zwątpienia w takich sytuacjach.

Nawet wszelkie środki ochronne lub środki ostrożności mogą być bezużyteczne, jeśli użytkownik nie jest przeszkolony. Większość ataków komputerowych ma miejsce głównie dlatego, że użytkownik podjął działanie, które służyło jako „wyzwalacz” do wystąpienia takich ataków.

Z drugiej strony osoby pracujące w organizacji i odpowiedzialne za usługi Office muszą mieć pewność środki zapobiegawcze i ochronne ten Najważniejszą rzeczą jest zidentyfikowanie wymagań wszystkich działów, zidentyfikowanie potrzeb każdego z nich i przypisanie praw, które są naprawdę potrzebne w każdym przypadku. Należy pamiętać, że pakiet Microsoft Office dla Firm i jego aplikacja może być utrzymywana zgodnie z różnymi profilami, które możemy tworzyć i którym przyznajemy prawa.

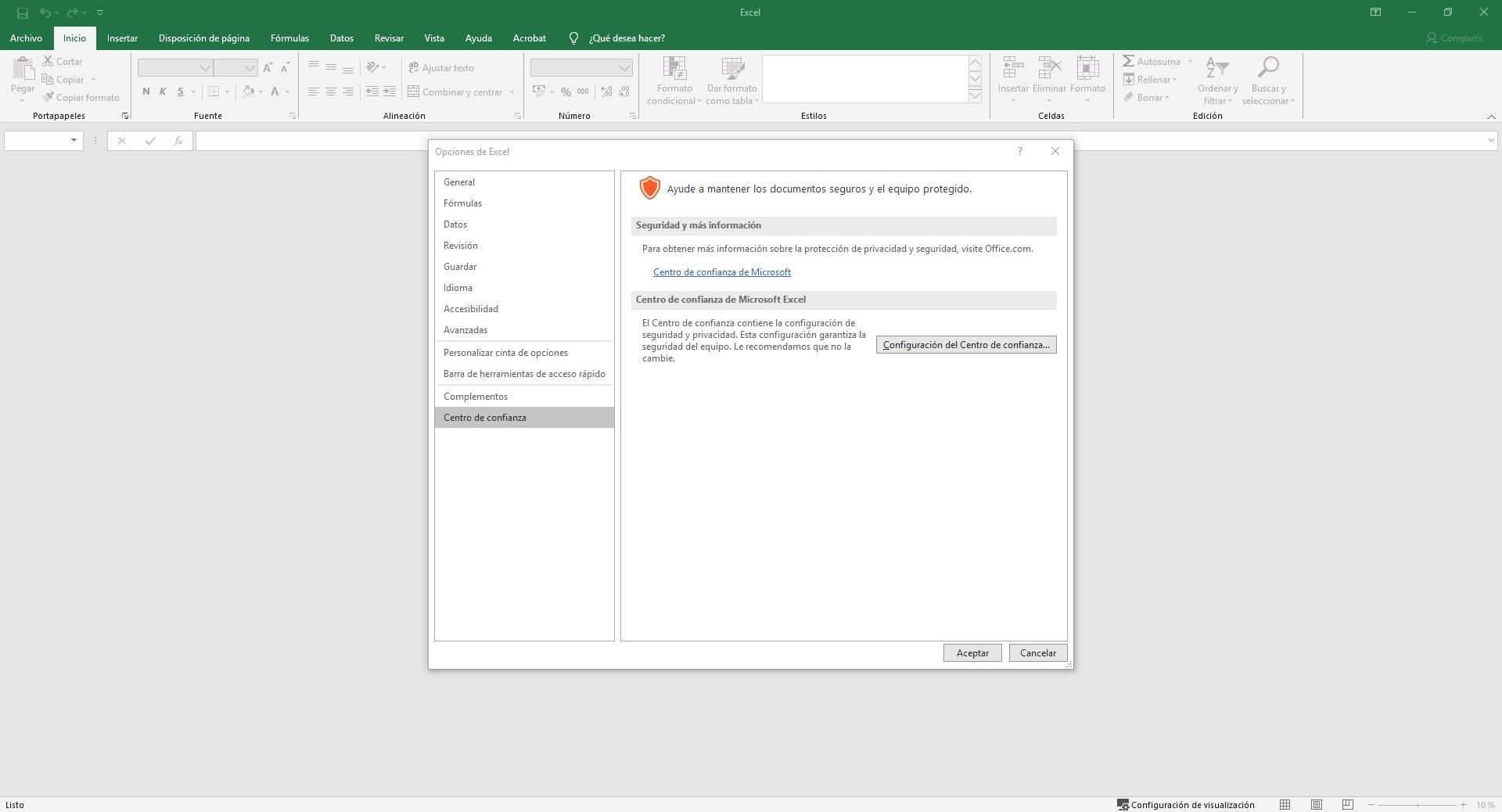

Jeśli istnieją osoby, które tak naprawdę nie potrzebują dostępu do tradycyjnego klienta Outlook, możesz ograniczyć korzystanie przez nich z poczty internetowej do podstawowych funkcji. Innym przypadkiem może być włączenie / wyłączenie korzystania z makr, szczególnie w modele obliczeniowe (Excel) ten Dlatego musisz iść do „ Plik / Opcje / Centrum zaufania / Ustawienia Centrum zaufania „

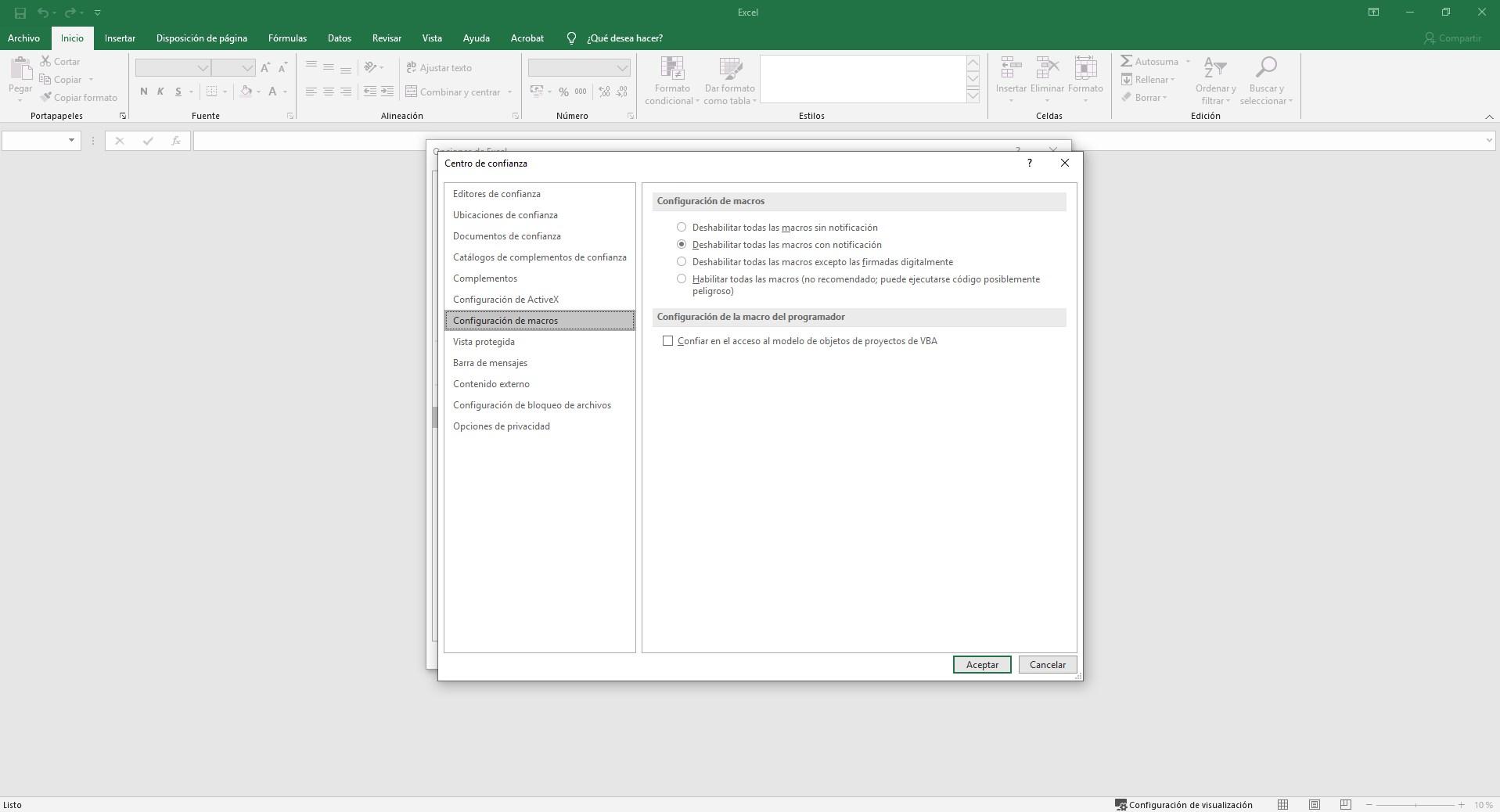

Po zalogowaniu przejdź do sekcji „Konfiguracja makr”, aby skonfigurować reguły makr.

W przypadku innego oprogramowania Office, takiego jak Word, proces byłby dokładnie taki sam. Zawsze możemy też wyłączyć ActiveX.

Jak zauważyłeś, bardzo ważne jest, aby podczas otwierania dokumentów biurowych, które otrzymaliśmy pocztą e-mail, nigdy nie uruchamiać makr, jeśli takie istnieją, i zaleca się korzystanie z usług takich jak Virus Total, aby upewnić się, że nie włączyłeś złośliwego kodu przed jego wykonanie.