Jak działa WPS

WPS (Wi-Fi Protected Setup) to metoda importowania do łączenia się z sieciami Wi-Fi Kod PIN ten naciśnięcie przycisku na routerze ten Zwykle obie metody są używane na wszystkich routerach, jednak niektórzy producenci umożliwiają naciśnięcie tylko jednego przycisku na routerze, usuwając uwierzytelnianie na routerze za pomocą kodu PIN.

Dużym problemem z WPS jest wprowadzenie kodu PIN, ponieważ może on mieć tylko 8 cyfr minimum i maksimumW ten sposób mielibyśmy kilka kombinacji 100 000 000 możliwości. Jednak ze względu na konstrukcję samego WPS, ten kod WPS jest podzielony na dwa podrzędne kody PIN, każdy z czterema cyframi, więc prawdopodobieństwo wynosi 10 000 dla pierwszego kodu PIN i 10 000 dla drugiego kodu PIN, które można złamać osobno, co znacznie ułatwia atak brutalności . Ostatecznie, zgodnie ze standardem, ostatnia cyfra PIN2 jest używana jako suma kontroli salda PIN, a więc nie jest cyfrą bazową, ale jest wyliczana z pozostałych 7 cyfr, czyli liczby kombinacji, które PIN WPS jest możliwe tylko 11.000. Biorąc pod uwagę, że mamy 11 000 możliwości, pęknięcie brute force jest bardzo wykonalne i może zostać zakończone w ciągu 48 godzin.

Niektórzy producenci routerów są zintegrowani nieudany limit WPS W zależności od producenta i sposobu zaprogramowania oprogramowania, kod PIN można wpisać około 5 razy, po czym router na stałe zablokuje dostęp do sieci Wi-Fi za pomocą kodu PIN WPS i nie będzie można już z niego korzystać. Odkryliśmy jednak, że wiele routerów operatorskich nie ma tej ochrony, więc możemy ją łatwo i szybko złamać.

Inną metodą połączenia jest naciśnięcie przycisku na routerze, po naciśnięciu tego przycisku każde urządzenie, które połączy się w ciągu 60-120 sekund, będzie mogło uzyskać dostęp do sieci bezprzewodowej bez konieczności wprowadzania kodu PIN lub hasła. Ma też istotny problem z bezpieczeństwem, co oznacza, że w tym czasie będziemy „narażeni” na intruza podłączonego do naszej sieci. Obecnie istnieje wiele programów, które można uruchomić i które można podłączyć automatycznie do routera po naciśnięciu przycisku WPS i otrzymaniu klucza WPA-PSK lub WPA2-PSK. Dlatego używanie WPS z przyciskiem jest również niebezpieczne przez 60 lub 120 sekund.

WiFiSlax: szwajcarski scyzoryk do łamania WPS

WiFiSlax jest jedną z najczęściej używanych dystrybucji opartych na Linuksie do kontroli sieci bezprzewodowej, niezależnie od tego, czy są to sieci szyfrowane WEP, WPA, WPA2, a także może atakować WPS (Wi-Fi Protected Setup). Obecnie w WiFiSlax mamy dużą liczbę narzędzi do atakowania WPS różnymi metodami, zarówno brute force, słownika z generatorem PIN, jak i innymi metodami, takimi jak Pixie Attack.

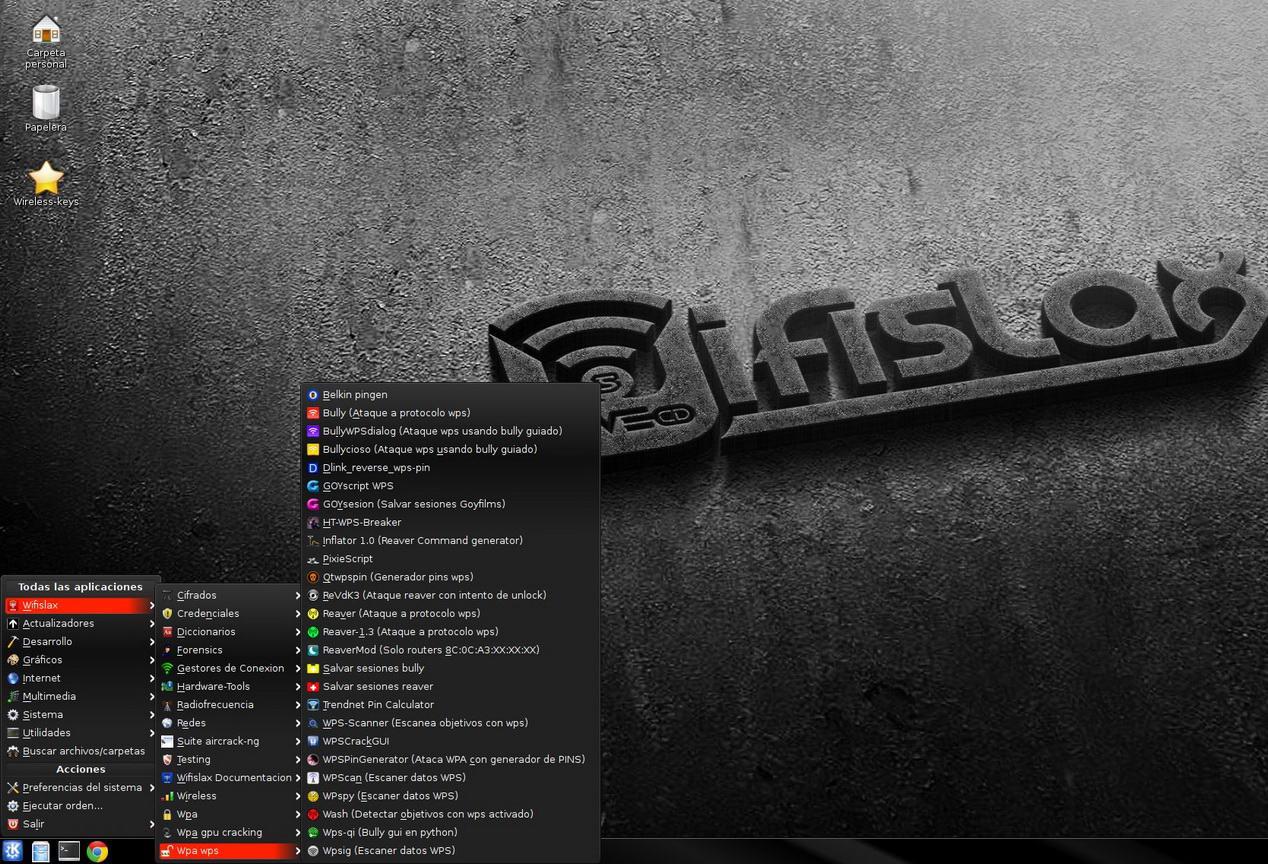

Następnie możesz zobaczyć wszystkie narzędzia dostępne w WiFiSlax, aby uzyskać dostęp do sekcji WPS, kliknij „ Start / WiFiSlax / Bezprzewodowe WPS Jak widać tutaj:

Gdy zobaczymy menu WiFiSlax ze wszystkimi narzędziami, zobaczymy, jakich metod możemy użyć do złamania WPS i jakich narzędzi możemy użyć. Podkreślimy narzędzia, których używamy do kontroli Wi-Fi, ponieważ obecnie mamy kilka programów (skryptów), które wykonują dokładnie tę samą funkcjonalność, ale będziemy mieli do wyboru różne alternatywy.

Przerwij WPS ze słownika

Niektóre routery mobilne, a także niektóre routery, które możemy kupić na rynku, są wstępnie skonfigurowane z kodem PIN WPS. Oznacza to, że konkretny router ma jeden lub więcej predefiniowanych kodów PIN, które możemy sprawdzić, ponieważ jeśli użytkownik nie zmienił tego domyślnego hasła WPS, możemy mieć bezpośredni dostęp do sieci bezprzewodowej WiFi, próbując niektórych znanych kodów PIN.

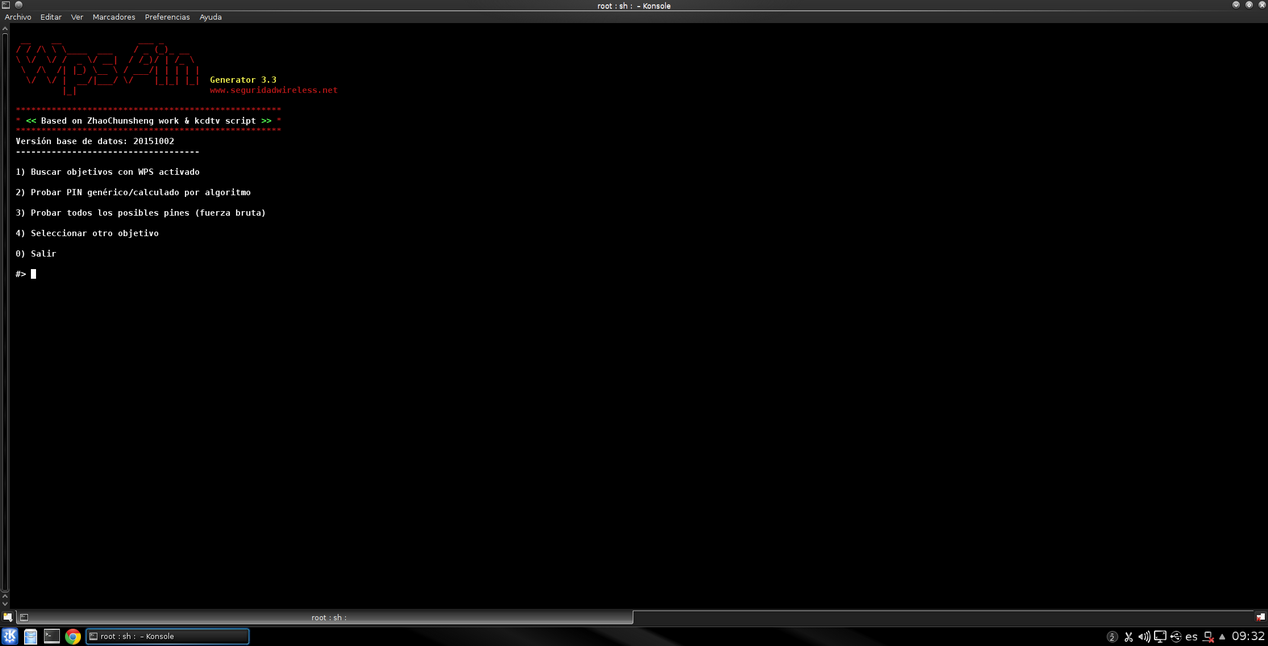

Le. Programy WPSPinGenerator (atak WPA z generatorem PINS) jest jednym z najlepszych do atakowania WPS za pomocą słownika. W trakcie jego realizacji będziemy mieli do wyboru kilka opcji:

- Znajdź cele z włączonym WPS : Ta funkcja pozwoli nam wyszukać wszystkie routery wokół nas, które mają włączoną funkcję WPS. To pierwsza rzecz, którą musimy zrobić.

- Ogólny test PIN / obliczony przez algorytm : Po przeszukaniu wszystkich celów z włączonym WPS, możemy użyć tej opcji, aby pokazać nam i program testujący PIN, który mamy w bazie danych PIN. Dzięki tej funkcji możemy domyślnie wypróbować 3 lub 5 PIN-ów i złamać WPS w kilka sekund, bez konieczności atakowania go brutalną siłą.

- Wypróbuj wszystkie możliwe piny (brute force) : Ta funkcja pozwoli nam zmusić protokół WPS do przetestowania wszystkich możliwych kodów PIN. Dzięki temu przy pomocy tego programu możemy atakować WPS obiema metodami (słownikową i brute force).

- Wybierz inne miejsce docelowe

- Wyjście

Działanie tego programu jest naprawdę proste, ponieważ wystarczy postępować zgodnie z instrukcją instalacji za pomocą konsoli, którą tam widzisz. Wystarczy, że nasza karta WiFi obsługuje WPS i jest kompatybilna z systemem operacyjnym, w tej chwili zdecydowana większość kart z chipsetem Realtek jest kompatybilna.

W przypadku tego ataku słownikowego, nawet jeśli router ma limit testowy powyżej WPS, jest bardzo prawdopodobne, że otrzymamy klucz WPA-PSK lub WPA2-PSK w bardzo niewielu próbach, zanim router ograniczy nasze wysiłki, więc ten atak jest jednym z najszybciej możemy zrobić, jeśli router ma domyślnie domyślne kody PIN.

Przełam WPS brutalną siłą

Ta metoda ataku WPS ma dwa główne problemy: rok co może potrwać do 72 godzin, jeśli nie masz szczęścia z kodem PIN, a Limit prób kodu PIN z oprogramowania routera.

Jeśli nasz router ma oprogramowanie z limitem nakładu kodu PIN, w zależności od tego, jak jest zaprogramowane, nie będziemy mogli ponownie spróbować kodu PIN zasilania, chociaż w niektórych przypadkach nie będziemy mogli tego zrobić. określony czas (godzina, dzień itp.). Warto jednak spróbować brutalnie wymusić na routerze sprawdzenie, czy mamy limit nakładu PIN-u.

Obecnie mamy wiele programów do atakowania WPS za pomocą ataku brute force. Na przykład poprzedni program WPSPinGenerator może być użyty do ataku brute force, jednak naszym preferowanym programem jest Bullyciosa , uniwersalny scenariusz, który może:

- Zlokalizuj WPS na wszystkich routerach wokół nas.

- Agresywny WPS jest kompatybilny zarówno z kodami PIN, które nie zawierają sumy kontrolnej w ostatniej cyfrze kodu PIN2, jak i tymi, które zawierają sumę kontrolną obliczając ją w pełni automatycznie.

Inną cechą tego programu jest to, że pozwoli nam on kontynuować atak WPS do pożądanej liczby. W zależności od kodu PIN routera może to potrwać od kilku minut do około 48 godzin, w zależności od zachowania karty sieciowej WiFi z funkcją WPS i routera WPS, odległości od punktu dostępu WiFi itp.

Zniszcz WPS za pomocą Pixie Dust Attack

Atak kurzu Pixie to atak na protokół WPS, który koncentruje się na przechwytywaniu wymiany pakietów między routerem ofiary a atakującym, aby następnie złamać PIN offline, więc jest znacznie szybszy niż atakowanie WPS za pomocą słownika lub brutalnej siły, ponieważ łamanie offline jest znacznie szybsze niż wymiana wiadomości między routerem a atakującym. Narzędzie PixieScript Automatyczne przetwarzanie w celu uzyskania większej ilości informacji, bez barier, nie ma kompatybilnych routerów Todos, więc najprawdopodobniej producent routera Wi-Fi afectados ya hayan solucionado en el firmware este problem, y hayan stosuje WPS de otra forma bezpieczniej.

Inną bardzo interesującą cechą PixieScript jest to, że integruje małą bazę danych BSSID (bezprzewodowy MAC) znanych punktów dostępu, których dotyczy problem, można to zobaczyć przez sam skrypt.

Jak widać, możemy złamać WPS routerów WiFi na te trzy sposoby, najszybszy jest z Pixie Dust Attack, ale nie wszystkie routery są dotknięte tym problemem w ich WPS, więc najszybszy będzie słownik korzystający z WPSPinGenerator i domyślny kod PIN WPS na routerach. Wreszcie, twardy atak może potrwać kilka godzin, ale można go przeprowadzić cierpliwie, chyba że router ograniczy liczbę prób i tymczasowo wyłączy WPS.