Jaki jest protokół SSH?

Skrót SSH oznacza Secure Shell. Został zaprojektowany, aby umożliwić poufny i certyfikowany zdalny dostęp do Twojego komputera. Ma podobieństwa do swojego poprzednika, Telnet, który umożliwia użytkownikowi zdalny dostęp do tego komputera lub maszyny za pomocą wiersza poleceń. Jednak najważniejszą rzeczą, która odróżnia SSH od Telnet, jest to, że cały ruch sesji jest w 100% zaszyfrowany.

Korzystanie z protokołu SSH jest wysoce zalecane, jeśli musisz komunikować się z innymi komputerami, przełącznikami, routerami, serwerami lub dowolnym hostem. Posiada port TCP numer 22, chociaż można go zastąpić dowolnym portem na serwerze SSH.

Niektóre z najpopularniejszych aplikacji, które implementują ten protokół to Stiuk itp. WinSCP ten Oba są kompatybilne z systemem Windows. Z drugiej strony jest OpenSSH dostępne dla OpenBSD, Linux, Solaris, FreeBSD, AIX i innych.

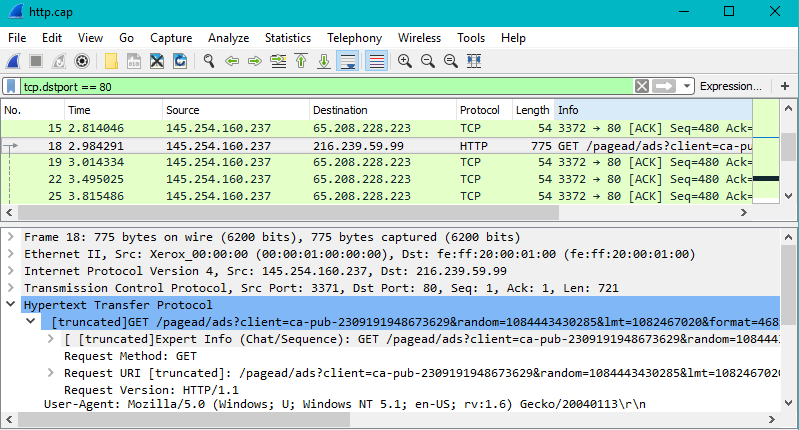

Wireshark: guru analizy sieci

Jest to jedna z najpopularniejszych i najbardziej polecanych aplikacji do analizy protokołów sieciowych. Miejmy kompletna kontrola o tym, co dzieje się w sieci, z którą jesteś połączony, w bardzo szczegółowy sposób. Może być używany w środowiskach prywatnych i profesjonalnych. Nawet różne instytucje edukacyjne i rząd mogą korzystać z tego narzędzia za darmo.

Jest to rozwiązanie, które istnieje od 1998 roku i dzięki wkładowi ekspertów z całego świata jest nadal aktualne i dostępne dla każdego, kto chce z niego korzystać. Jest to bardzo praktyczne, gdy zamierzamy analizować, co dzieje się w naszej sieci i jakie zasady lub środki bezpieczeństwa należy zastosować, aby zapewnić najbezpieczniejsze działanie.

Co możesz zrobić z Wireshark? Zgodnie z dokumentacją na oficjalnej stronie internetowej, oto kilka kroków, które możesz wykonać. W razie wątpliwości możesz sprawdzić naszą stronę internetową w celu uzyskania dokumentacji i wsparcia:

- Pełna kontrola protokołu

- Zapisz informacje już teraz do późniejszej analizy

- Analiza VoIP

- Możliwość odczytu i edycji plików pobierania informacji, takich jak tcpdump, Microsoft Network Monitor, NetScreen snoop i inne.

- Uzyskaj dostęp do informacji przesyłanych strumieniowo na żywo z sieci Ethernet, Bluetooth, USB, IEEE 802-11 (Wi-Fi), Frame Relay itp.

- Eksportuj informacje w formatach XML, PostScript, CSV i zwykłego tekstu.

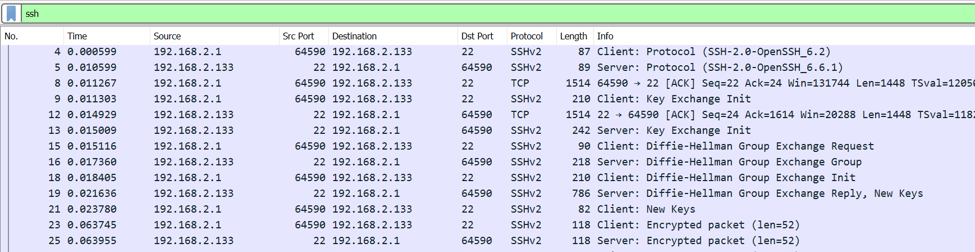

Jednym z najciekawszych i najważniejszych zastosowań Wireshark jest odpowiedź komputerowa. Ruch SSH ten Pamiętaj, że jest to bardzo potężny protokół, zwłaszcza ze względu na domyślne szyfrowanie. Możesz mieć zdalny i oczywiście szyfrowany dostęp do dowolnego urządzenia, na którym włączona jest funkcjonalność serwera SSH.

Możesz wykonywać ataki typu Wypełnianie poświadczeń analizować maszyny, które działają podatne serwery SSH i ustalić odwrócone muszle ten Poniżej wymienimy pierwsze dwa.

Ataki wypełniania akredytacji

Ponieważ SSH wymaga uwierzytelnienia użytkownika, atakujący mający dostęp do maszyny, na której działa serwer SSH, będzie mógł przeprowadzić takie ataki bez większych problemów. Ale co z hasłami do różnych identyfikatorów? Niestety, większość ludzi ma tendencję do używania haseł, które są bardzo łatwe do odgadnięcia lub, co gorsza, zawsze wybierają to samo hasło dla wszystkich swoich kont. W większości przypadków ataki polegające na wypełnianiu poświadczeń pozostają niezauważone.

Od samego początku nie jest łatwo odróżnić udane próby dostępu SSH od nieudanych prób Wireshark. Istnieje jednak wiele funkcji, które pomogą nam ujawnić udane nagrania:

- Czas trwania przepływu (sesja): jeśli jest to udana sesja SSH, będzie ona dłuższa niż nieudana sesja logowania.

- Wielkość paczki: Serwery SSH zdefiniowały odpowiedzi na udane lub nieudane uwierzytelnienie. Możesz zaobserwować rozmiar pakietów SSH i stwierdzić, że te większe to udane sesje.

- Czas trwania pakietu: pakiety, które wymagają interakcji użytkownika, jeśli uwierzytelnianie się powiedzie, potrwają dłużej niż te, które są zautomatyzowane. To ostatnie dotyczy pakietów, które mają krótszą żywotność z powodu niepowodzenia uwierzytelnienia.

Ponadto zalecamy sprawdzenie liczby prób logowania, jeśli widzisz niewłaściwą liczbę, być może padłeś ofiarą ataku polegającego na wypychaniu poświadczeń.

Skanowanie zdalnego dostępu

Jedną z głównych wad i zagrożeń związanych z rozwojem nowych technologii, takich jak Internet Rzeczy, jest to, że kompatybilne urządzenia mają: SSH włączone Najpierw. Zazwyczaj ich systemy afiliacyjne używają domyślnych danych uwierzytelniających lub z niewielką modyfikacją. Dlaczego to jest ryzyko? Każdy, kto zna te hasła lub potrafi odgadnąć użytkowników i hasła, może łatwo uzyskać zdalny dostęp do maszyn.

Zgadza się, nawet SSH może mieć własne luki w zabezpieczeniach. Możliwe jest jednak kontrolowanie tych maszyn, które działają jako niezabezpieczone serwery SSH. Wiedząc, że prawidłowe żądania i ruch SSH muszą pochodzić z samej sieci wewnętrznej. Są to zatem niezawodne adresy IP.

Filtrowanie ruchu wewnętrznego i żądań SSH w Wireshark, oprócz zewnętrznych adresów IP, pomoże wykryć podejrzane sytuacje. Można zrozumieć, że w większości przypadków ruch SSH z nieznanych adresów IP w naszej sieci może sygnalizować, że sieć została naruszona.

To ostatnie niekoniecznie oznacza, że wszystko może pochodzić z offline jest podejrzany lub niebezpieczny. Gdy atakujący uzyska zdalny dostęp do maszyny, SSH staje się idealnym sprzymierzeńcem do przeprowadzania innych rodzajów ataków i szybkiego rozprzestrzeniania się na inne maszyny, wykonując w razie potrzeby więcej niż jeden atak na raz. Jak to wykryć? Dzięki Wireshark możesz zdefiniować typowe i nietypowe wzorce dostępu, analizując cały ruch SSH. Nietypowy wzór może wskazywać na duży ruch maszyny. Innym nietypowym przypadkiem wzorca może być to, że maszyna wysyła żądania do innych systemów, których normalnie by nie zrobiła.

Zarówno na poziomie sieci lokalnej, jak i korporacyjnej SSH może stać się wielkim sojusznikiem, a z kolei wielkim wrogiem. Stwarza to bardzo ścisłe monitorowanie i konkretną kontrolę, jeśli jesteśmy odpowiedzialni za zarządzanie siecią korporacyjną. Dobrym pomysłem jest monitorowanie lub nawet blokowanie ruchu SSH w sieci, ponieważ komunikacja i ogólny ruch sieciowy powinny być monitorowane pod kątem wszelkich anomalii.

Zalecamy przeczytanie całego naszego samouczka jak skonfigurować serwer SSH z maksymalnym bezpieczeństwem.