Co to jest VPN i do czego służy?

VPN (Virtual Private Network), inaczej zwana wirtualną siecią prywatną, pozwala nam prywatnie łączyć się z Internetem, nawet jeśli łączymy się z publiczną siecią WiFi. Cały ruch będzie kierowany od klienta VPN do serwera VPN, a następnie do Internetu. Co najważniejsze, ruch VPN przechodzi od klienta do w pełni zaszyfrowanego i certyfikowanego serwera VPN.

W zależności od posiadanej przez nas konfiguracji VPN Zdalny dostęp do VPN , zwany także „Roadwarrior” lub „Klientami mobilnymi”. To ustawienie VPN pozwoli nam na zdalne łączenie się z serwerem i dostęp do udostępnionych zasobów i sieci lokalnej firmy, tak samo, jeśli mamy ją w domu, możemy łatwo uzyskać dostęp do drukarek i udostępnionych zasobów w domu. Kolejną bardzo ważną funkcją jest to, że pozwoli nam również uzyskać dostęp do Internetu za pośrednictwem serwera VPN w celu szyfrowania całego ruchu i bezpiecznego przeglądania z hoteli, kawiarni lub dowolnej publicznej sieci Wi-Fi.

Odciski palców są niezbędne do tworzenia ekranów VPN od strony do strony to kolejny sposób kształtowania Taka konfiguracja pozwoli nam połączyć różne centrale firmy, aby uzyskać dostęp do wszystkich współdzielonych zasobów przez niezabezpieczoną sieć, taką jak Internet. Dzięki VPN Site-to-Site będziemy mogli połączyć jedno biuro z drugim w całkowicie bezpieczny sposób, ponieważ cały ruch jest szyfrowany, integralność danych jest weryfikowana i weryfikowana.

Jeśli zdecydujemy się wynająć płatną sieć VPN, te sieci VPN pozwolą nam bezpiecznie i anonimowo przeglądać Internet, a także uniknąć różnych lokalnych filtrów, aby cieszyć się Netflix lub Disney + bez ograniczeń. Tego typu usługi wykorzystują te same protokoły VPN, które może mieć domowa lub biznesowa sieć VPN, ale ponieważ serwer VPN znajduje się w innych krajach, możemy tam podszywać się pod obywateli.

Jaki jest protokół VPN i czym one są?

Protokół VPN określa sposób obsługi wszystkich danych, musi dokładnie określać, w jaki sposób dane są szyfrowane, jak dane są uwierzytelniane oraz uwierzytelnianie dwustronne (klienci VPN na zdalnym dostępie VPN i każdy z nich). witryn w sieci VPN Site-to-Site), ponadto protokoły VPN dbają również o to, jak cały ruch sieciowy jest kierowany przez samą sieć VPN. W zależności od używanego protokołu VPN będziemy mieć różne funkcje, niektóre priorytetyzują możliwości uwierzytelniania, inne priorytetują rzeczywiste prędkości połączeń VPN, a inne skupiają się na bezpieczeństwie.

Dziś mamy dużą liczbę powszechnie używanych protokołów VPN, poniżej wyjaśnimy główne cechy każdego z nich, omawiając ich bezpieczeństwo, a także szybkość.

Otwórz VPN

OpenVPN to jedna z najpopularniejszych i najczęściej używanych sieci VPN do użytku domowego i biznesowego (SMB). OpenVPN to oprogramowanie typu open source i wieloplatformowe (dostępne dla systemów Windows, Linux, Mac, Android, iOS i Unix), stało się jednym z najważniejszych protokołów VPN, jakie obecnie posiadamy, a także jednym z najbezpieczniejszych OpenVPN wykorzystuje dwa „kanały” do komunikacji, które mamy Kanał sterowania który wykorzystuje protokół TLS 1.2 lub TLS 1.3, dzięki czemu mamy maksymalne możliwe bezpieczeństwo dwóch ostatnich standardów TLS, mamy również kanał danychgdzie możemy użyć różnych algorytmów szyfrowania symetrycznego, chociaż najbezpieczniejsze, jakich możemy użyć, to AES-GCM oraz 128-bitowy (AES-128-GCM) i 256-bitowy (AES-256-GCM).

Na poziomie uwierzytelniania możemy dokonać uwierzytelnienia za pomocą klucza współdzielonego, choć nie jest to zalecane ze względów bezpieczeństwa, najbezpieczniej jest stworzyć infrastrukturę klucza publicznego z urzędem certyfikacji, a następnie wystawiać certyfikaty cyfrowe w oparciu o różne algorytmy krzywych eliptycznych. jako secp521r1 lub użyj RSA 4096-bitowego lub nowszego dla klientów VPN, którzy chcą się połączyć. ; Dodatkowo możemy mieć uwierzytelnianie użytkownika/hasła łącząc je z urzędem certyfikacji lub łącząc je z certyfikatami klienta dla większego bezpieczeństwa w uwierzytelnianiu użytkowników. Na koniec mamy możliwość skonfigurowania klucza współdzielonego, aby złagodzić wszelkie otrzymywane ataki DoS, takie jak:

Mamy ten protokół dostępny na niektórych markach routerów domowych, takich jak ASUS, NETGEAR lub TP-Link, a obecnie ten protokół jest dość szybki, chociaż zależy to od twojego sprzętu. W RedesZone dzięki tej sieci VPN osiągnęliśmy rzeczywistą prędkość około 500 Mb/s, więc warto wypróbować ten protokół.

WireGuard

Ten protokół VPN jest najnowszym ze wszystkich, jednym z najbezpieczniejszych i najszybszych, jakie testowaliśmy w RedesZone. WireGuard to wieloplatformowy protokół typu open source, kompatybilny ze wszystkimi systemami operacyjnymi, a także znacznie łatwiejszy w konfiguracji niż inne sieci VPN, takie jak OpenVPN. Jedną z głównych cech WireGuard jest to, że jest on zintegrowany z jądrem Linuksa, więc prędkość będzie gwarantowana. WireGuard zawsze używa najlepszego szyfrowania asymetrycznego i symetrycznego, nie ma opcji, aby ten rodzaj szyfrowania był mniej bezpieczny, domyślnie mamy zabezpieczenia. Szyfrowanie symetryczne i uwierzytelnianie, którego używa, to ChaCha20-POLY1305, więc jest bardzo szybki, szczególnie na urządzeniach o niskich zasobach.

Kolejną bardzo ważną cechą jest to, że protokół ten jest idealny do urządzeń mobilnych, takich jak laptopy, smartfony i tablety, ponieważ zużywa bardzo mało zasobów i pozwala nam wędrować, idealny do szybkiej zmiany sieci i utrzymywania stałej komunikacji. Przy takim protokole w zasadzie żywotność baterii powinna być znacznie dłuższa. WireGuard może być również używany jako VPN do zdalnego dostępu, ale nadal rozwija się w systemach operacyjnych opartych na zaporze ogniowej, takich jak pfSense. Wierzymy, że z czasem będzie jednym z najczęściej używanych ze względu na bezpieczeństwo, szybkość i łatwość użytkowania. Konfiguruj.

L2TP/IPsec

L2TP (Layer 2 Tunnel Protocol) przez IPsec to szeroko stosowany protokół VPN, który jest zintegrowany z dużymi systemami operacyjnymi, takimi jak Windows, Linux, MacOS, Android i iOS. Ten protokół L2TP sam w sobie nie zapewnia bezpieczeństwa, ale zapewnia uwierzytelnianie, ale ponieważ jest używany z protokołem IPsec, cały ruch będzie szyfrowany i uwierzytelniany. Protokół ten pozwala również na użycie 256-bitowego szyfrowania AES, a luki w zabezpieczeniach nie są jeszcze znane, a ważnym szczegółem jest to, że ma pewne drobne wady w aplikacjach w systemach operacyjnych. Na przykład niektóre słabości polegają na tym, że większość klientów VPN nie pozwala na korzystanie z szyfrowania AES-GCM, które jest bezpieczniejsze niż popularne AES-CBC, a także nie pozwala na użycie potężnych i bezpiecznych algorytmów mieszających, takich jak SHA-512 , nawet Diffie-Hellmann 2048 bitów lub więcej, oczywiście nie PFS (Perfect Forward Secrecy). W zależności od używanej wersji systemu operacyjnego będziemy mieli mniej lub więcej zabezpieczeń, dlatego serwer musi również obsługiwać niezabezpieczone konfiguracje, aby wszyscy klienci mogli się łączyć bez problemów.

Mamy ten protokół dostępny na niektórych markach routerów domowych, takich jak D-Link, jest również dość szybki, a w testach prędkości osiągnęliśmy wydajność około 500 Mb / s, co jest bardzo dobre dla tej sieci VPN. Zalecamy jednak korzystanie z innych sieci VPN, które widzieliśmy wcześniej, ponieważ oferują one maksymalne bezpieczeństwo. Korzystanie z tego protokołu ma sens tylko podczas konfigurowania połączenia VPN dostępu zdalnego. Jeśli planujesz korzystać z usługi Site-to-Site, najlepiej jest używać protokołu IPsec bezpośrednio do łączenia się z witrynami.

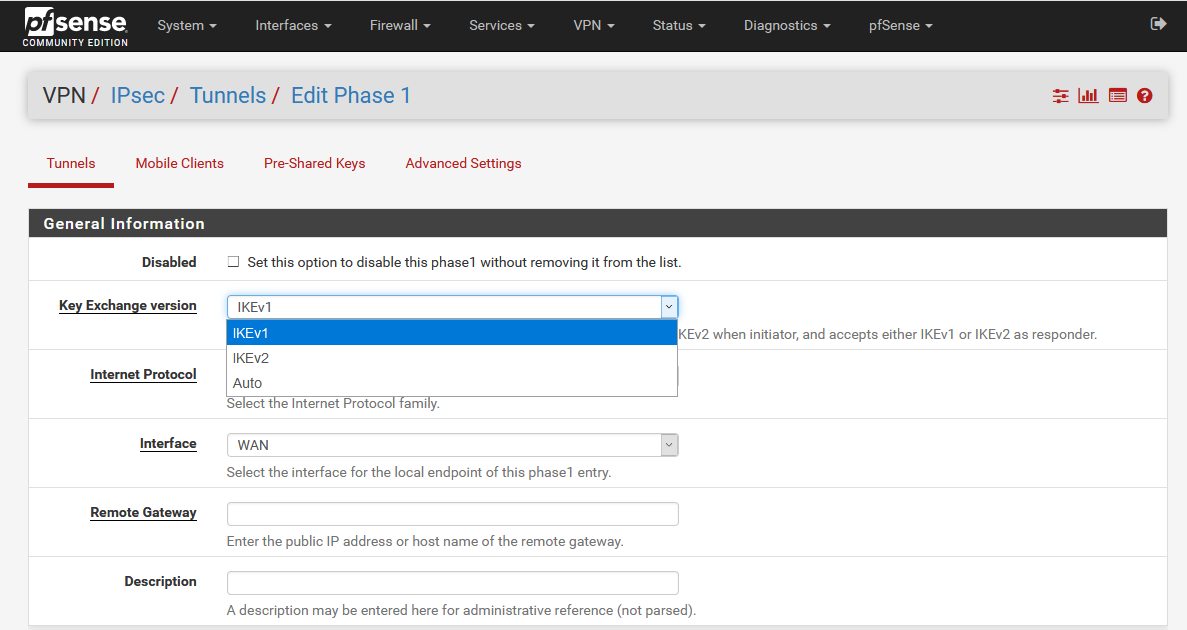

IPsec IKEv2

IKEv2 (Internet Key Exchange V2) to bezpieczny protokół wymiany kluczy powszechnie używany z protokołem IPsec. Dlatego zawsze będziemy go widzieć jako IPsec IKEv2 na różnych systemach operacyjnych i serwerach. Główną cechą IKEv2 jest to, że jest znacznie szybszy niż inne protokoły, jeśli chodzi o połączenie, natywnie obsługuje Windows 10, iOS, a także niektóre Androida, takie jak smartfony Samsung. IKEv2 to wysoce zalecany protokół dla smartfonów, ponieważ ponowne połączenie jest bardzo szybkie podczas zmiany sieci.

Protokół ten pozwala nam na uwierzytelnienie za pomocą klucza współdzielonego lub certyfikatów RSA, pozwala również na zastosowanie bezpiecznego i szybkiego szyfrowania symetrycznego takiego jak AES-128-GCM i AES-256-GCM, pozwala również na użycie dużych kluczy w RSA o długości większej niż 8192 bitów i mamy możliwość użycia Diffie-Hellmanna (DH), a nawet ECDH dla większego bezpieczeństwa, a także możliwość wyboru typu krzywej eliptycznej Select. Wreszcie, ten protokół pozwala skonfigurować PFS (Perfect Forward Secrecy), aby zapewnić Twoim danym dodatkowe zabezpieczenie przed przyszłymi atakami w przypadku, gdy ktoś będzie w stanie odszyfrować bieżące uwierzytelnianie.

Protokół IPsec IKEv2 jest standardem i ma kilka implementacji open source, takich jak między innymi StrongsWAN i Openswan. Protokół ten jest szeroko stosowany w sieciach VPN między witrynami w celu łączenia witryn, ale może być również używany w sieciach VPN dostępu zdalnego.

SSTP

Inną bardzo popularną siecią VPN jest SSTP (Secure Socket Tunneling Protocol), szczególnie dla systemów operacyjnych Windows. Protokół ten został zintegrowany ze wszystkimi systemami operacyjnymi firmy Microsoft od czasu wydania dodatku SP1 dla systemu Windows Vista, dzięki czemu możemy używać tego protokołu uwierzytelniania systemu Windows w celu zwiększenia bezpieczeństwa, w tym uwierzytelniania klucza USB. Korzystanie z tego protokołu ma sens tylko podczas konfigurowania połączenia VPN dostępu zdalnego. Jeśli planujesz korzystać z usługi typu lokacja-lokacja, najlepiej użyć protokołu IPsec IKEv2 lub innego protokołu.

Wielu dostawców VPN ma ten protokół, używa 2048-bitowych certyfikatów SSL / TLS do uwierzytelniania i używa 256-bitowego szyfrowania symetrycznego AES, więc ten protokół jest dość bezpieczny. Minusem jest to, że jest to zastrzeżony protokół opracowany przez Microsoft, więc kod źródłowy nie może być kontrolowany, jak ma to miejsce między innymi w przypadku OpenVPN lub WireGuard. W niektórych systemach operacyjnych do korzystania z tej sieci VPN będziemy potrzebować klienta SSTP.

Jak widać, obecnie dysponujemy dużą liczbą protokołów VPN, z których niektóre są powszechnie używane w środowiskach domowych lub małych firm, a inne na poziomie profesjonalnym ze względu na zaawansowane opcje konfiguracji.