Monitoruj logi serwera SSH pod kątem ataków

SSHGuard to program, który pozwoli nam monitorować logi serwera SSH w celu wykrycia ewentualnych ataków brute force na użytkowników, do których jesteśmy upoważnieni do łączenia się z naszym serwerem. Bardzo ważne dla dobrego zarządzania systemami komputerowymi organizacji jest monitorowanie logów różnych usług, a dzięki SSHGuard będziemy mogli je monitorować w celu późniejszego wykrywania ataków i blokowania atakujących za pomocą własnego firewalla. system operacyjny.

To oprogramowanie będzie monitorować logi w różnych formatach, w szczególności jest w stanie rozpoznać te logi w różnych formatach:

- System operacyjny Mac

- metalolog

- gadatliwy

- surowe dzienniki

- syslog

- syslog-ng

- dziennik systemowy

SSHGuard nie tylko pozwala nam chronić nasz serwer SSH, ale jest również gotowy do skanowania, wykrywania i ochrony innych kluczowych usług w dowolnym systemie komputerowym. Początkowo był kompatybilny tylko z OpenSSH, ale ewoluował i teraz mamy wszystkie te usługi:

- OpenSSH (serwer SSH)

- Sendmail (serwer pocztowy)

- Exim (serwer poczty)

- Gołąb (serwer pocztowy)

- Cucipop (serwer pocztowy)

- UWimap (serwer poczty)

- vsftpd (serwer FTP / FTPES)

- proftpd (serwer FTP / FTPES)

- pure-ftpd (serwer FTP / FTPES)

- FreeBSD ftpd (serwer FTP / FTPES)

Gdy SSHGuard odczytuje logi różnych usług systemowych i wykrywa jakiś atak, automatycznie blokuje go za pomocą zapory systemu operacyjnego. Logicznie, w zależności od systemu operacyjnego, będziemy mieć zainstalowany konkretny firewall, w tej chwili SSHGuard jest kompatybilny z następującymi firewallami dla systemów opartych na Unix i Linux:

- Tama D

- ipfw

- FILTR IP

- netfiltr / iptables

- filtr sieciowy / ipset

- Πφ

- hosts.elow z tcpd

- Zapora IBM AIX

Inną ciekawą opcją jest to, że możemy automatycznie tworzyć czarną listę adresów IP, poza tym jest również w stanie monitorować wiele logów jednocześnie. Jeśli używasz IPv6 w sieci służbowej lub w domu, masz szczęście, ponieważ SSHGuard w pełni obsługuje IPv6.

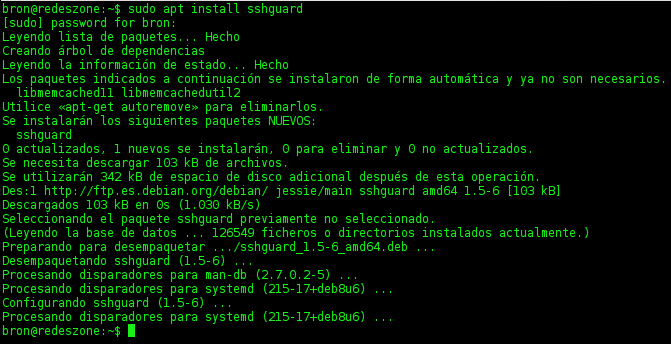

Zainstaluj i uruchom SSHGuard

To wspaniałe narzędzie do ochrony serwerów SSH jest dostępne w repozytoriach oprogramowania głównych dystrybucji Linuksa, takich jak Debian, ArchLinux, Ubuntu, OpenSUSE i oparty na systemie Unix system operacyjny FreeBSD. Instalację należy wykonać za pomocą menedżera pakietów twojej dystrybucji, jeśli nie istnieje, zawsze możesz pobrać oprogramowanie i skompilować je samodzielnie, możesz uzyskać dostęp Oficjalna strona internetowa SSHGuard aby uzyskać dostęp do jego pobrania.

Aby uruchomić SSHGuard, pierwszą rzeczą, którą musisz zrobić, to skonfigurować system połączeń na serwerze. Jeśli nie wiesz jak to super dokumentacja na oficjalnej stronie oprogramowania ten Następnie musisz skonfigurować niektóre ustawienia zapory, aby SSHGuard mógł blokować adresy IP potencjalnych intruzów, które mamy całkowicie automatycznie i bez interwencji administratora sieci lub systemu.

Sprawdź bezpieczeństwo serwera SSH

Jeśli ustaliliśmy własne Serwer SSH z maksymalnym bezpieczeństwem Jak wyjaśniliśmy w RedesZone, nie powinieneś mieć problemu, ale nigdy nie zaszkodzi sprawdzić bezpieczeństwo swojego serwera za pomocą narzędzi innych firm.

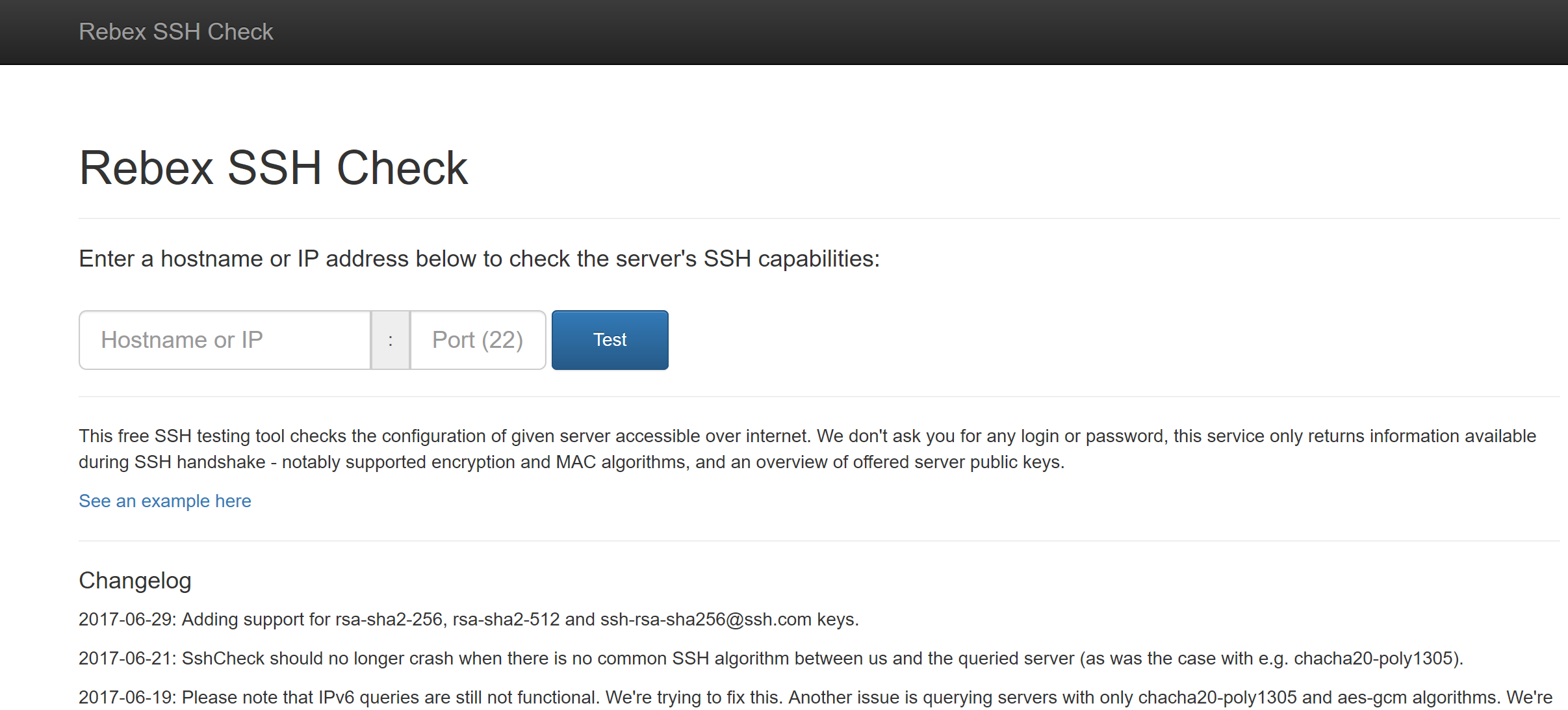

Kontrola SSH Rebex

NS’ Narzędzie kontrolne Rebex SSH za darmo i online wykonamy szybkie skanowanie algorytmów wymiany kluczy, algorytmów szyfrowania symetrycznego, algorytmów kluczy oraz algorytmów MAC, które aktualnie skonfigurowaliśmy na naszym serwerze SSH. Jeśli użyjemy algorytmu, który nie jest obecnie uważany za bezpieczny, da nam to znać, abyśmy mogli później poprawnie skonfigurować serwer SSH i usunąć ten algorytm z „dozwolonego”.

Pierwszą rzeczą, którą musimy zrobić, to wejść na oficjalną stronę internetową, zobaczymy, że prosi nas ona zarówno o adres IP, jak i naszą domenę oraz port, na którym nasłuchuje serwer SSH. Po wprowadzeniu danych z naszego serwera SSH kliknij przycisk „TEST”.

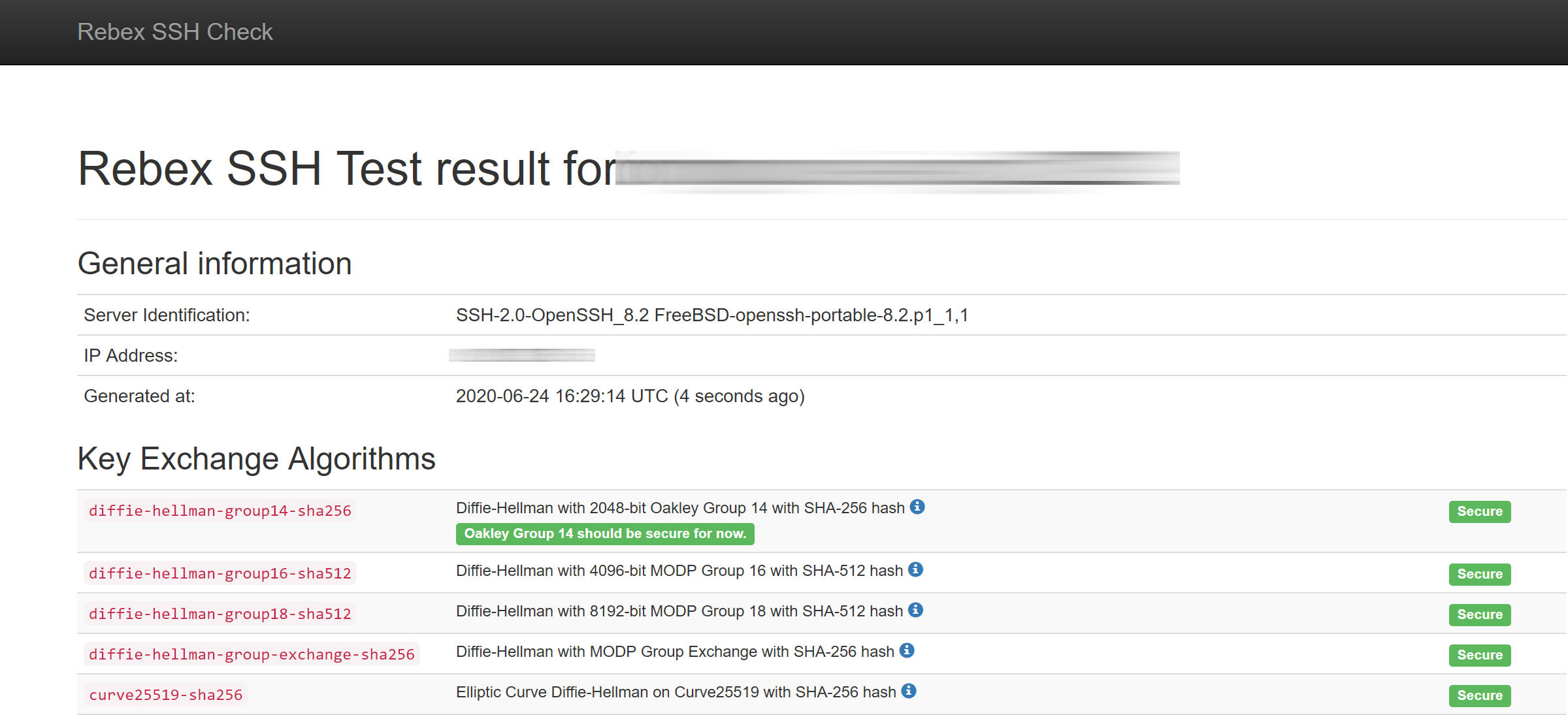

Proces weryfikacji bezpieczeństwa serwera SSH trwa około 10 sekund i poinformuje nas o wszystkich algorytmach, których możemy użyć i czy są one bezpieczne, czy nie. Na przykład w przypadku serwera XigmaNAS SSH z ustawieniami domyślnymi bezpieczeństwo jest doskonałe, ponieważ wykorzystuje on wszystkie bezpieczne algorytmy szyfrowania symetrycznego i asymetrycznego, odrzucając zdecydowaną większość starych.

Narzędzie to jest również w stanie sprawdzić algorytmy kluczy serwera, jak widać, informuje nas, że ten używany z SHA-1 jest „bezpieczny”, ale już informuje nas, że został usunięty i zaleca się, aby zawsze używać SHA2-256 lub nowszy, więc w pliku konfiguracyjnym możemy usunąć ten algorytm.

Będziemy też mieli algorytmy szyfrowania symetrycznego, widzimy tylko jeden, ponieważ ustawiamy go w pliku konfiguracyjnym. To narzędzie jest również bardzo przydatne do sprawdzenia, czy konfiguracja zabezpieczeń jest rzeczywiście taka, jakiej oczekujesz.

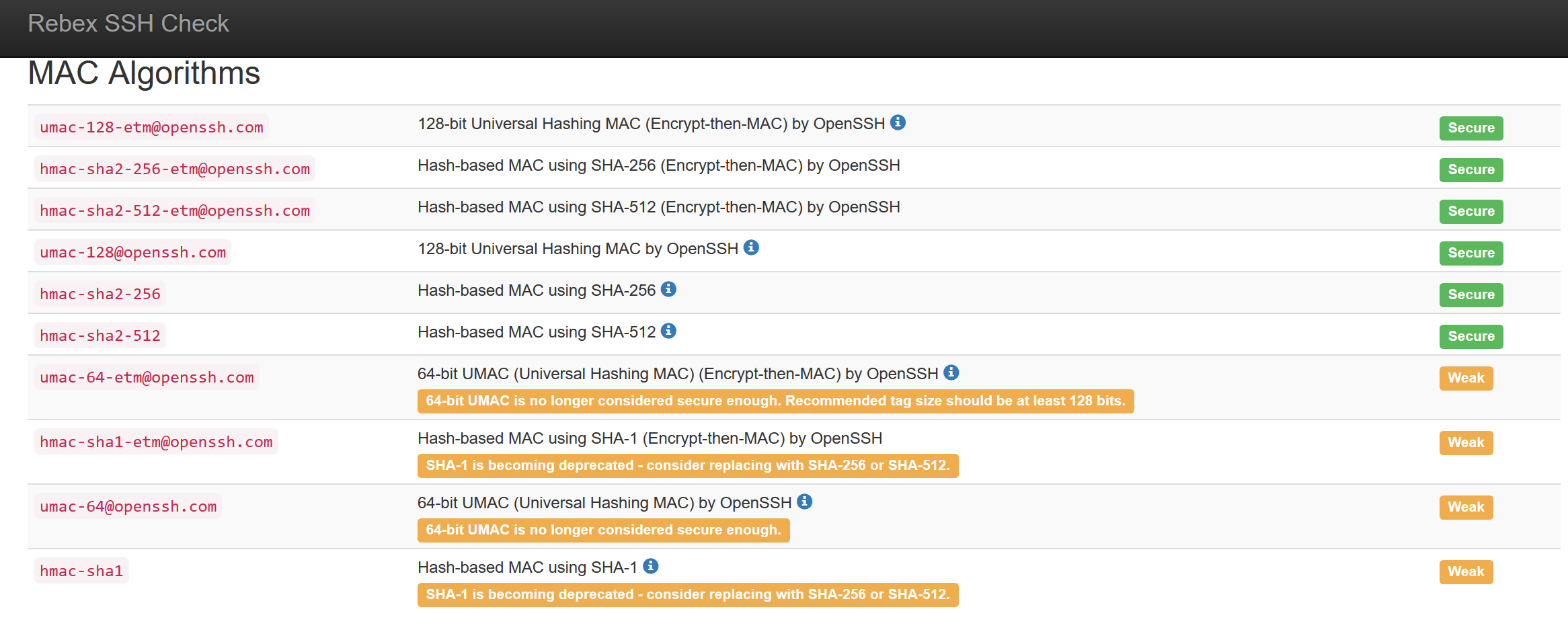

Na koniec wskazuje również na algorytmy MAC, które mamy na serwerze SSH, z których niektóre, jak widać, są uważane za niepewne, dlatego zaleca się jak najszybsze usunięcie ich obsługi:

Inne dane, które ta usługa jest w stanie nam dostarczyć, to jeśli używamy jakiegoś rodzaju kompresji, a jeśli to zrobimy, powie nam, jaki rodzaj kompresji włączyliśmy w pliku konfiguracyjnym serwera. Na koniec poinformuje nas również o kluczu publicznym serwera, w tym o odciskach palców MD5, SHA2-256, a nawet o kluczu publicznym, którego używamy:

Jak widać, możemy szybko i łatwo kontrolować bezpieczeństwo naszego serwera SSH za pomocą tego wspaniałego, całkowicie darmowego narzędzia internetowego.

Jak widać, możemy szybko i łatwo kontrolować bezpieczeństwo naszego serwera SSH za pomocą tego wspaniałego, całkowicie darmowego narzędzia internetowego.

ssh-check

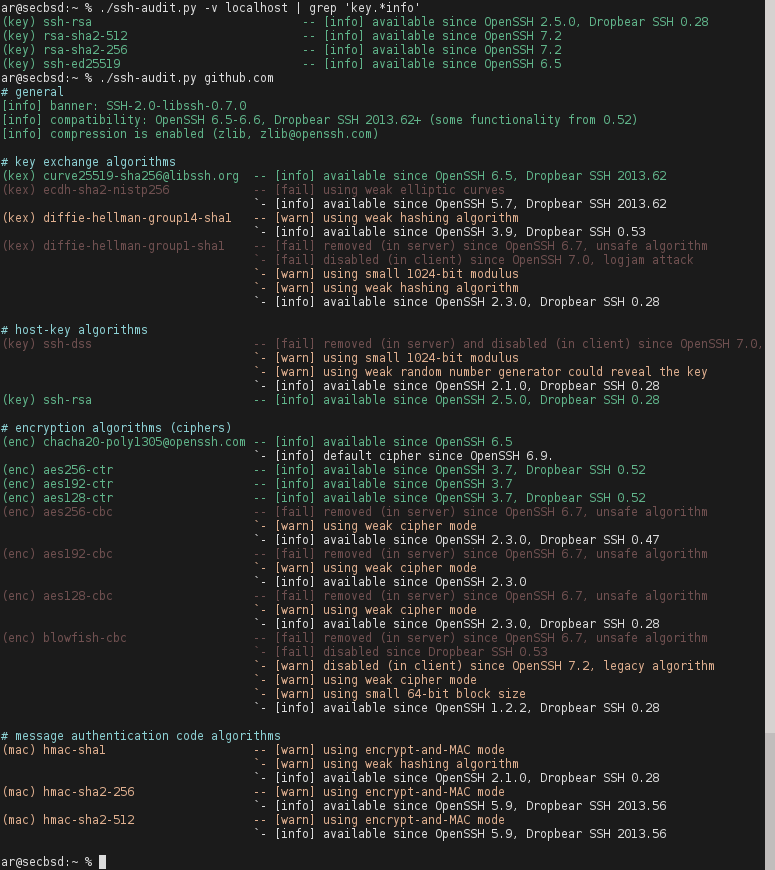

Ssh-audit to całkowicie darmowe narzędzie, napisane w Pythonie, które zeskanuje konfigurację naszego serwera SSH, tym razem nie mamy narzędzia online, ale musimy je uruchomić na samym serwerze gdzie chcemy sprawdzić bezpieczeństwo SSH . Ssh-audit poinformuje Cię, czy różne konfiguracje, których używaliśmy, są bezpieczne, niezabezpieczone lub podatne na ataki, idealne do wprowadzania zmian na wymienionym później serwerze SSH.

Niektóre z kluczowych funkcji tego bezpłatnego narzędzia to to, że pozwala nam wykryć baner połączenia, jeśli używamy niezabezpieczonego protokołu, takiego jak SSH1, a nawet jeśli używamy kompresji z biblioteką zlib. Może również sprawdzać algorytmy wymiany kluczy, klucz publiczny hosta, szyfrowanie symetryczne zaraz po nawiązaniu komunikacji, a także wiadomości uwierzytelniające informacje.

Gdy ssh-audit przeanalizuje wszystkie te ustawienia w sposób w pełni zautomatyzowany, wygeneruje kompletny raport wskazujący, kiedy opcja jest dostępna, czy została usunięta, wyłączona, niebezpieczna, słaba lub niebezpieczna. W instrukcjach można zobaczyć różne kolory w zależności od powagi konfiguracji.

To narzędzie pokaże również używaną wersję SSH, a ponadto jest kompatybilna z OpenSSH i Dropbear, dwoma najczęściej używanymi serwerami SSH w systemach operacyjnych i urządzeniach, takich jak routery, przełączniki itp. To narzędzie jest bardziej zaawansowane niż poprzednie, ponieważ dostarczy nam więcej informacji.

Aby z niego skorzystać, wystarczy pobierz plik .py z oficjalnego audytu ssh na GitHub a następnie uruchom go jak każde inne narzędzie Pythona, takie jak:

python ssh-audit.py [-nv] host[:port]

Argument -n wyłączy różne kolory w wynikach wszystkich informacji, a -v pokaże nam absolutnie wszystkie informacje, które daje nam narzędzie.

Jak widać, bardzo łatwo jest zabezpieczyć się zewnętrznymi narzędziami i sprawdzić bezpieczeństwo serwera SSH. Chociaż SSH jest bezpiecznym protokołem, nadal należy go odpowiednio skonfigurować, aby uniknąć problemów lub ataków.