Do czego służy serwer IPsec IKEv1 xAuth VPN?

IPsec jest jednym z najczęściej używanych i dobrze znanych protokołów VPN, może być również używany w domu do łatwego i szybkiego połączenia w naszym domu (routery takie jak AVM FRITZ! Integracja tego typu bezpiecznego VPN), a nie do użytku biznesowego. -łącze biurowe w biurze lub w małych i średnich przedsiębiorstwach. Ta sieć VPN używa protokołu IKEv1 (Internet Key Exchange) do negocjowania szyfrowania między różnymi klientami a serwerem, ponadto używa nazwy użytkownika i hasła (xAuth), co pozwoli nam uwierzytelnić ich różnych klientów podczas łączenia się z serwerem VPN W IPsec IKEv1 xAuth istnieją dwie metody uwierzytelniania:

- Wzajemne PSK + xAuth: hasło jest ustawiane dla każdego klienta VPN, który chce się połączyć, ten klucz znajduje się zarówno na serwerze, jak i na wszystkich klientach. Następnie nazwa użytkownika i hasło są wymagane do indywidualnego uwierzytelniania VPN.

- Wzajemne RSA + xAuth: musisz utworzyć CA z certyfikatami serwera, a także certyfikatami dla klientów VPN, po ustanowieniu uwierzytelniania za pomocą tych certyfikatów będziesz musiał podać nazwę użytkownika i hasło do uwierzytelniania VPN.

Bardzo ważnym szczegółem jest to, że nie będziemy mogli korzystać z protokołu IKEv2, ponieważ nie jest on kompatybilny z tego typu VPN, musimy użyć IKEv1 tak lub nie, aby klienci VPN mogli się prawidłowo łączyć.

W tym samouczku przyjrzymy się, jak skonfigurować protokół IPsec IKEv1 xAuth w systemie operacyjnym pfSense, aby klienci VPN mogli łączyć się z siecią firmową i rozpocząć udostępnianie danych.

Konfiguracja IPsec

Zanim zaczniemy konfigurować protokół IKEv1 xAuth IPsec, musimy pamiętać, że ten protokół jest przeznaczony do zdalnego dostępu VPN, czyli „klientami” będą telefony komórkowe, tablety lub komputery, ale żaden tunel nie zostanie utworzony. najlepiej jest używać protokołu takiego jak IPsec IKEv2 bezpośrednio bez xAuth, który omówimy tutaj.

Konfiguracja klientów mobilnych

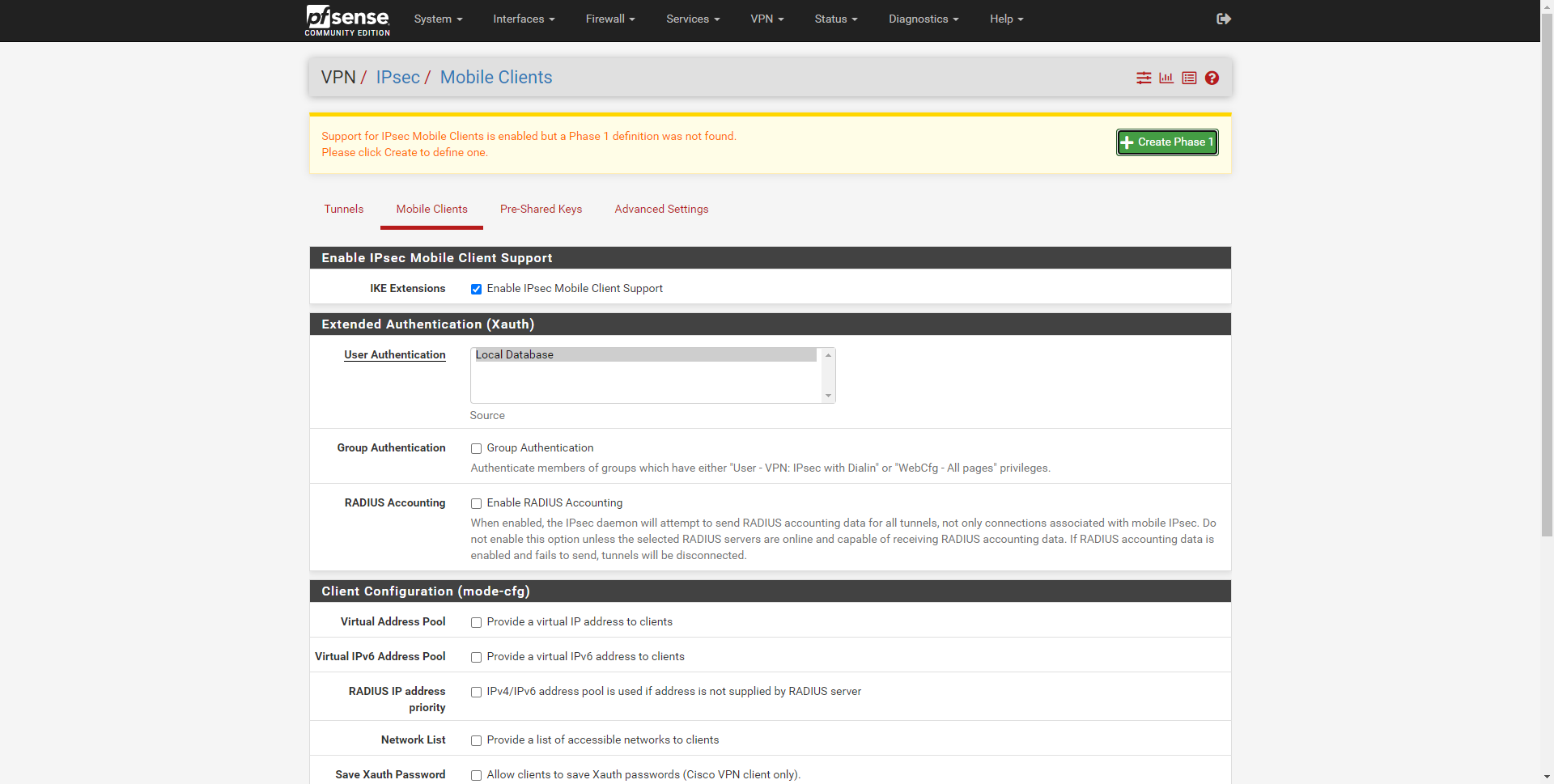

Pierwszą rzeczą, którą musimy zrobić, aby skonfigurować serwer VPN, jest przejście do sekcji „VPN / IPsec / Klienci mobilni”, musimy wybrać następujące opcje:

- Włącz obsługę klienta mobilnego IPsec

- Rozszerzone uwierzytelnianie (xAuth)

- Uwierzytelnianie użytkownika: Lokalna baza danych

W sekcji Extended Authentication konieczne jest również określenie podsieci, w której będą znajdować się połączeni klienci VPN.

- Rozszerzone uwierzytelnianie (xAuth)

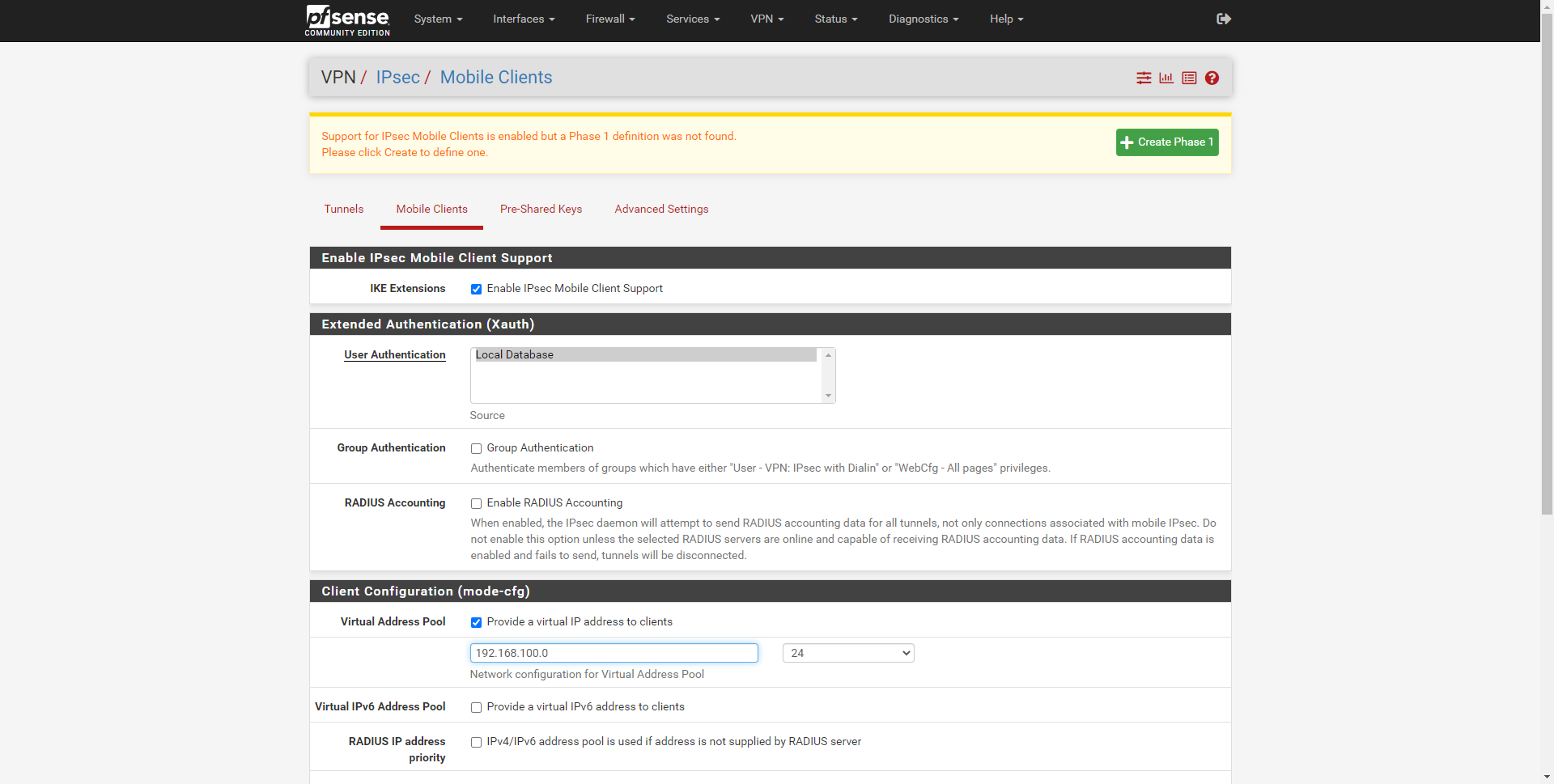

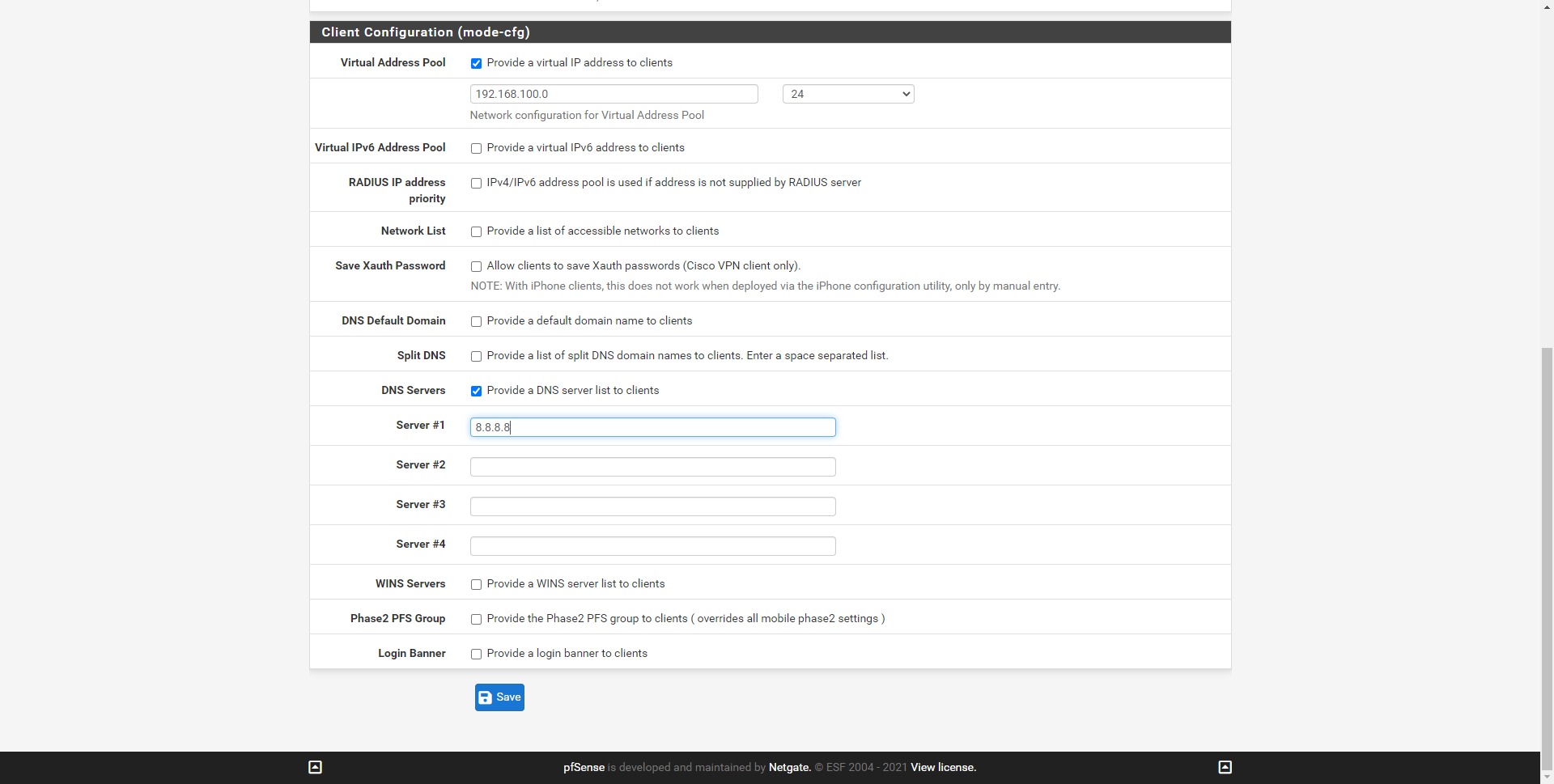

- Virtual Address Tank: Zapewnij klientom wirtualny adres IP i zainstaluj nieużywaną podsieć, na przykład 192.168.100.0/24.

- Serwer DNS: Powiadomienie serwera DNS dla klientów: tutaj możemy umieścić lokalny DNS lub publiczny DNS, taki jak Google lub Cloudflare.

Ostateczna konfiguracja będzie następująca:

Po zapisaniu kliknij „Zapisz”, a nad nim umieścimy zielony przycisk, aby zastosować zmiany, kliknij Zastosuj zmiany i po ponownym załadowaniu musimy kliknąć zielony przycisk „Utwórz fazę 1”.

Musimy pamiętać, że IPsec jest wyraźnie podzielony na dwie fazy, faza 1 to faza uwierzytelniania, a faza 2 to faza, w której symetryczni kryptografowie są wymieniani na wymianę informacji. Najpierw musimy skonfigurować fazę 1 z pakietem szyfrowania kompatybilnym z większością klientów, a następnie skonfigurować fazę 2 później.

Konfiguracja IPsec fazy 1

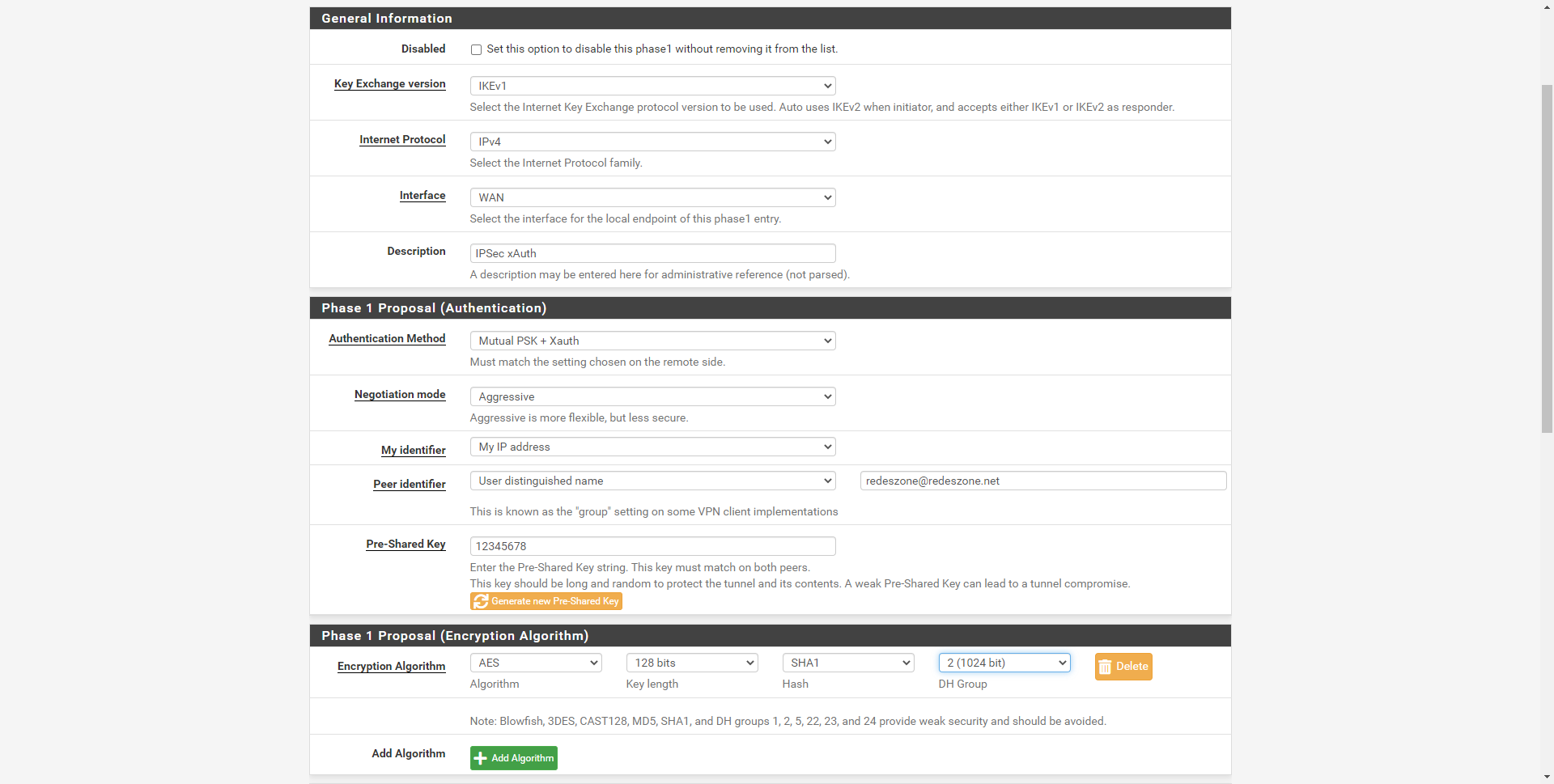

W tym menu musimy poprawnie skonfigurować IPsec do użytku z IKEv1 z xAuth, nie wszystkie konfiguracje z tym protokołem będą działać. Ponadto bardzo ważnym szczegółem jest to, że ustawienia zabezpieczeń można zmienić, jeśli korzystasz z klientów VPN na Androida, iOS, zewnętrznych programów dla Windows itp. Użyjemy konserwatywnego ustawienia, które jest kompatybilne z większością klientów VPN, ale pamiętaj o tym, ponieważ może być konieczna zmiana niektórych ustawień.

Opcje, które musimy skonfigurować, aby działały poprawnie, to:

- Informacje ogólne

- Wersja wymiany kluczy: IKEv1, jeśli wybierzemy inną, nie zadziała.

- Protokół internetowy: IPv4 lub IPv6

- Interfejs: Internet WAN

- Opis: umieszczamy opis.

- Propozycja fazy 1 (uwierzytelnianie)

- Metoda uwierzytelniania: wzajemne PSK + xAuth

- Metoda handlowania: agresywna. opcja „Basic” jest bezpieczniejsza, ale klienci VPN mogą nie łączyć się. Jeśli Twoja sieć VPN jest w stanie dobrze połączyć się z oferowaną przez nas konfiguracją, możesz przejść do „Podstawowych”, aby sprawdzić, czy to również działa.

- Nazwa użytkownika: Mój adres IP

- Identyfikator peera: DN użytkownika – [email protected] lub cokolwiek chcesz.

- Klucz wstępny: 12345678

- Propozycja fazy 1 (szyfrowanie)

- Algorytm szyfrowania: AES 128 bitów, SHA1, DH Grupa 2 (1024 bity).

PfSense to profesjonalny system operacyjny, problem polega na tym, że klienci VPN mogą nie obsługiwać wyższego bezpieczeństwa, dlatego nie zastosowaliśmy bardziej niezawodnych algorytmów, takich jak SHA-512 lub wyższe grupy DH. Aby skonfigurować go z maksymalnym bezpieczeństwem, musimy spojrzeć na logi IPsec i wiedzieć, jakie „sugestie” klienci VPN wyślą nam, aby się połączyć, na podstawie otrzymanych sugestii będziemy mogli wybrać najbezpieczniejszy ze wszystkich.

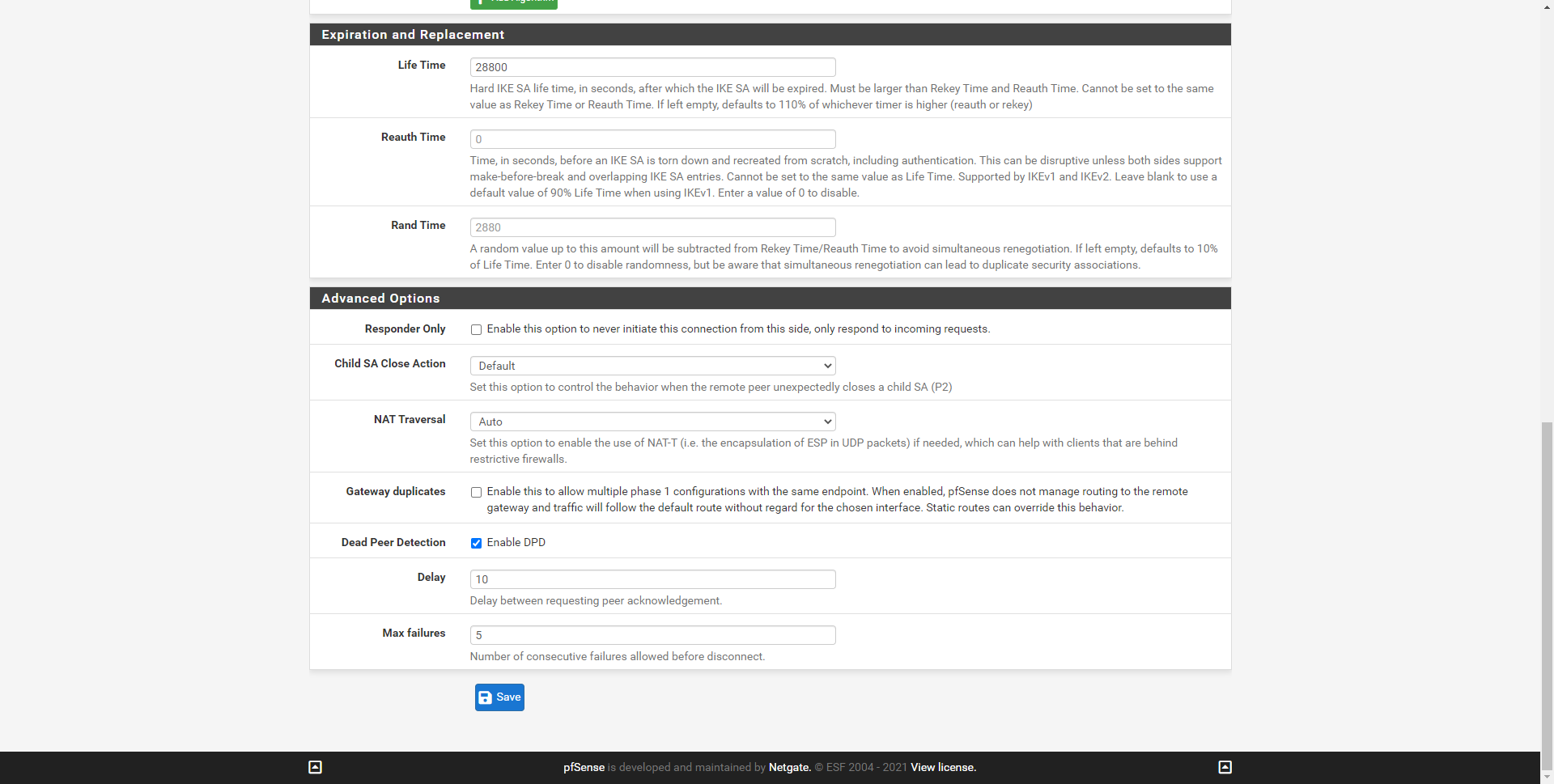

Pozostałe opcje konfiguracji można pozostawić bez zmian.

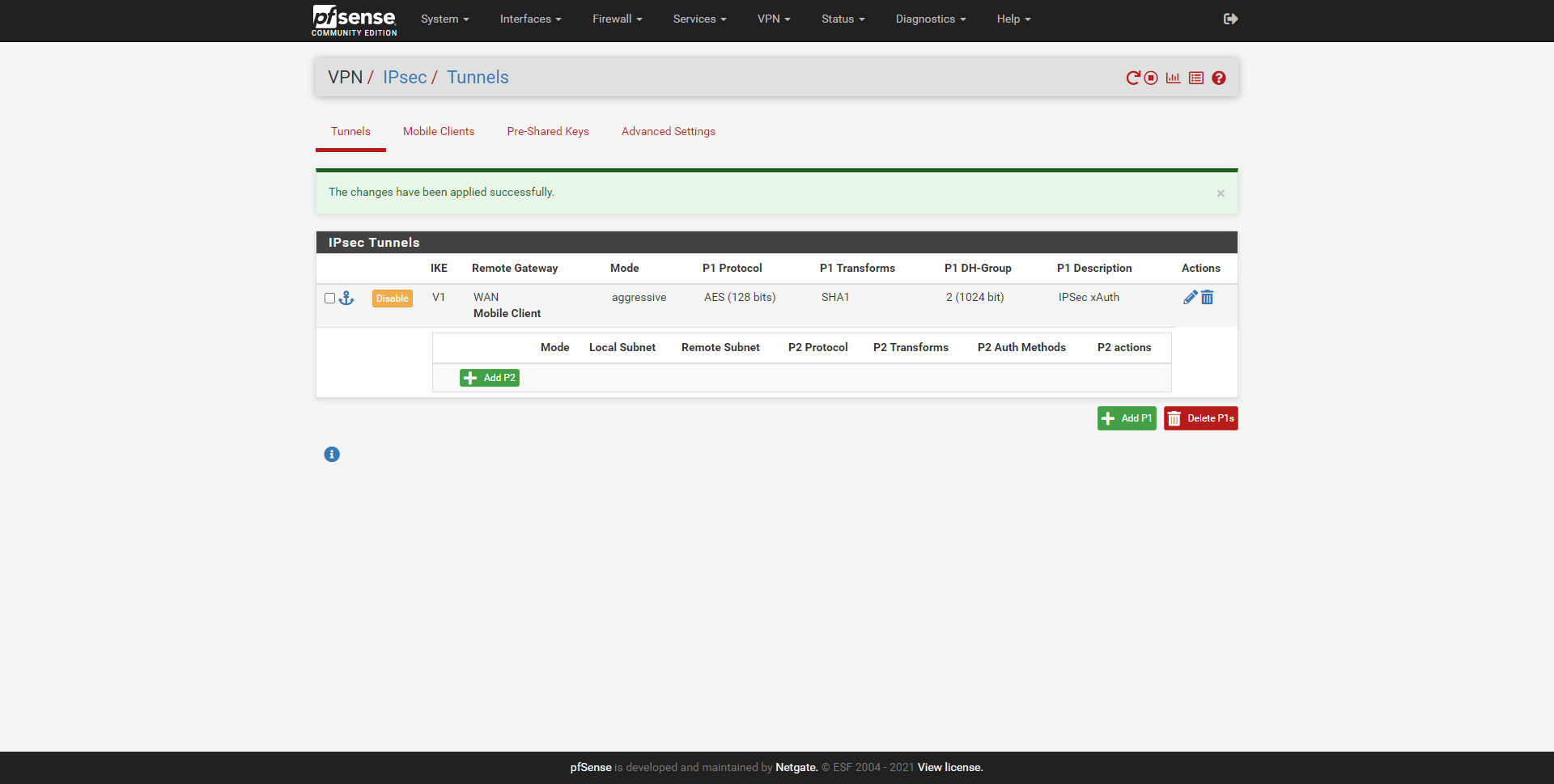

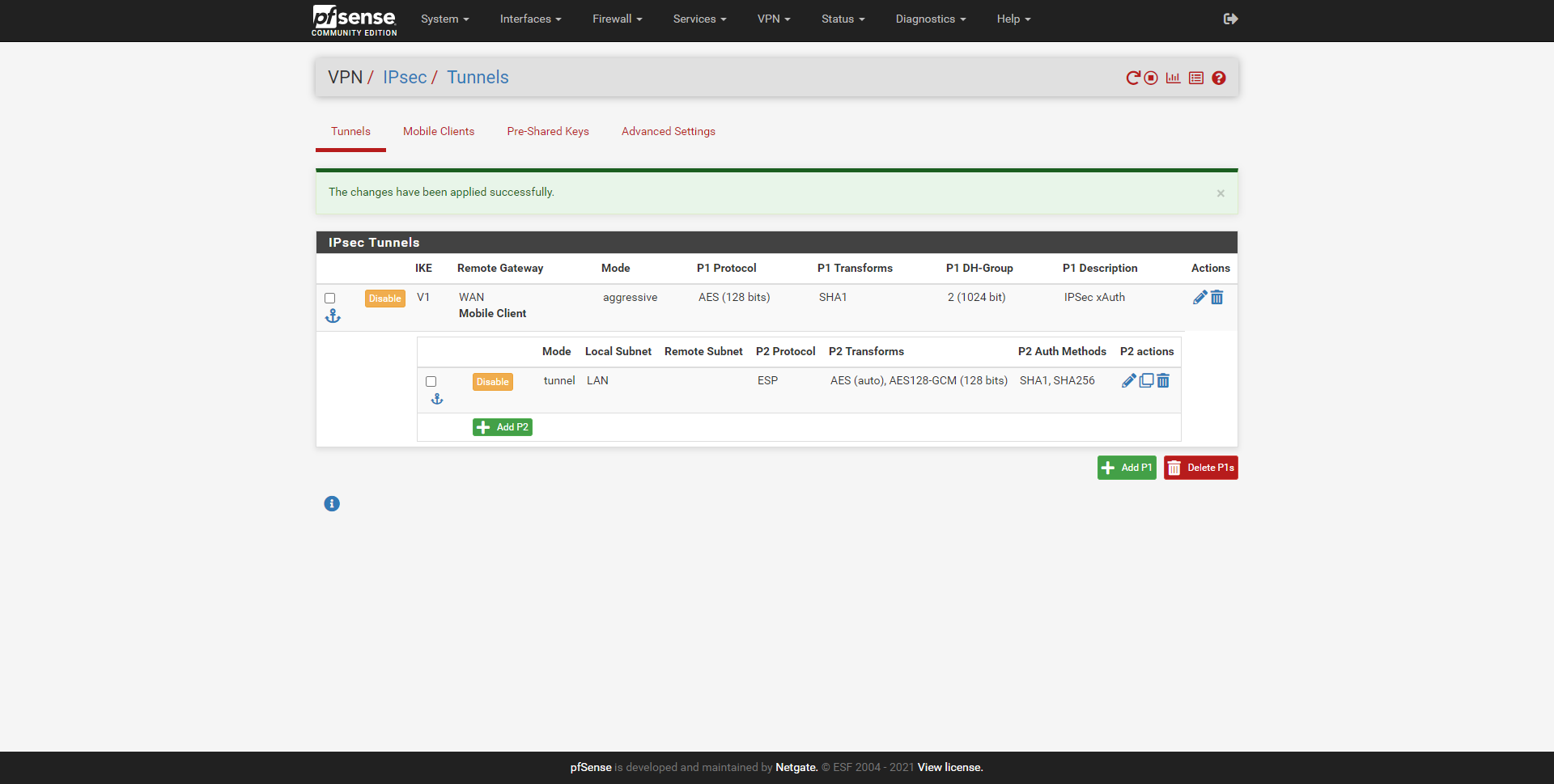

Po skonfigurowaniu fazy 1 otrzymamy krótki opis tego, co właśnie stworzyliśmy, jak pokazano tutaj:

Po skonfigurowaniu fazy 1 IPsec xAuth, skonfigurujemy fazę 2.

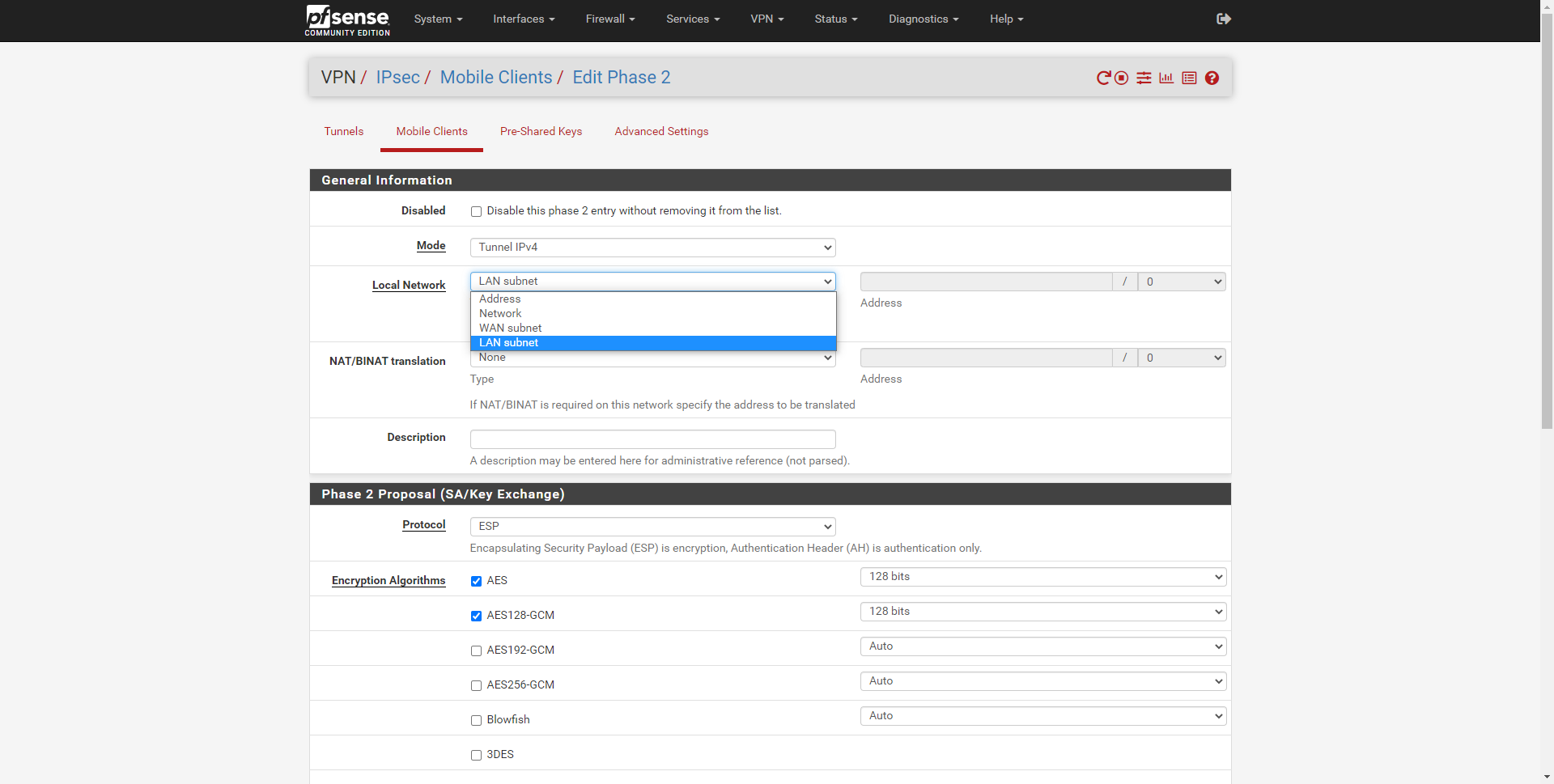

Konfiguracja IPsec fazy 2

W tym menu pierwszą rzeczą, którą musimy wybrać to tryb pracy, wybraliśmy „Tunel IPv4” jak widać na obrazku. Ponadto musimy również zdefiniować „Sieć lokalną”, do której chcemy, aby klienci VPN mieli dostęp, zostanie im wysłana trasa, aby uzyskać dostęp. Będziemy mogli nadać im konkretny adres IP, wybraną podsieć, podsieć WAN, a nawet podsieć LAN, którą mamy w pfSense. W opcji „NAT” zostawimy to na „brak”.

W tym menu konfiguracyjnym musimy umieścić:

- Informacje ogólne

- Funkcja: tunel IPv4

- Sieć lokalna: podsieć LAN

- Opis: opis, który chcemy.

- Propozycja fazy 2 (SA / wymiana kluczy):

- Protokół: ESP

- Algorytm szyfrowania: 128-bitowy AES i 128-bitowy AES-128-GCMG

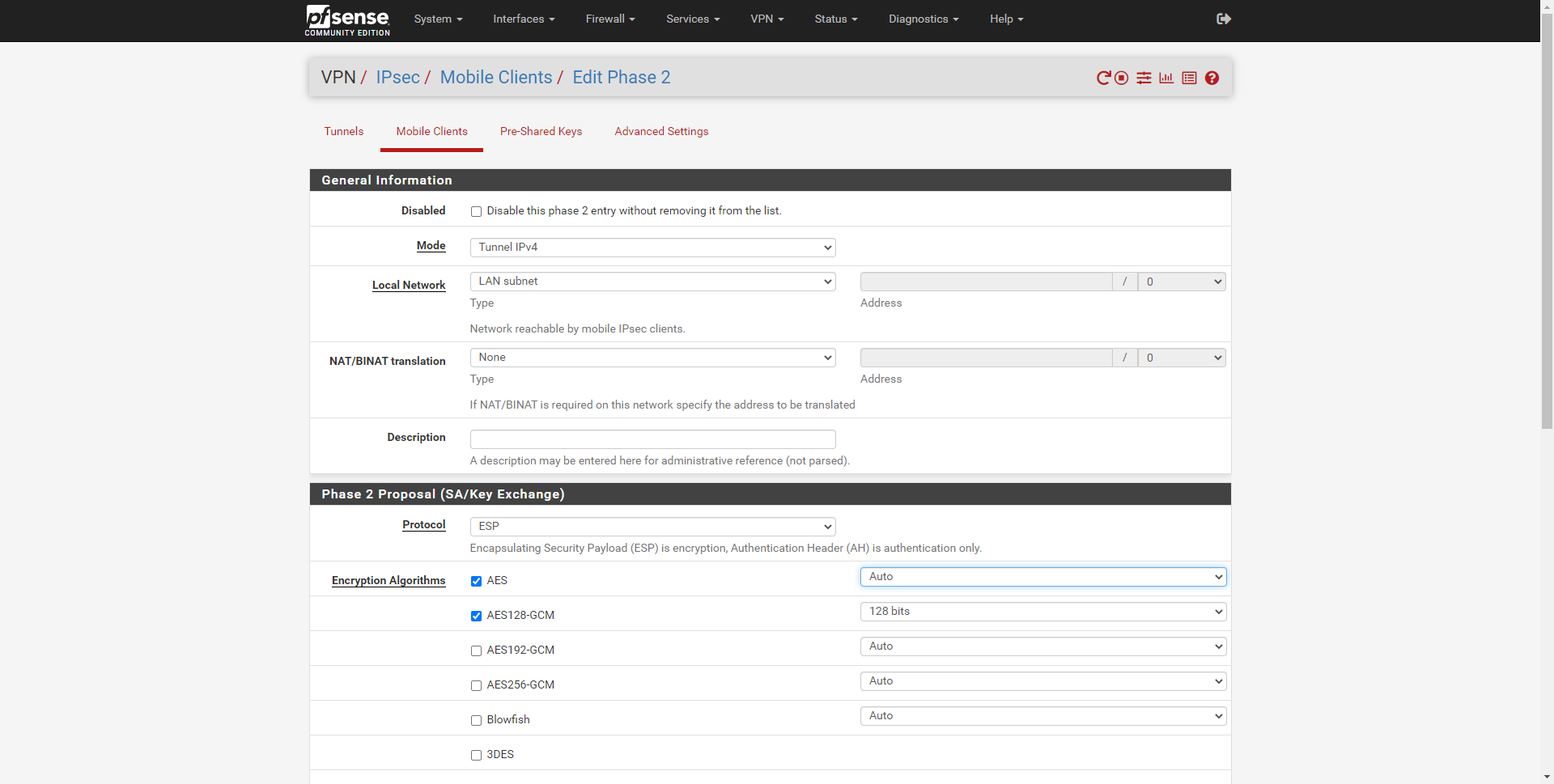

Na poniższym zdjęciu możesz zobaczyć ostateczną wersję:

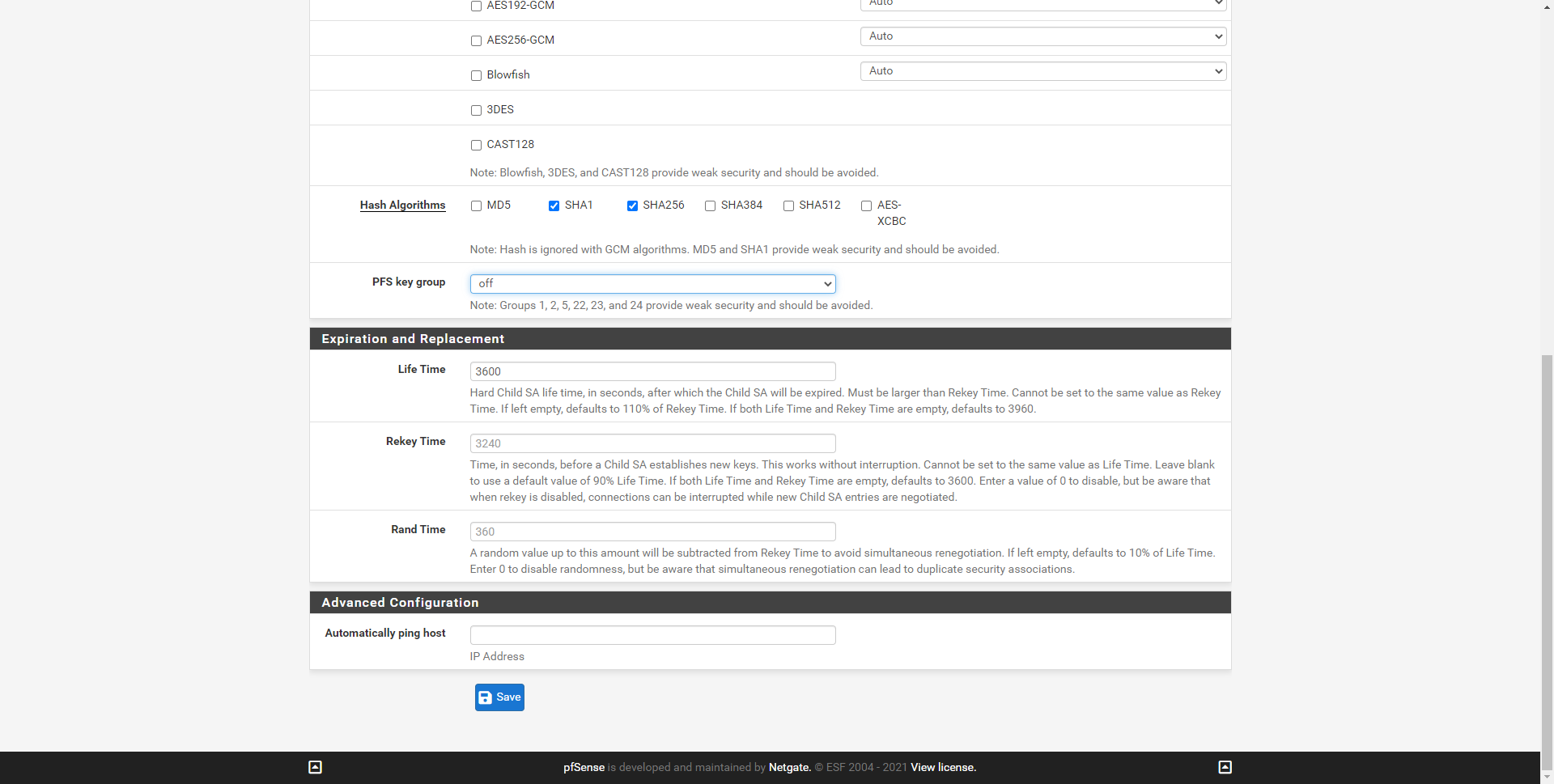

- Propozycja fazy 2 (SA / wymiana kluczy)

- Algorytmy skrótu: wybierz SHA-1 i SHA-256

- Grupa kluczy PFS: Wyłączona, nieobsługiwana przez protokół.

Możemy umieścić pozostałe opcje w ustawieniach domyślnych i kliknąć Zapisz, aby zapisać wszystkie zmiany.

Po zakończeniu możesz zobaczyć podsumowanie zakończonej konfiguracji.

Teraz, gdy mamy skonfigurowany serwer xAuth IPsec VPN, musimy utworzyć użytkowników w pfSense i zezwolić im na łączenie się z VPN, w przeciwnym razie nie będą mogli się połączyć i wygenerują błąd.

Twórz użytkowników w pfSense dla uwierzytelniania xAuth

Aby utworzyć różnych użytkowników, musisz przejść do „ Menedżer systemu/użytkownika „I utwórz nowego użytkownika z odpowiednią nazwą użytkownika i hasłem, kliknij Zapisz, a następnie wprowadź ponownie, aby go zmodyfikować. Możemy teraz dodawać uprawnienia do różnych usług i części systemu operacyjnego pfSense. Musimy dodać uprawnienia do:

- Przypisane prawa: Użytkownik — VPN — IPsec xauth Dialin

Po wybraniu kliknij „Zapisz”, aby zapisać zmiany. Od teraz ten użytkownik z odpowiednim hasłem będzie mógł łączyć się z serwerem VPN.

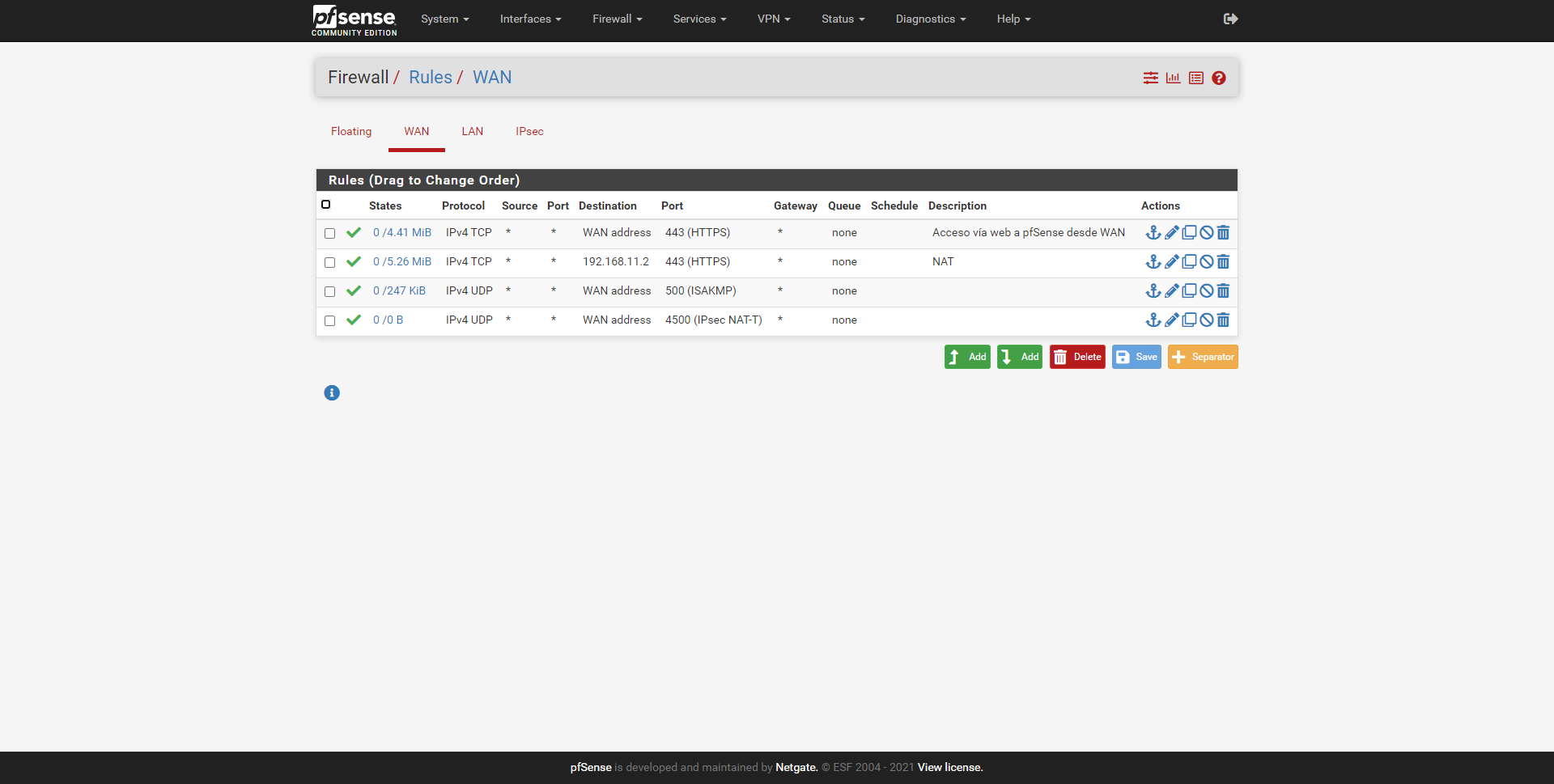

Otwórz porty na zaporze pfSense

W tej sieci VPN konieczne jest również otwarcie portów internetowych WAN, w szczególności musimy otworzyć port 500 UDP i port 4500 UDP. Wtedy masz wszystkie szczegóły, aby otworzyć oboje drzwi.

Będziemy musieli utworzyć regułę w sekcji „Firewall / Rules / WAN” z następującymi informacjami:

- Akcja: Przejdź przez

- Interfejs: WAN

- Rodzina adresów: IPv4

- Protokół: UDP

- Źródło: Any

- Miejsce docelowe: adres WAN na porcie 500

Drugą zasadą byłoby:

- Akcja: Przejdź przez

- Interfejs: WAN

- Rodzina adresów: IPv4

- Protokół: UDP

- Źródło: Any

- Miejsce docelowe: adres WAN na porcie 4500

Jak widać, mamy dwie zasady, które należy zaakceptować, aby umożliwić ruch.

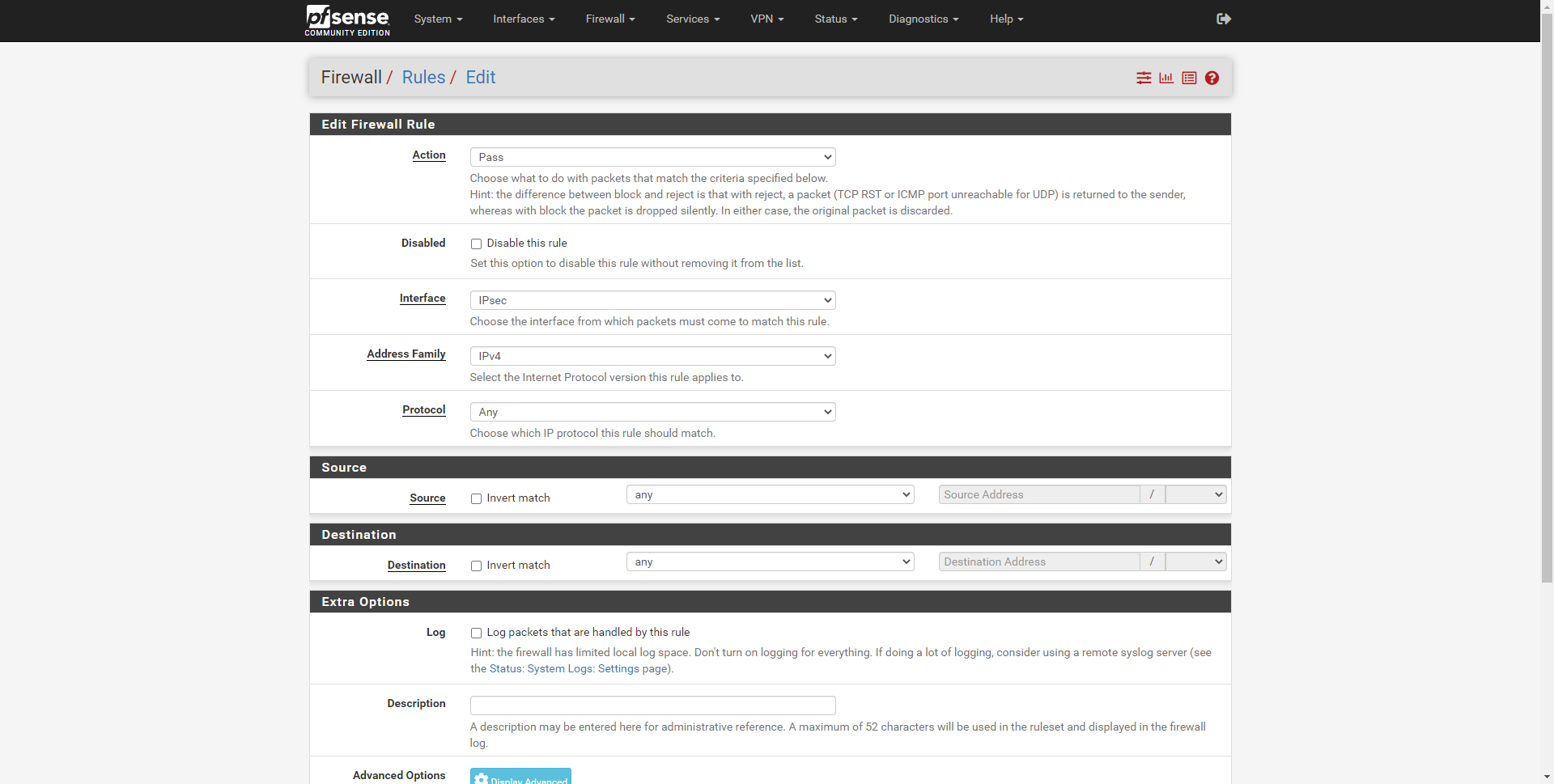

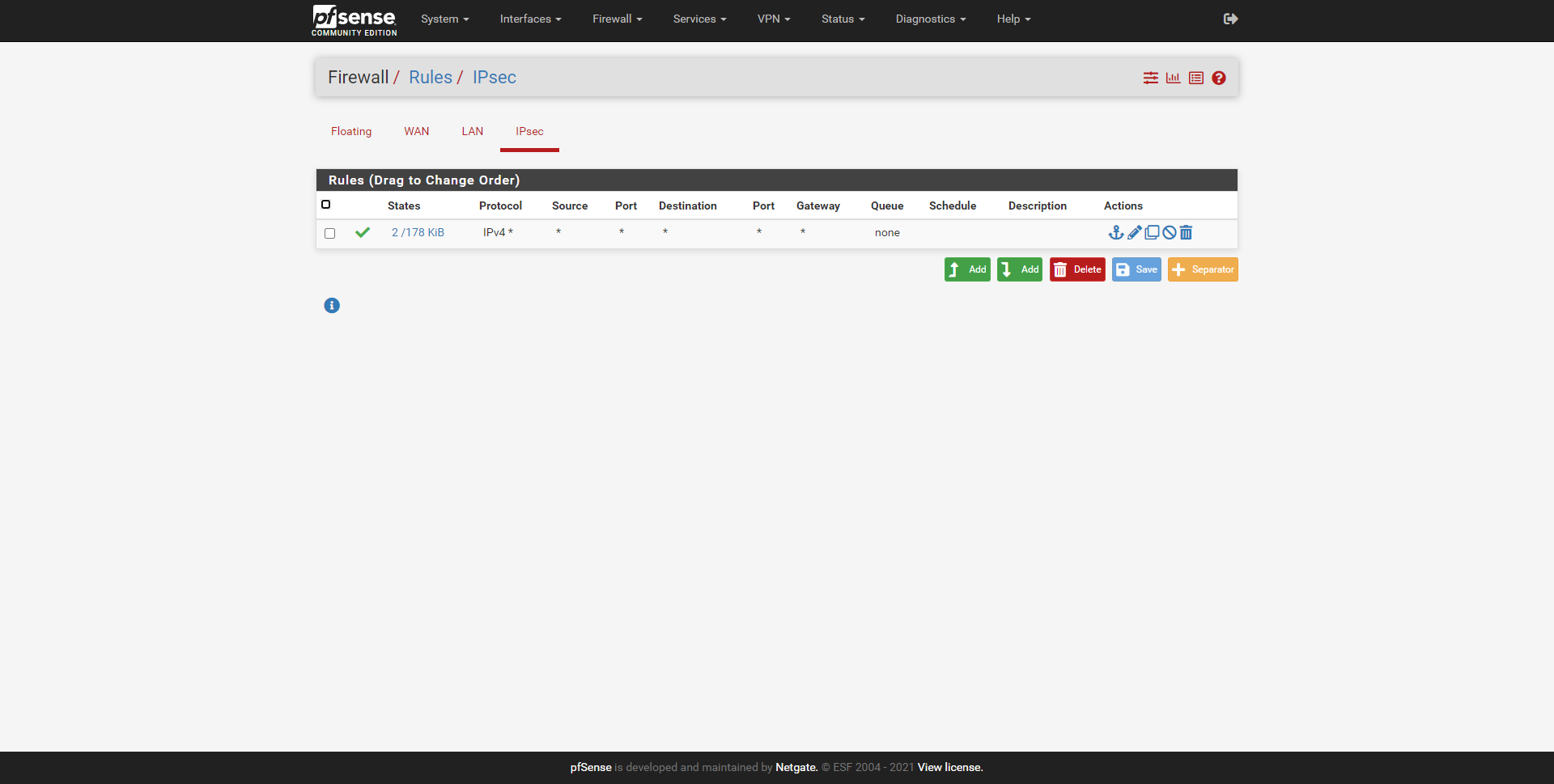

Zapisujemy i wprowadzamy zmiany, zapewniając przestrzeganie tej zasady. Teraz przechodzimy do sekcji „IPsec”, gdzie zrobimy „zezwól na wszystko”. Następnie, gdy się logujemy, jeśli chcemy ograniczyć dostęp, możemy to zrobić, zamieszczając tutaj odpowiednie reguły.

- Akcja: Przejdź przez

- Interfejs: IPsec

- Rodzina adresów: IPv4

- Protokół: wszystko

- Źródło: Any

- Przeznaczenie: każdy

Następnie możesz zobaczyć ostatnio utworzoną regułę, która jest jedyną, którą mamy.

Teraz, gdy stworzyliśmy serwer IPsec VPN, utworzyliśmy użytkownika z odpowiednimi uprawnieniami, a także otworzyliśmy go w zaporze, przeprowadzimy test połączenia z Androidem.

Test połączenia

W naszym przypadku stworzyliśmy połączenie VPN ze smartfonem z Androidem, a konkretnie Huawei P30, który integruje klienta IPsec xAuth PSK. Konfiguracja, którą musimy wykonać, jest następująca (nie możemy umieścić przechwytywania, ponieważ system operacyjny wykrywa go jako zawartość prywatną).

- Nazwa: nadajemy nazwę VPN

- Typ: IPsec Xauth PSK

- Serwer: domena IP lub DDNS Twojego serwera VPN

- Identyfikator IPsec: [email protected]

- Oryginalny wspólny klucz IPsec: 12345678; klucz, który umieściliśmy w sekcji „Klucz wstępny”.

Kliknij Zapisz i połącz. W momencie logowania poprosi nas o nazwę użytkownika i hasło, są to dane uwierzytelniające, które zapisaliśmy w samym systemie operacyjnym, a później daliśmy mu pozwolenie na prawidłowe logowanie. Po zakończeniu połączy nas z serwerem VPN bez żadnych problemów i będziemy mieli dostęp do zarządzania pfSense i dowolną siecią.

Zalecenia i wskazówki

Możemy mieć problemy z połączeniem się z niektórymi klientami VPN, jeśli uczynimy algorytmy szyfrowania bardzo bezpiecznymi, jest to całkiem normalne, dodatkowo w zależności od oprogramowania wbudowanego w każde urządzenie możemy skonfigurować silniejsze lub lepsze algorytmy. Ze względów bezpieczeństwa zawsze zaleca się wybór najbezpieczniejszego, ale uniemożliwi to wielu klientom VPN możliwość połączenia.

Za każdym razem, gdy łączy się klient IPsec, zaleca się sprawdzenie dzienników i zobaczenie, jakie „sugestie” wysyłają różni klienci podczas łączenia. Niektóre smartfony, tablety lub klienci IPsec obsługują bardziej aktualne szyfrowanie, dlatego musimy skonfigurować możliwie najbezpieczniejszy pakiet, aby wszyscy klienci mogli się prawidłowo łączyć.

Za pomocą tego samego samouczka będziesz mógł skonfigurować IPsec IKEv1 xAuth, zmieniając „Mutual PSK + xAuth” na „Mutual RSA + xAuth” i konfigurując odpowiednie certyfikaty serwera i klienta. Powoduje to również komplikacje, ponieważ jeśli utworzymy CA z certyfikatem klienta, który wykorzystuje najnowsze algorytmy, może to spowodować błąd połączenia, ponieważ nie są one rozpoznawane.