Do czego służy serwer VPN IKEv2 IPsec?

IPsec to jeden z najczęściej używanych i najbardziej znanych protokołów VPN, używany zarówno w domu, jak i zawodowo. Zazwyczaj protokół IKEv2 IPsec jest używany do łączenia różnych stron internetowych, tworząc VPN typu site-to-site, który pozwoli nam łączyć różne strony internetowe w bezpieczny sposób, ponieważ cały ruch będzie szyfrowany, uwierzytelniany, a integralność danych sprawdzana. ten

W tym przypadku użyjemy IKEv2, który jest bezpieczniejszym protokołem niż IKEv1, aby negocjować szyfrowanie danych między różnymi klientami i serwerami, dodatkowo tworzymy uwierzytelnianie oparte na PSK do uwierzytelniania klienta. Istnieją dwie metody uwierzytelniania w protokole IKEv2 IPsec:

- Wzajemne PSK: Tworzy wstępnie udostępniony klucz związany z tożsamością, po jednym dla każdego klienta VPN, który chce się połączyć. Ten klucz będzie znajdować się zarówno na serwerze, jak i na wszystkich klientach VPN.

- Wzajemne RSA: musisz utworzyć CA z certyfikatami serwera, a także certyfikatami dla klientów VPN, po ustanowieniu uwierzytelnienia za pomocą tych certyfikatów będziemy mogli uzyskać dostęp do VPN bez konieczności wprowadzania hasła.

W tym samouczku przyjrzymy się, jak skonfigurować protokół IPsec IKEv2 w systemie operacyjnym pfSense, aby klienci VPN mogli łączyć się z siecią firmową i rozpocząć udostępnianie danych.

Konfiguracja protokołu IPsec IKEv2

Ten protokół IPsec IKEv2 jest zorientowany na środowiska, w których można tworzyć sieci VPN między ośrodkami i łączyć witryny, jednak nadaje się również do konfigurowania sieci VPN dostępu zdalnego, jeśli klienci są zgodni z tym typem sieci VPN. Na przykład kompatybilny jest dowolny system operacyjny Linux, ale także najnowsza wersja smartfonów Windows 10 i Samsung, ponieważ zawierają one program klienta IKEv2 IPsec.

Konfiguracja klientów mobilnych

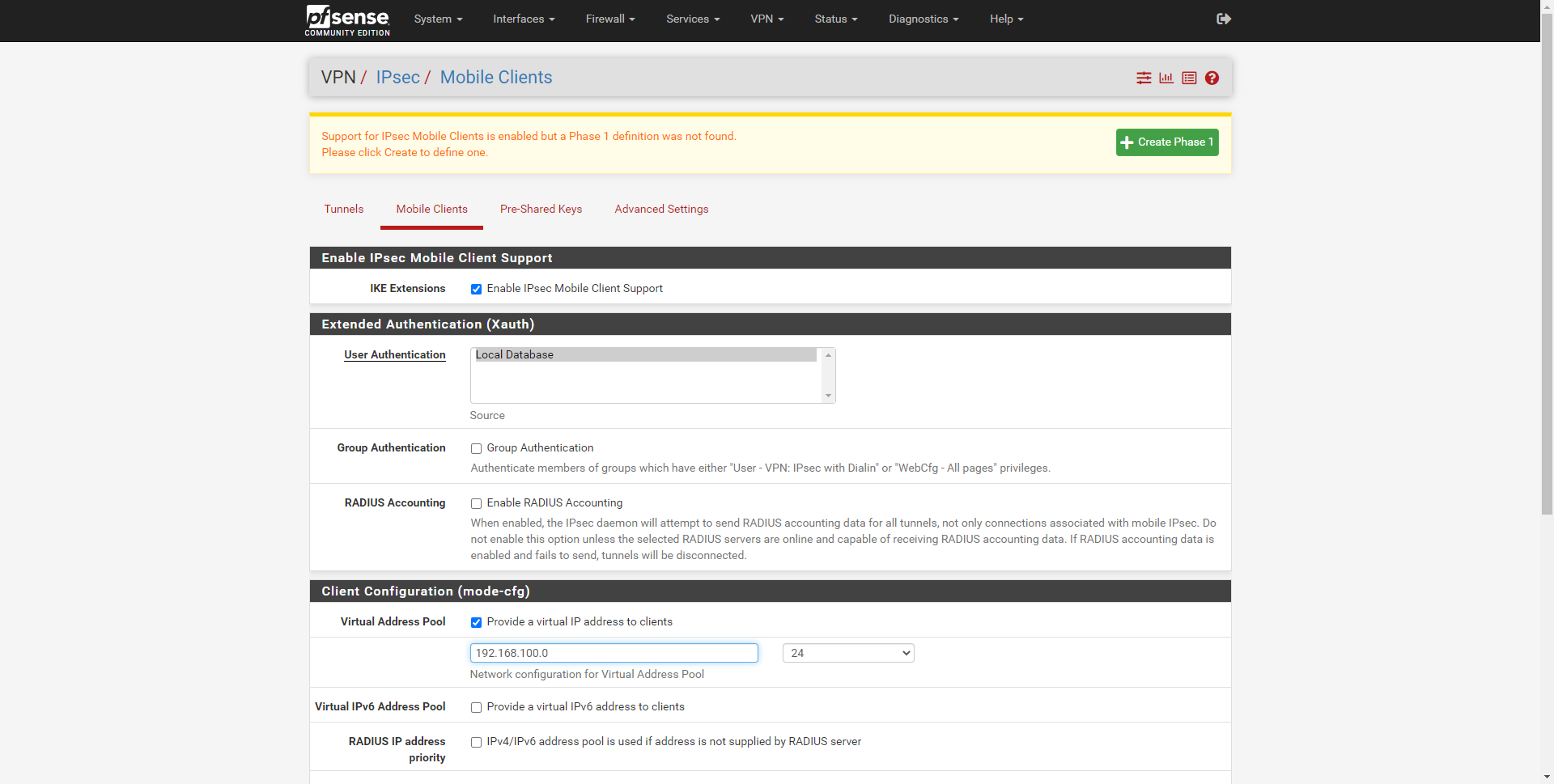

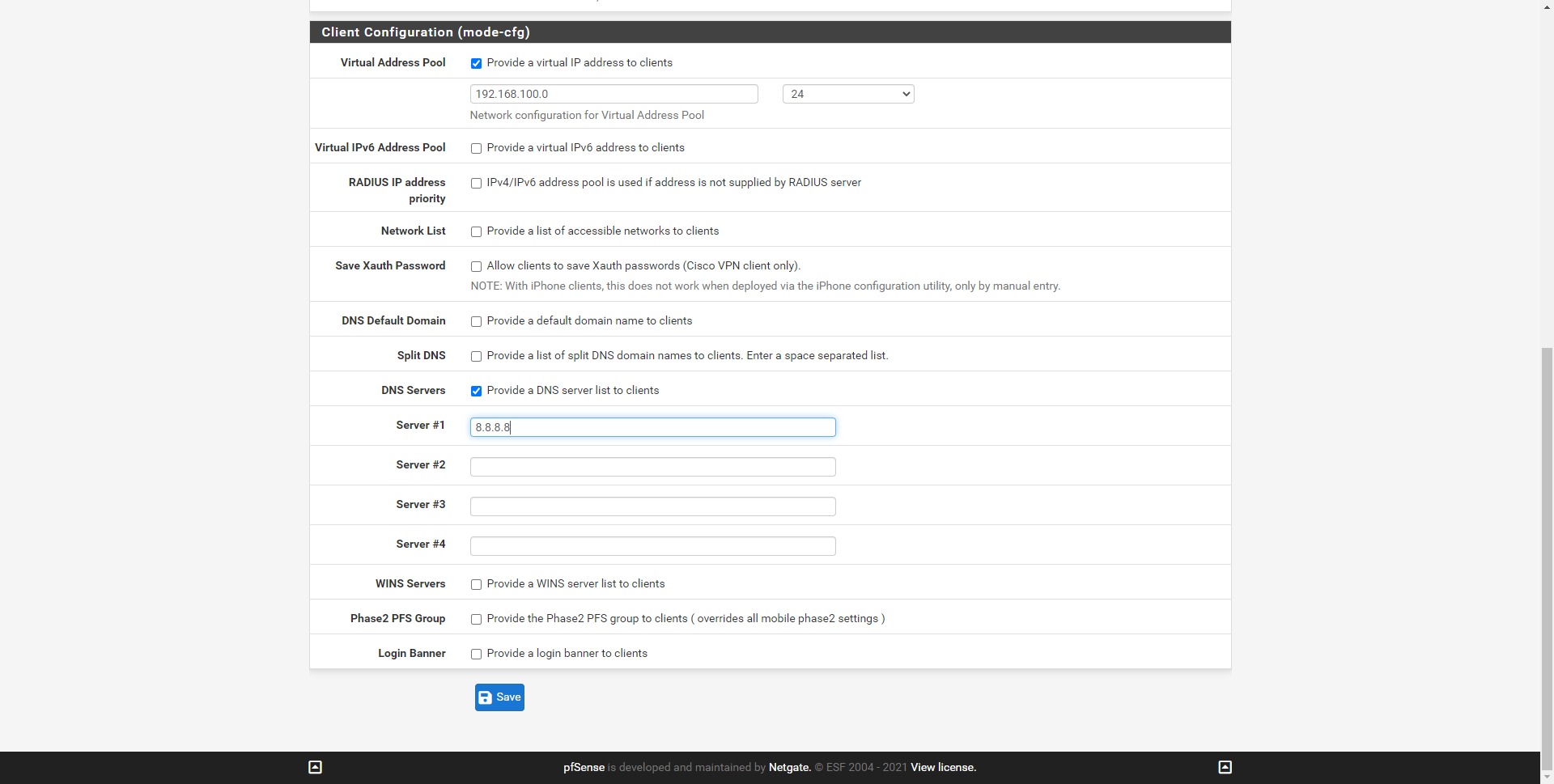

Pierwszą rzeczą, którą musimy zrobić, aby skonfigurować serwer VPN, jest przejście do sekcji „ VPN / IPsec / Klienci mobilni Do wyboru mamy następujące opcje:

- Włącz obsługę klienta mobilnego IPsec

- Virtual Address Tank: Zapewnij klientom wirtualny adres IP i zainstaluj nieużywaną podsieć, na przykład 192.168.100.0/24.

- Serwer DNS: Powiadomienie serwera DNS dla klientów: tutaj możemy umieścić lokalny DNS lub publiczny DNS, taki jak Google lub Cloudflare.

Ostateczna konfiguracja będzie następująca:

Po zapisaniu kliknij „Zapisz”, a nad nim umieścimy zielony przycisk, aby zastosować zmiany, kliknij Zastosuj zmiany i po ponownym załadowaniu musimy kliknąć zielony przycisk „Utwórz fazę 1”.

W przypadku protokołu IKEv2 IPsec instalacja połączenia jest również podzielona na dwie fazy, faza 1 przeprowadzi uwierzytelnianie, a faza 2 będzie negocjować szyfrowanie tunelowe z szyfrowaniem symetrycznym w celu wymiany informacji.

Najpierw musimy stworzyć fazę 1 z zestawem szyfrującym, który jest kompatybilny z większością klientów, zasadniczo IKEv2 nie stanowi problemu przy wyborze bardziej niezawodnych kryptografów, ponieważ jest to nowszy protokół i nie będziemy mieli problemu z wyborem bezpieczniejszych kryptografów.

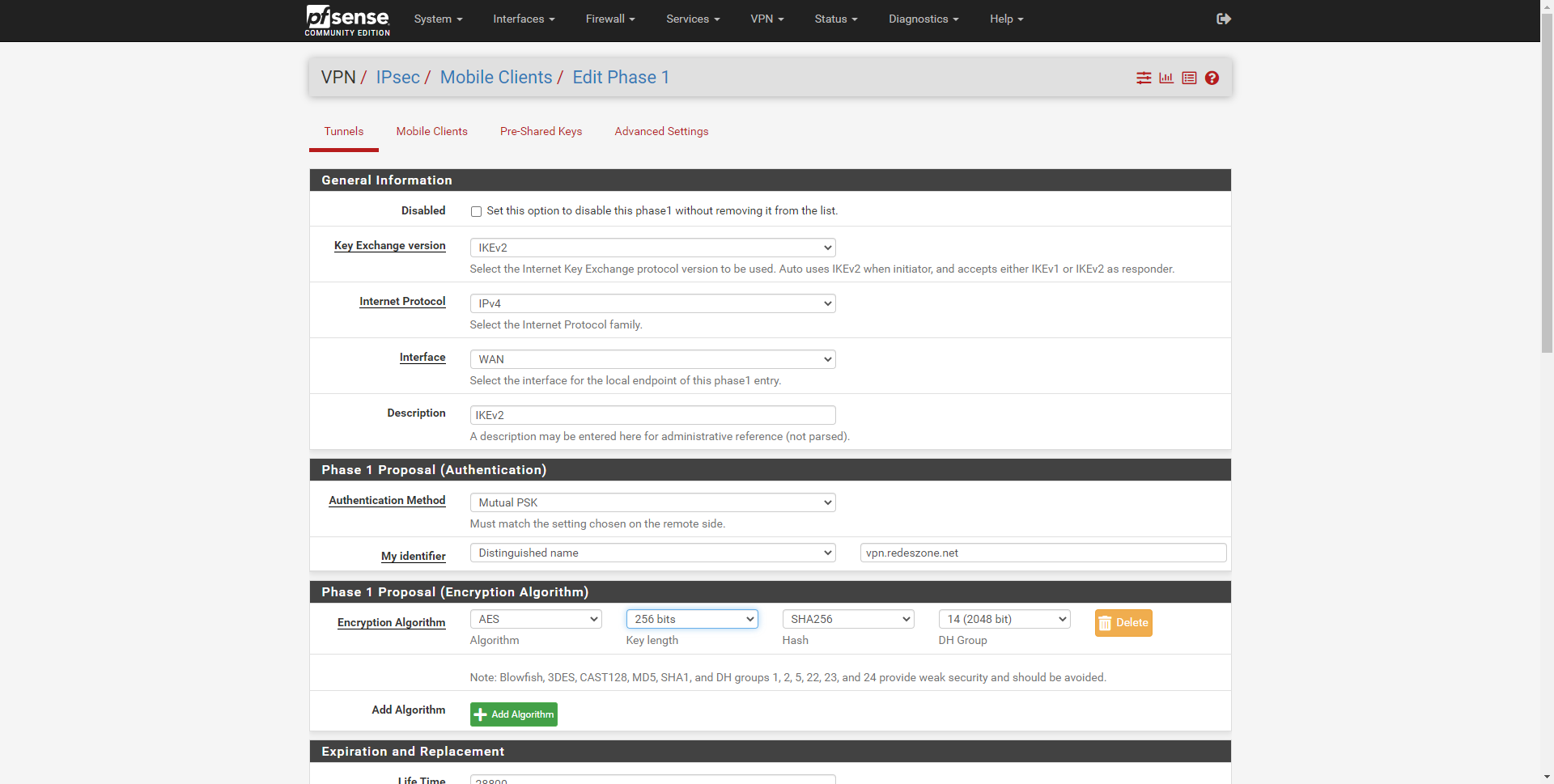

Konfiguracja IPsec fazy 1

W tym menu musimy skonfigurować protokół IPsec do użytku z IKEv2. Możliwe, że Twoje ustawienia bezpieczeństwa ulegną zmianie, jeśli będziesz korzystać z klientów VPN na Androida, iOS, zewnętrznych aplikacji dla Windows itp., ponieważ w zależności od oprogramowania wbudowanego w same urządzenia będą one mniej lub bardziej obsługiwać poziom bezpieczeństwa. Konserwatywne ustawienie, ale dość bezpieczne i kompatybilne z większością klientów VPN, ale należy to wziąć pod uwagę, ponieważ może być konieczna zmiana niektórych ustawień w celu zmniejszenia lub zwiększenia bezpieczeństwa.

Opcje, które musimy skonfigurować, aby działały poprawnie, to:

- Informacje ogólne

- Wersja wymiany kluczy: IKEv2

- Protokół internetowy: IPv4 lub IPv6

- Interfejs: Internet WAN

- Opis: umieszczamy opis.

- Propozycja fazy 1 (uwierzytelnianie)

- Metoda uwierzytelniania: wzajemny PSK

- Metoda handlowania: agresywna. opcja „Basic” jest bezpieczniejsza, ale klienci VPN mogą nie łączyć się. Jeśli Twoja sieć VPN jest w stanie dobrze połączyć się z oferowaną przez nas konfiguracją, możesz przejść do „Podstawowych”, aby sprawdzić, czy to również działa.

- Moja nazwa użytkownika: Nazwa wyróżniająca: vpn.redeszone.net

- Propozycja fazy 1 (szyfrowanie)

- Algorytm szyfrowania: AES 256 bitów, SHA256, DH Group 14 (2048 bitów).

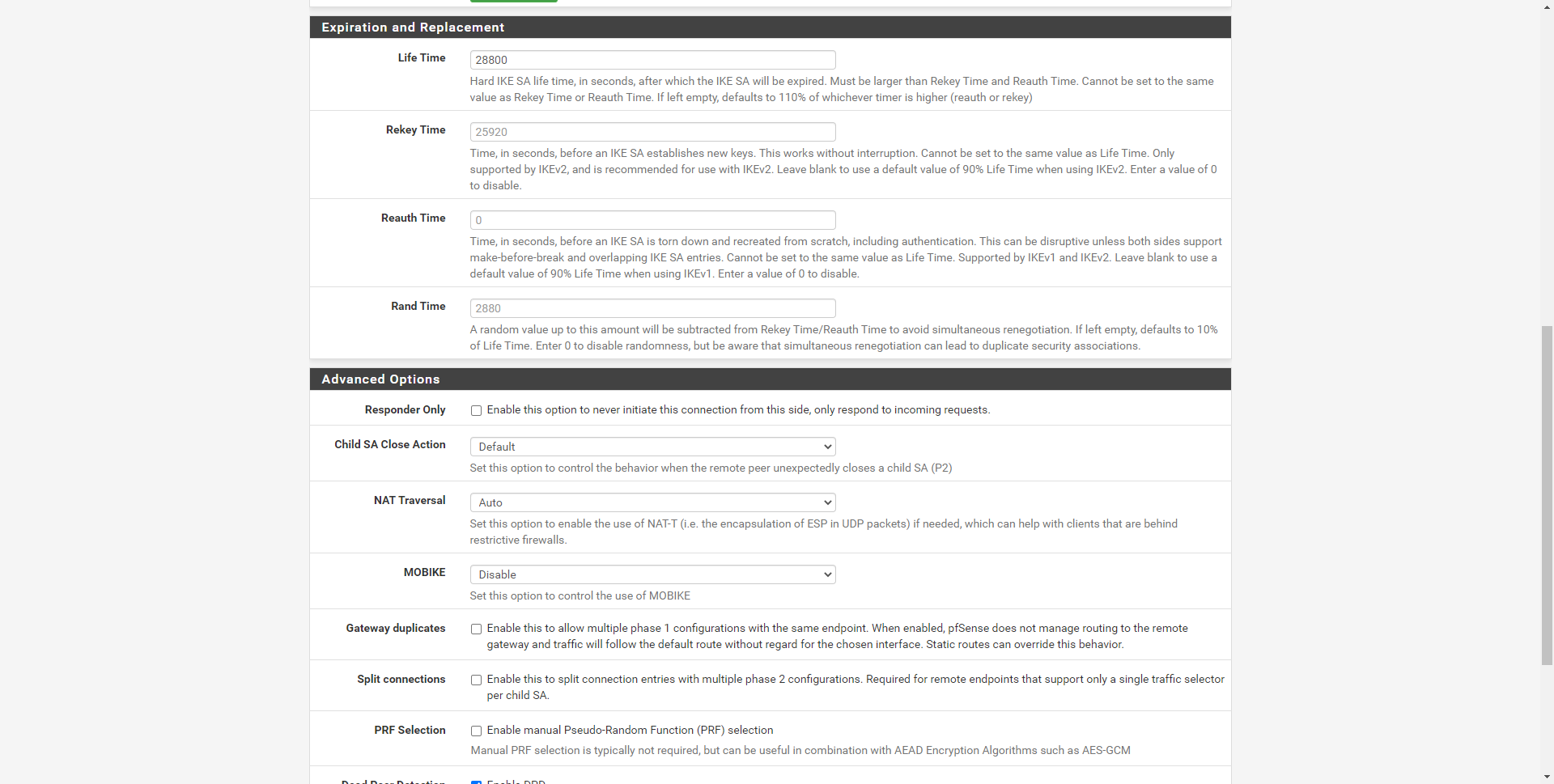

PfSense obsługuje znacznie wyższe zabezpieczenia, a nawet umożliwia włączenie idealnego tajnego frontu (PFS). Problem polega na tym, że klienci VPN mogą go nie obsługiwać. Z tego powodu nie używaliśmy mocniejszych algorytmów, takich jak SHA-512 lub wyższa grupa 4096-bitowa DH, a nawet używaliśmy EC. Aby skonfigurować go z najlepszymi zabezpieczeniami, konieczne jest przyjrzenie się dziennikom, w których zobaczymy różne zestawy szyfrowania obsługiwane przez różnych klientów IPsec, którzy mają być połączeni. W ten sposób i wiedząc, jakie urządzenia i modele systemów operacyjnych zostaną połączone, możemy wybrać najbezpieczniejszą konfigurację, która jest zgodna z każdym.

Pozostałe opcje konfiguracji można pozostawić bez zmian.

Po skonfigurowaniu fazy 1 protokołu IPsec IKEv2, skonfigurujemy fazę 2.

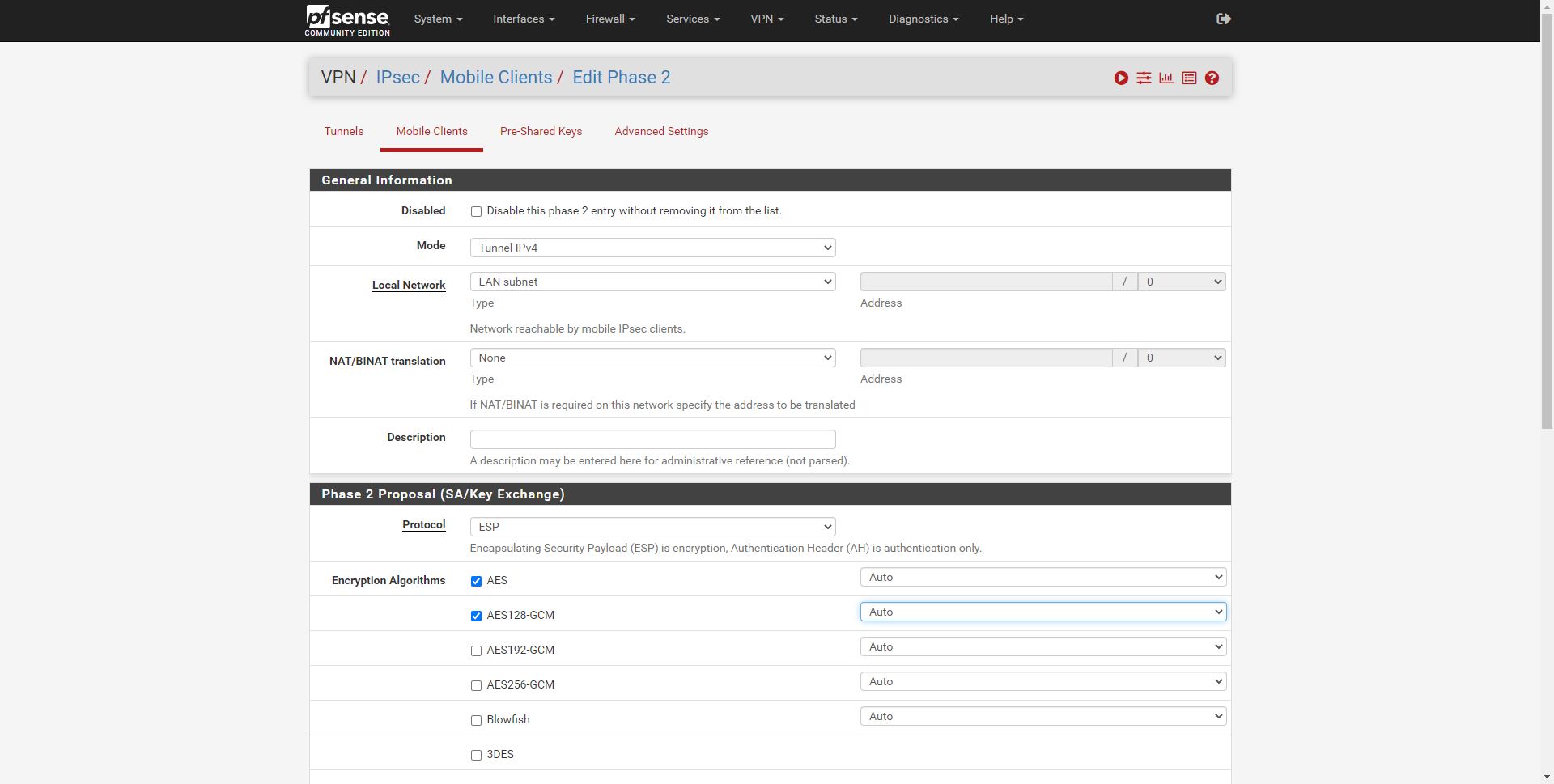

Konfiguracja IPsec fazy 2

W tym menu pierwszą rzeczą, którą musimy wybrać, jest tryb, wybraliśmy „Tunel IPv4”. Dodatkowo musimy również zdefiniować „Sieć Lokalną”, do której chcemy aby klienci VPN mieli dostęp, mamy kilka opcji, najczęściej wybieramy podsieć LAN lub konkretną podsieć, którą definiujemy. W opcji „NAT” zostawimy to na „brak”.

W tym menu konfiguracyjnym musimy umieścić:

- Informacje ogólne

- Funkcja: tunel IPv4.

- Sieć lokalna: podsieć LAN.

- Opis: opis, który chcemy.

- Propozycja fazy 2 (SA / wymiana kluczy):

- Protokół: ESP.

- Algorytm szyfrowania: Automatyczny AES i Automatyczny AES-128-GCM.

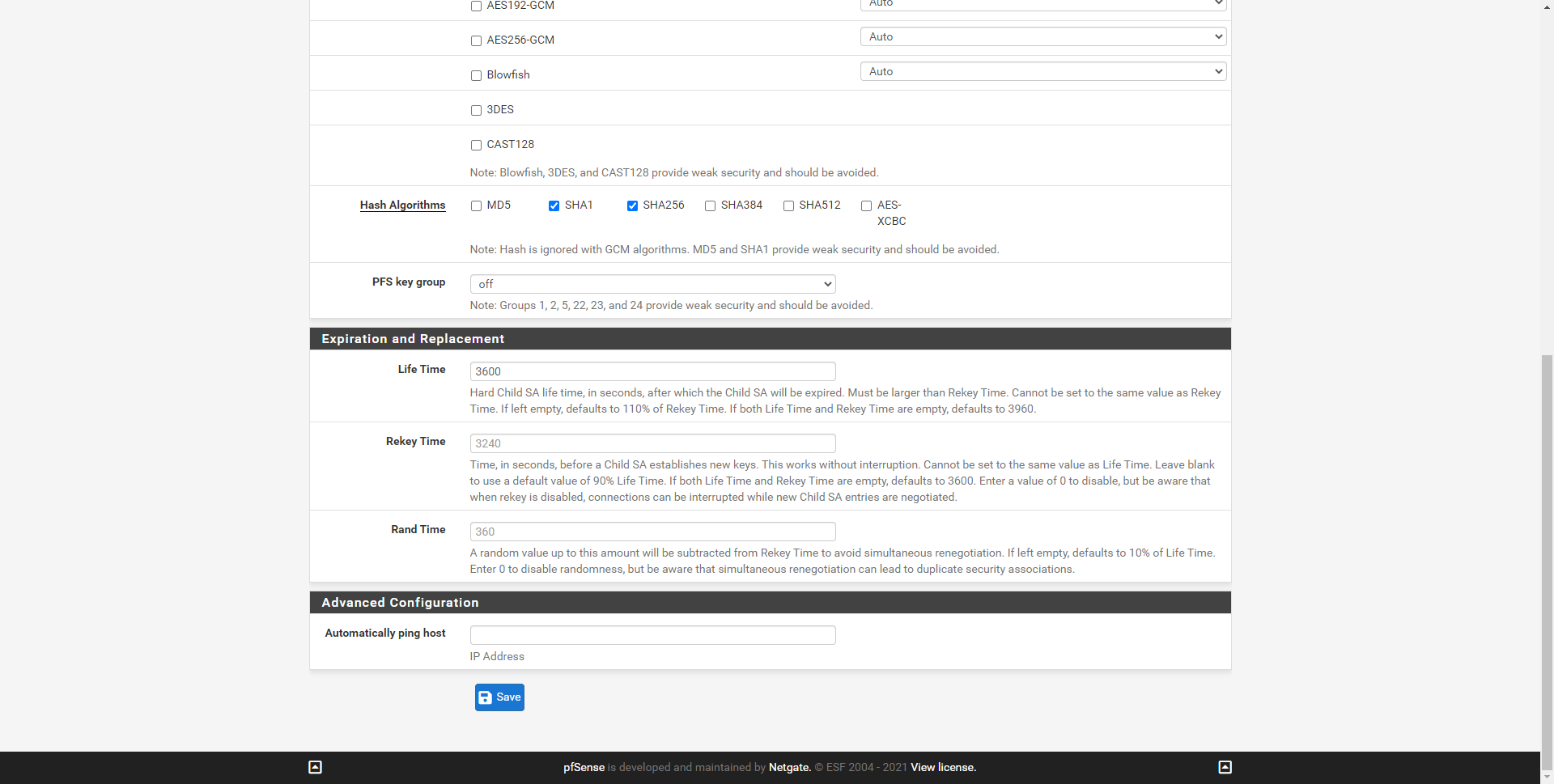

- Propozycja fazy 2 (SA / wymiana kluczy)

- Algorytmy skrótu: wybierz SHA-1 i SHA-256

- Grupa kluczy PFS: wyłączona, nieobsługiwana przez klientów.

Możemy umieścić pozostałe opcje w ustawieniach domyślnych i kliknąć Zapisz, aby zapisać wszystkie zmiany.

Po zakończeniu możesz zobaczyć podsumowanie uruchomionej konfiguracji w sekcji „IPsec / Tunele”.

Aby uzyskać dostęp, musisz teraz utworzyć nazwę użytkownika i hasło:

- Nazwa użytkownika: [email protected]

- Typ sekretu: PSK

- Klucz wstępny: 12345678

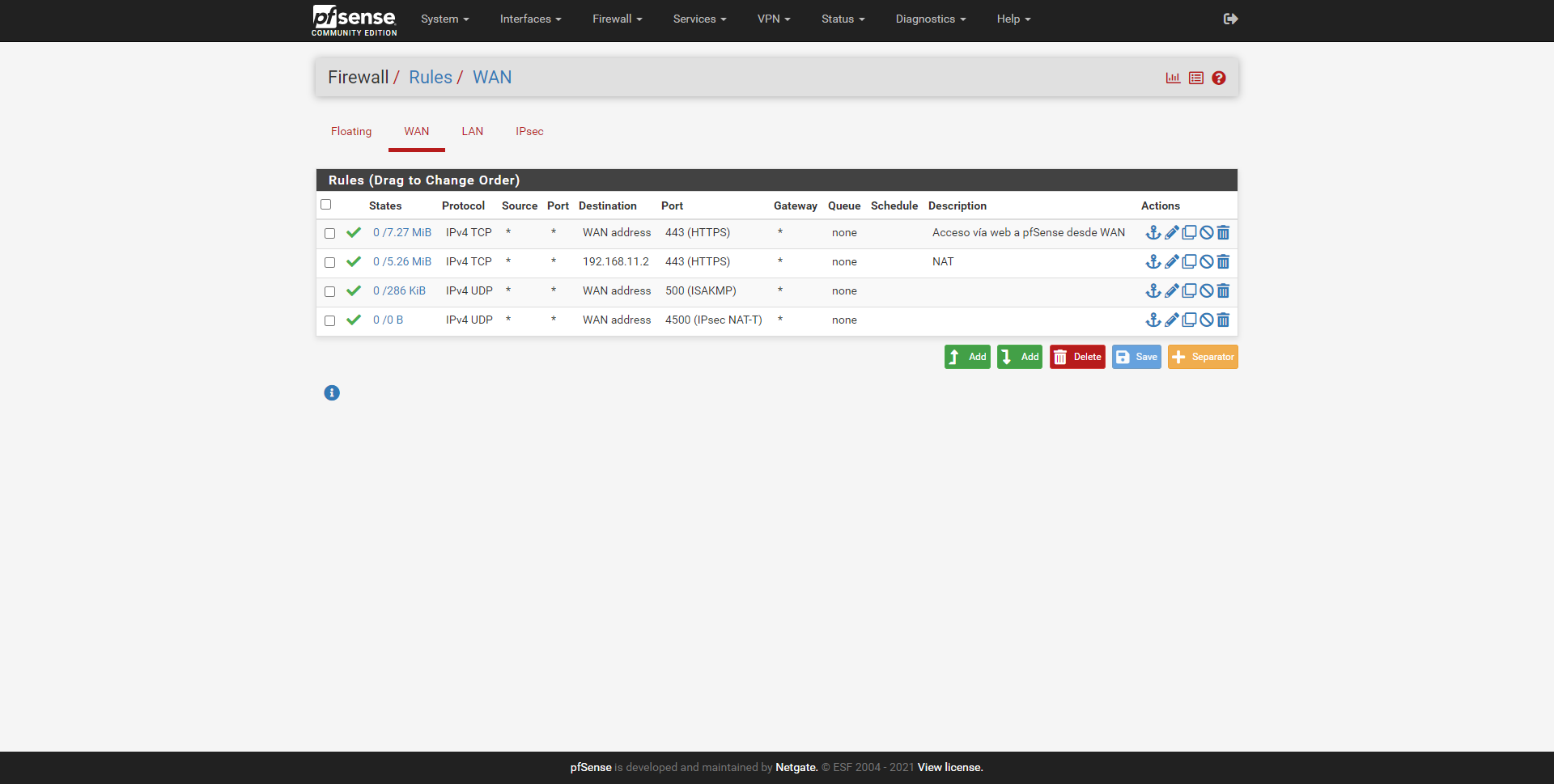

Teraz, gdy mamy skonfigurowany serwer VPN IKEv2 IPsec, musimy otworzyć porty zapory sieciowej WAN.

Otwórz porty na zaporze pfSense

W tej sieci VPN konieczne jest również otwarcie portów internetowych WAN, musimy otworzyć port 500 UDP i port 4500 UDP. Wtedy masz wszystkie szczegóły, aby otworzyć oboje drzwi.

Będziemy musieli utworzyć regułę w sekcji „Firewall / Rules / WAN” z następującymi informacjami:

- Akcja: Przejdź przez

- Interfejs: WAN

- Rodzina adresów: IPv4

- Protokół: UDP

- Źródło: Any

- Miejsce docelowe: adres WAN na porcie 500

Drugą zasadą byłoby:

- Akcja: Przejdź przez

- Interfejs: WAN

- Rodzina adresów: IPv4

- Protokół: UDP

- Źródło: Any

- Miejsce docelowe: adres WAN na porcie 4500

Jak widać, mamy dwie zasady, które należy zaakceptować, aby umożliwić ruch.

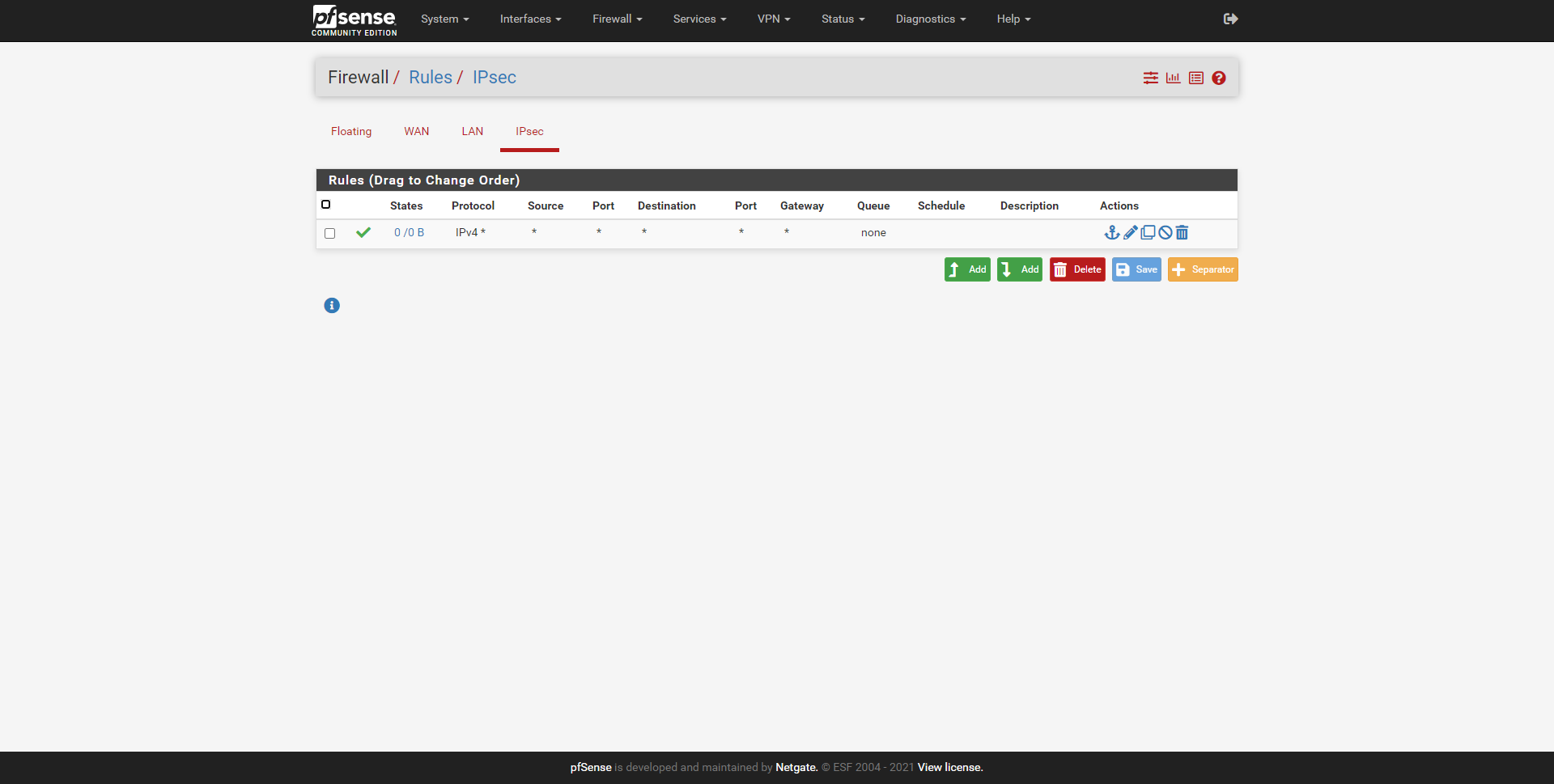

Zapisujemy i wprowadzamy zmiany, zapewniając przestrzeganie tej zasady. Teraz przechodzimy do sekcji „IPsec”, gdzie zrobimy „zezwól na wszystko”. Następnie, gdy się logujemy, jeśli chcemy ograniczyć dostęp, możemy to zrobić, zamieszczając tutaj odpowiednie reguły.

- Akcja: Przejdź przez

- Interfejs: IPsec

- Rodzina adresów: IPv4

- Protokół: wszystko

- Źródło: Any

- Przeznaczenie: każdy

Po skonfigurowaniu serwera VPN IKEv2 IPsec i otwarciu go na zaporze, przeprowadzimy test połączenia z systemem Android.

Test połączenia

W naszym przypadku stworzyliśmy połączenie VPN ze smartfonem z systemem Android, a konkretnie Samsung S8 Plus, który integruje program kliencki IKEv2 PSK IPsec. Konfiguracja, którą musimy wykonać, jest następująca (nie możemy umieścić przechwytywania, ponieważ system operacyjny wykrywa go jako zawartość prywatną).

- Nazwa: nadajemy nazwę VPN

- Typ: IPsec IKEv2 PSK

- Serwer: domena IP lub DDNS Twojego serwera VPN

- Identyfikator IPsec: [email protected]

- Oryginalny wspólny klucz IPsec: 12345678; klucz, który umieściliśmy w sekcji „Klucz wstępny”.

Kliknij Zapisz i połącz. Po zakończeniu połączy nas z serwerem VPN bez żadnych problemów i będziemy mieli dostęp do zarządzania pfSense i dowolną siecią.

Zalecenia i wskazówki

Chociaż protokół IPsec IKEv2 działa lepiej niż inne typy sieci VPN opartych na protokole IPsec pod względem zgodności, musimy zwrócić szczególną uwagę na algorytmy szyfrowania, które zawarliśmy w serwerze VPN, ponieważ może to uniemożliwić niektórym klientom IPsec łączenie się. Jest to dość powszechne w przypadku protokołu IPsec, ponieważ zależy od oprogramowania klienckiego IPsec obsługiwanego przez urządzenia i obsługiwanych algorytmów. Oczywiście ze względów bezpieczeństwa zawsze wskazane jest wybranie najbezpieczniejszego, ale może to uniemożliwić nam łączenie klientów VPN.

Zaleca się przejrzenie logów różnych połączeń IPsec i sprawdzenie, jakie „sugestie” klienci IPsec wysyłają do serwera handlowego IKE, w ten sposób możemy wymusić na serwerze dostęp tylko do najlepszych algorytmów kryptograficznych. i skorzystajmy z tych, którzy nie są pewni.

W tym samym samouczku będziesz mógł skonfigurować IPsec IKEv2 RSA, zmodyfikować „Wzajemny PSK” dla „Wzajemnego RSA” i skonfigurować odpowiednie certyfikaty serwera i klienta. W mgnieniu oka pokażemy, jak to zrobić. Stwarza to dodatkowe komplikacje, ponieważ klient VPN może nie być w stanie odczytać skonfigurowanego certyfikatu RSA lub ECDSA z powodu użycia zbyt bezpiecznych algorytmów.