Co to jest serwer RADIUS?

RADIUS pochodzi od angielskiego akronimu Remote Authentication Dial-In User Service, jest protokołem uwierzytelniania i autoryzacji dostępu do sieci, domyślnie używa protokołu UDP 1812 do nawiązywania połączeń między komputerami w celu uwierzytelnienia. Serwery RADIUS mogą jednocześnie uwierzytelniać użytkowników połączenia internetowego za pomocą PPPoE, ale także uwierzytelniać użytkowników przewodowych, użytkowników, którzy chcą uwierzytelniać się za pomocą NAS lub usługi, a nawet włączyć uwierzytelnianie klienta bezprzewodowego Wi-Fi WPA2 / WPA3 Enterprise.

Serwery RADIUS zazwyczaj korzystają z różnych protokołów uwierzytelniania, w tym PAP, CHAP i EAP. Jedną z ciekawszych funkcji jest to, że pozwala nam kontrolować sesje, rozpocząć uwierzytelnianie, zakończyć połączenie i wiele innych ustawień. W zależności od wykorzystania serwera RADIUS zostanie on skonfigurowany do świadczenia takiej lub innej usługi.

Co to jest FreeRADIUS?

FreeRADIUS to doskonałe oprogramowanie do instalacji serwera RADIUS, które jest modułowe, bezpłatne i oferuje wysoką wydajność oraz doskonałe zabezpieczenia. FreeRADIUS obsługuje wszystkie popularne protokoły uwierzytelniania. W rzeczywistości jest podstawą wielu komercyjnych produktów i usług RADIUS. Ponadto mamy w zestawie dużą liczbę modułów i wiele innych, które można aktywować. Na przykład dołączone moduły umożliwiają korzystanie z LDAP, MySQL, PostgreSQL, a nawet Oracle i innych baz danych, jeśli chodzi o typy uwierzytelniania, obsługuje EAP, w tym PEAP, EAP-TTLS i EAP-TLS.

FreeRADIUS pozwala zarządzać nim za pomocą dodatkowych narzędzi, dzięki czemu nie musisz go ręcznie konfigurować, edytując złożone pliki tekstowe i przesyłając ustawienia później. PfSense ma w pełni graficzny interfejs użytkownika, który pozwoli nam szczegółowo skonfigurować wszystkie parametry, a także będziemy mogli wyświetlić podgląd plików tekstowych nieprzetworzonych konfiguracji na wypadek, gdybyśmy sami musieli wprowadzić jakiekolwiek zmiany.

Jaki jest pożytek z konfiguracji serwera RADIUS dla Wi-Fi?

Kiedy mówimy o sieciach Wi-Fi, zwykle używamy WPA2 lub WPA3-Personal, gdzie używamy tego samego hasła dla każdego urządzenia. Ten klucz jest wspólny, co oznacza, że wszyscy klienci Wi-Fi, którzy chcą się połączyć, powinni o tym wiedzieć. Tego typu sieci są zwykle atakami typu brute force lub słownikowymi, chociaż sieci WPA3 są logicznie bezpieczniejsze i bardziej odporne na różne ataki. Jeśli zainstalujemy serwer RADIUS, możemy skonfigurować router WiFi lub punkt dostępu WiFi do korzystania z uwierzytelniania WPA2/WPA3-Enterprise gdzie nie będziemy mieli wspólnego klucza dla wszystkich użytkowników, ale każdy użytkownik będzie miał własną nazwę użytkownika i hasło dostępu do WiFi sieci.

Serwer RADIUS korzysta z urzędu uwierzytelniania (CA), ponieważ istnieją protokoły uwierzytelniania, które wykorzystują infrastrukturę klucza publicznego do uwierzytelniania programu klienta. Ponadto jest to bardzo ważne, ponieważ wszyscy klienci muszą zawsze posiadać certyfikat CA, aby sprawdzić, czy rzeczywiście łączymy się z legalną siecią Wi-Fi. Niektóre ataki na sieci Wi-Fi fałszują tożsamość legalnego punktu dostępu, dzięki czemu ofiara może przesłać swoje dane uwierzytelniające przestępcy w cyberprzestrzeni. Z tego powodu zaleca się posiadanie nie tylko nazwy użytkownika i hasła Wi-Fi, ale także używania tego certyfikatu z urzędu certyfikacji w celu sprawdzenia, czy sieć Wi-Fi, z którą się łączysz, jest godna zaufania.

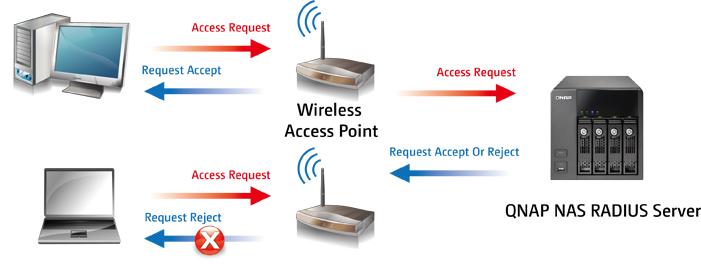

Diagram serwera RADIUS znajdującego się na serwerze QNAP lub innym niż QNAP NAS będzie wyglądał następująco:

W naszym przypadku zainstalowaliśmy FreeRADIUS w samym systemie operacyjnym pfSense i będziemy uwierzytelniać klientów bezprzewodowych, którzy łączą się bezpośrednio z punktu dostępowego. Konfiguracja punktów dostępowych różni się w zależności od producenta, ale wszystko, co musimy wziąć pod uwagę, to trzy parametry:

- Adres IP serwera RADIUS, w tym przypadku sam pfSense

- Port nasłuchiwania serwera RADIUS, konfigurowalny, ale domyślny to 1812.

- Klucz uwierzytelniania dla punktu dostępowego z serwerem RADIUS.

Procedura uwierzytelniania klienta Wi-Fi przy użyciu WPA2 lub WPA3-Enterprise wygląda następująco:

- Klient Wi-Fi łączy się z siecią Wi-Fi za pośrednictwem punktu dostępu. Zostaniesz poproszony o podanie danych uwierzytelniających użytkownika (nazwę użytkownika i hasło), a także przesłanie certyfikatu CA w celu ochrony przed potencjalnymi atakami MitM.

- Punkt dostępu WiFi wyśle dane uwierzytelniające do serwera RADIUS w skonfigurowanym wcześniej przez nas urządzeniu pfSense. Jeśli poświadczenia są prawidłowe, możesz połączyć się z Internetem, jeśli poświadczenia są nieważne, uwierzytelnianie zakończy się niepowodzeniem i da nam błąd w kliencie WiFi.

Oczywiście, gdy uzyskasz dostęp do sieci, ponieważ poświadczenia są ważne, otrzymasz adres IP przez DHCP i uzyskasz dostęp do wszystkich zasobów sieci Wi-Fi.

Kiedy już trochę dowiemy się, czym jest serwer RADIUS i co pozwala nam FreeRADIUS, zaczniemy od skonfigurowania serwera FreeRADIUS w pfSense.

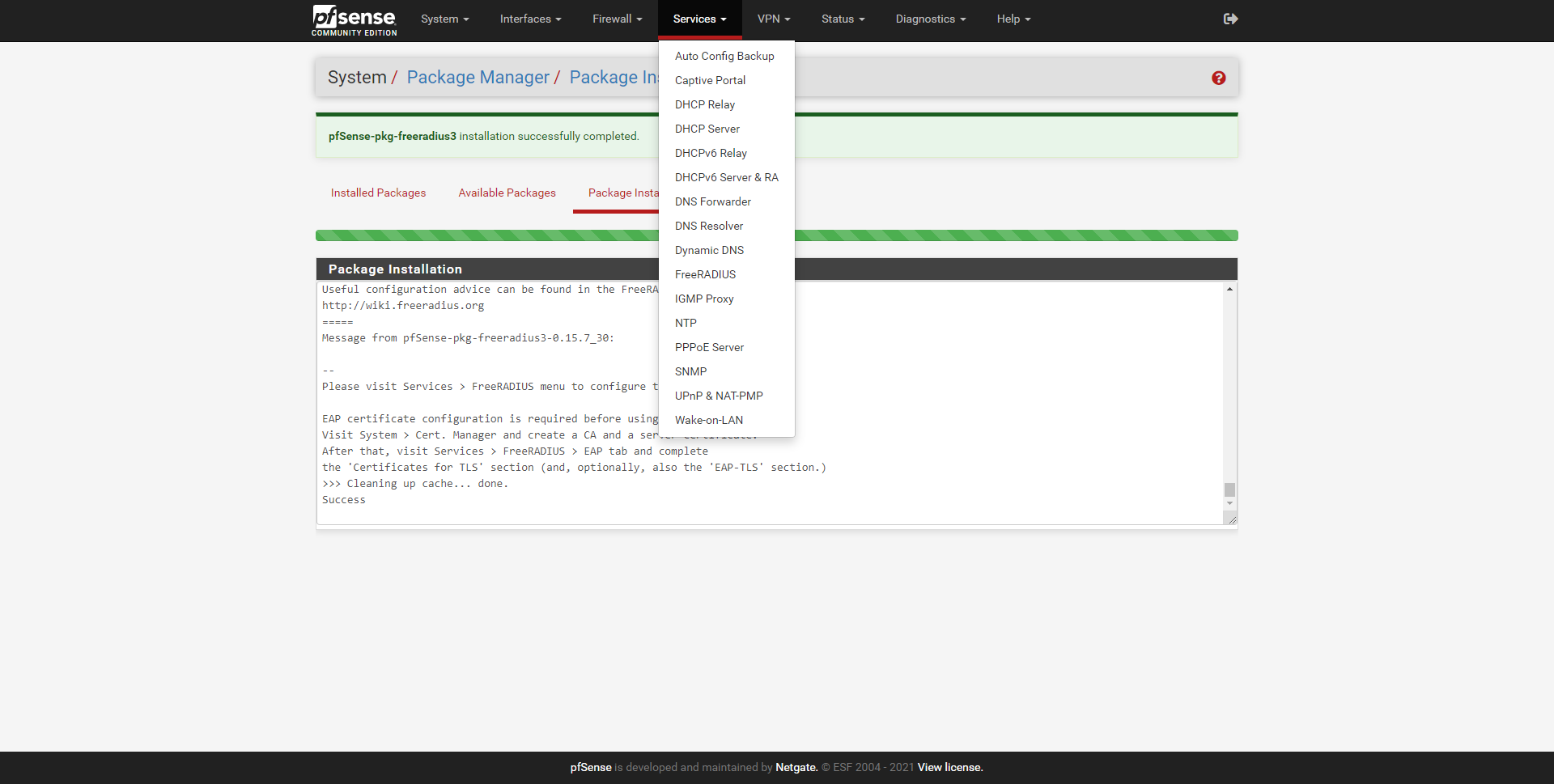

Zainstaluj FreeRADIUS na pfSense

FreeRADIUS nie jest preinstalowany w pfSense, aby go zainstalować, musisz przejść do sekcji „System / Menedżer pakietów” i poszukać oprogramowania freeradius3, które mamy na liście dostępnych pakietów. Kliknij „Zainstaluj” i potwierdź akcję. Gdy go zainstalujemy i będziemy gotowi do rozpoczęcia, pojawi się standardowa zielona linia wskazująca, że wszystko działa poprawnie.

Po zainstalowaniu widzimy, że w sekcji „Usługi” mamy do dyspozycji, aby rozpocząć konfigurację:

Teraz nadszedł czas, aby go skonfigurować, zarejestrować użytkowników, a także różne punkty dostępu WiFi w celu uwierzytelnienia na serwerze RADIUS.

Opcje konfiguracji dostępne w pfSense

Jeśli przejdziemy do konfiguracji „FreeRADIUS” w sekcji „Usługi”, możemy zobaczyć graficzny interfejs użytkownika, aby szczegółowo skonfigurować serwer RADIUS. W tym menu znajdziesz różne zakładki do konfiguracji różnych aspektów:

- użytkownicy : skonfigurujemy użytkowników, którzy będą certyfikowani przez WiFi, będziemy mogli ustawić użytkownika/hasło i wiele innych zaawansowanych parametrów.

- MAMA : możemy zdefiniować zachowanie RADIUS, jeśli wykryje konkretny MAC, podając ten sam adres IP, określony identyfikator VLAN, aktywację, limit czasu i inne zaawansowane ustawienia.

- USA / Klienci : tutaj musimy skonfigurować jeden lub więcej punktów dostępowych, które będą certyfikowane przez serwer RADIUS. Jeśli mamy w sumie 4 profesjonalne punkty dostępowe WiFi, które obsługują WPA2 / WPA3-Enterprise, to tutaj musimy wprowadzić ich adres IP, a także klucz PSK.

- interfejsy : możesz ustawić fizyczny lub logiczny interfejs, którego serwer RADIUS będzie nasłuchiwał, a także ustawić port nasłuchiwania, zawsze będzie używał protokołu UDP.

- Parametry : będziemy mogli skonfigurować globalne opcje serwera, w tym rejestrację różnych użytkowników i pełne logi serwera.

- ΕΑΠ : Globalne ustawienia uwierzytelniania EAP, zaleca się wyłączenie podatnych typów EAP. Tutaj musimy załadować CA dla TTLS i TLS.

- SQL i LDAP : umożliwia integrację oprogramowania z bazą danych oraz z LDAP organizacji.

W sekcji „Pokaż konfigurację” możemy zobaczyć różne pliki tekstowe z surową konfiguracją serwera FreeRADIUS, jeśli jesteś przyzwyczajony do formatowania go poprzez edycję pliku tekstowego, pozwoli to zweryfikować, czy konfiguracja jest poprawna. Na koniec możemy również zobaczyć konfigurację XMLRPC Sync na wypadek, gdybyśmy mieli z niej korzystać.

Gdy zobaczymy konfiguracje dozwolone przez graficzny interfejs użytkownika, skonfigurujemy go szczegółowo.

Konfiguracja serwera FreeRADIUS w pfSense

Aby poprawnie skonfigurować serwer FreeRADIUS, będziemy musieli zarejestrować punkty dostępu, zarejestrować różnych użytkowników, skonfigurować interfejs nasłuchiwania serwera, a na koniec skonfigurować uwierzytelnianie EAP.

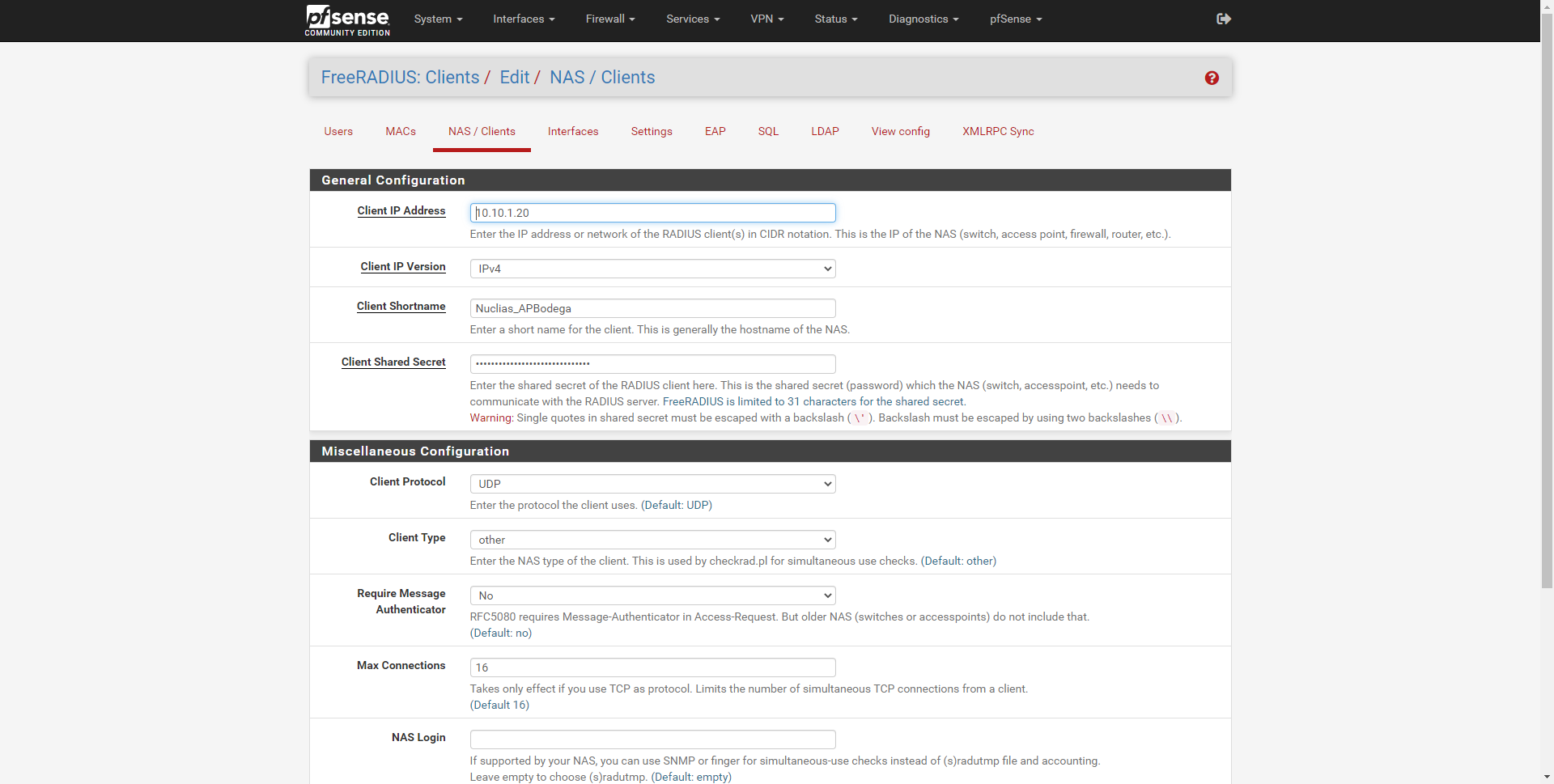

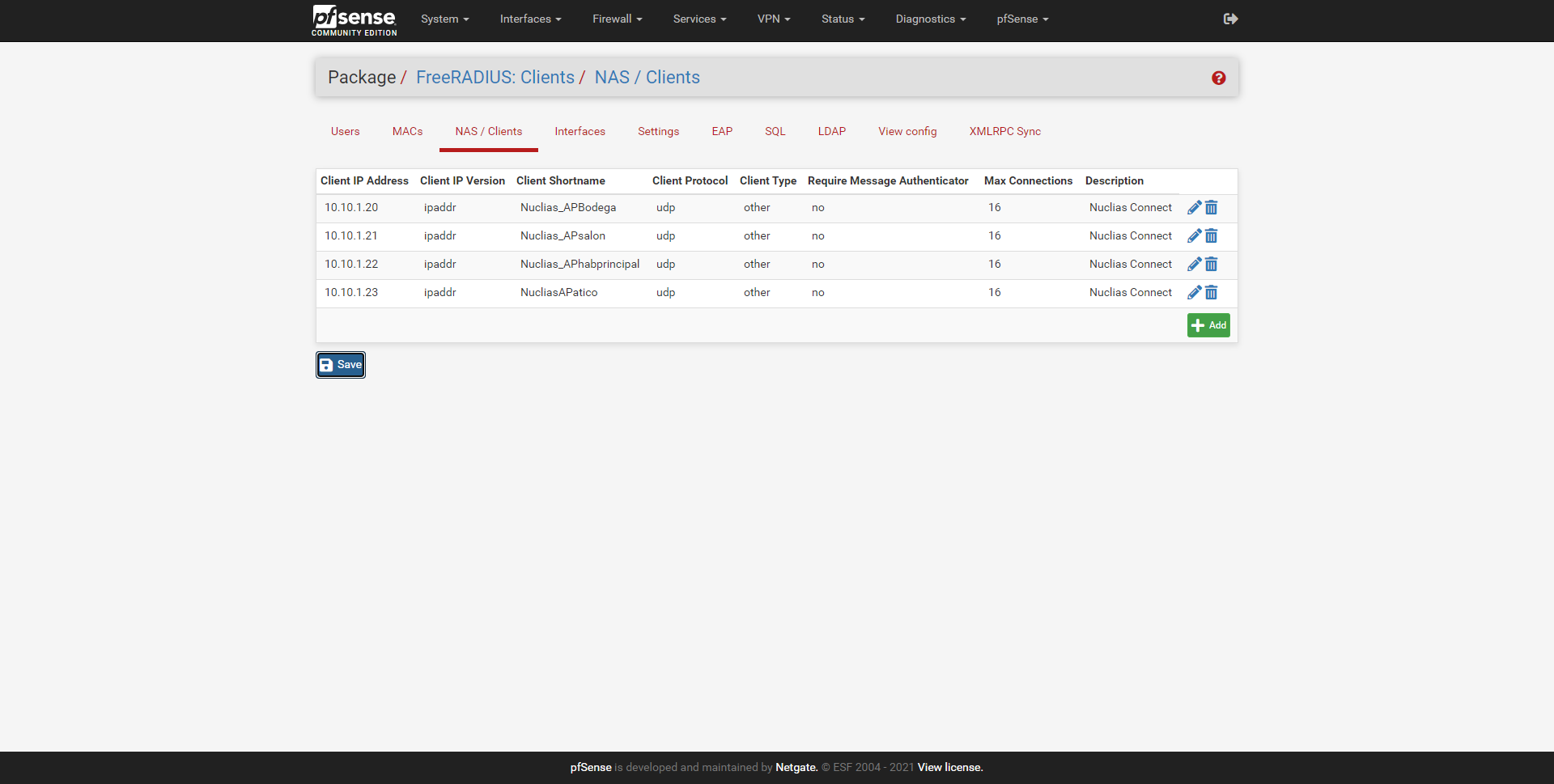

Skonfiguruj NAS/klientów

Pierwszą rzeczą, którą musimy zrobić, to zarejestrować różne punkty dostępu, aby były prawidłowo uwierzytelnione na serwerze. Musisz przejść do sekcji „NAS / Klienci”, aby wprowadzić różne punkty dostępu, których serwer RADIUS będzie używał do uwierzytelniania bezprzewodowego. W poniższej kolekcji możesz zobaczyć wszystkie dostępne opcje:

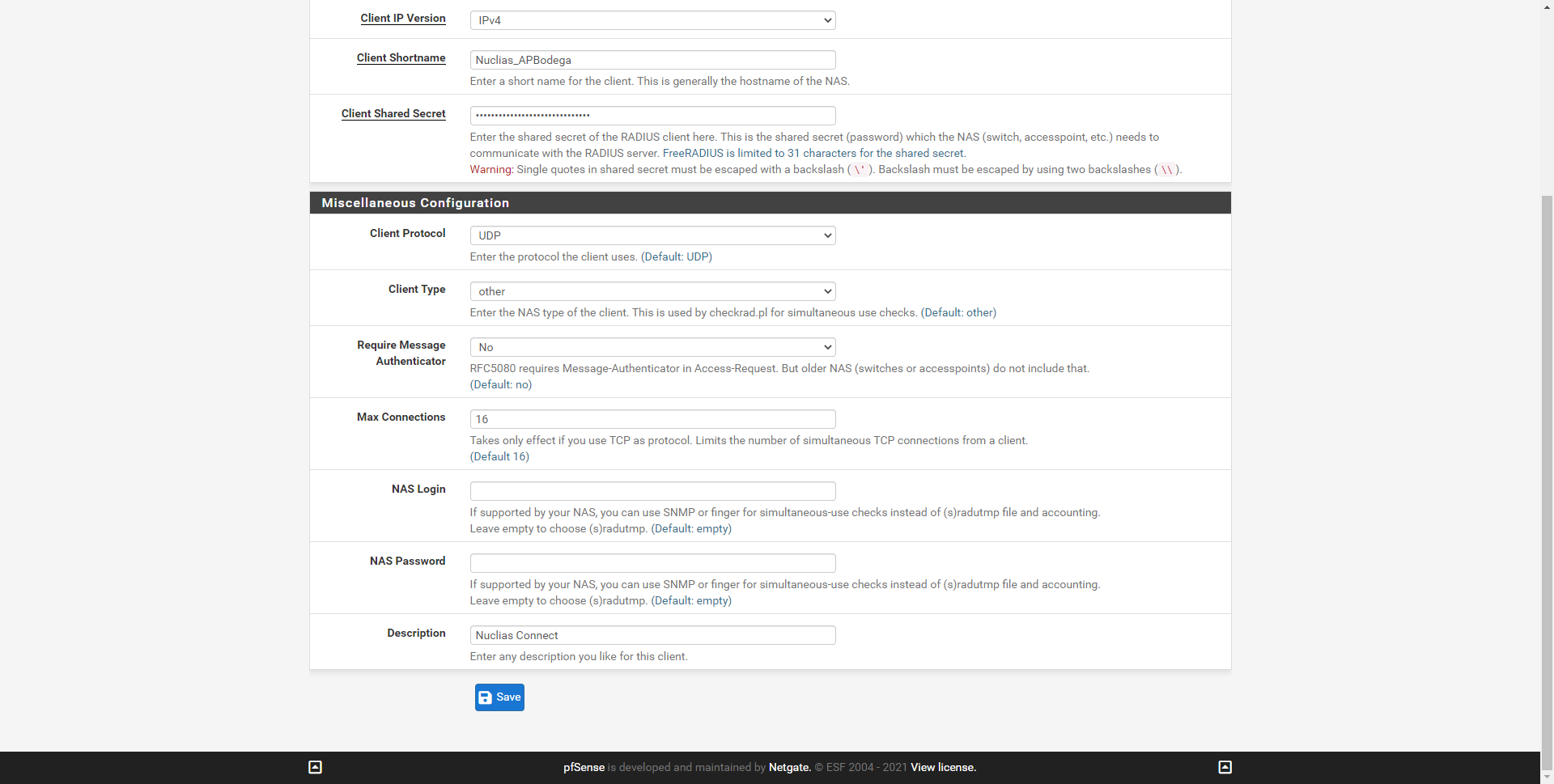

Będziemy musieli wprowadzić następujące informacje:

- adres IP : adres IP, który ma profesjonalny punkt dostępu do sieci, zwykle mamy podsieć zarządzania, w której znajdują się wszystkie te komputery.

- Wersja IP klienta : IPv4 normalnie, ale pozwala również na IPv6.

- Krótka nazwa klienta : ID zarejestrowanego punktu dostępu

- Wspólny tajny klient : Wspólne hasło, punkt dostępu i ten „NAS/Klienci” muszą mieć dokładnie ten sam identyfikator. Pozwala na do 31 znaków.

Jeśli jesteś w organizacji, w której masz kontroler WiFi i zarządzasz m.in. 4 punkty dostępu WiFi, musisz je skonfigurować w następujący sposób:

- Wprowadź wszystkie punkty dostępu wraz z ich prywatnymi adresami IP

- Wprowadź tutaj wszystkie zarejestrowane punkty dostępu, dokładnie to samo hasło.

- Wprowadź to samo hasło w kontrolerze WiFi, a wszystkie punkty dostępowe zostaną uwierzytelnione na serwerze RADIUS przy użyciu tego hasła.

Pozostałe opcje można domyślnie pozostawić:

W naszym przypadku stworzyliśmy łącznie 4 punkty dostępowe WiFi, wszystkie kontrolowane przez kontroler Nuclias Connect.

Po rejestracji utworzymy sekcję „Interfejsy”, tutaj usłyszysz.

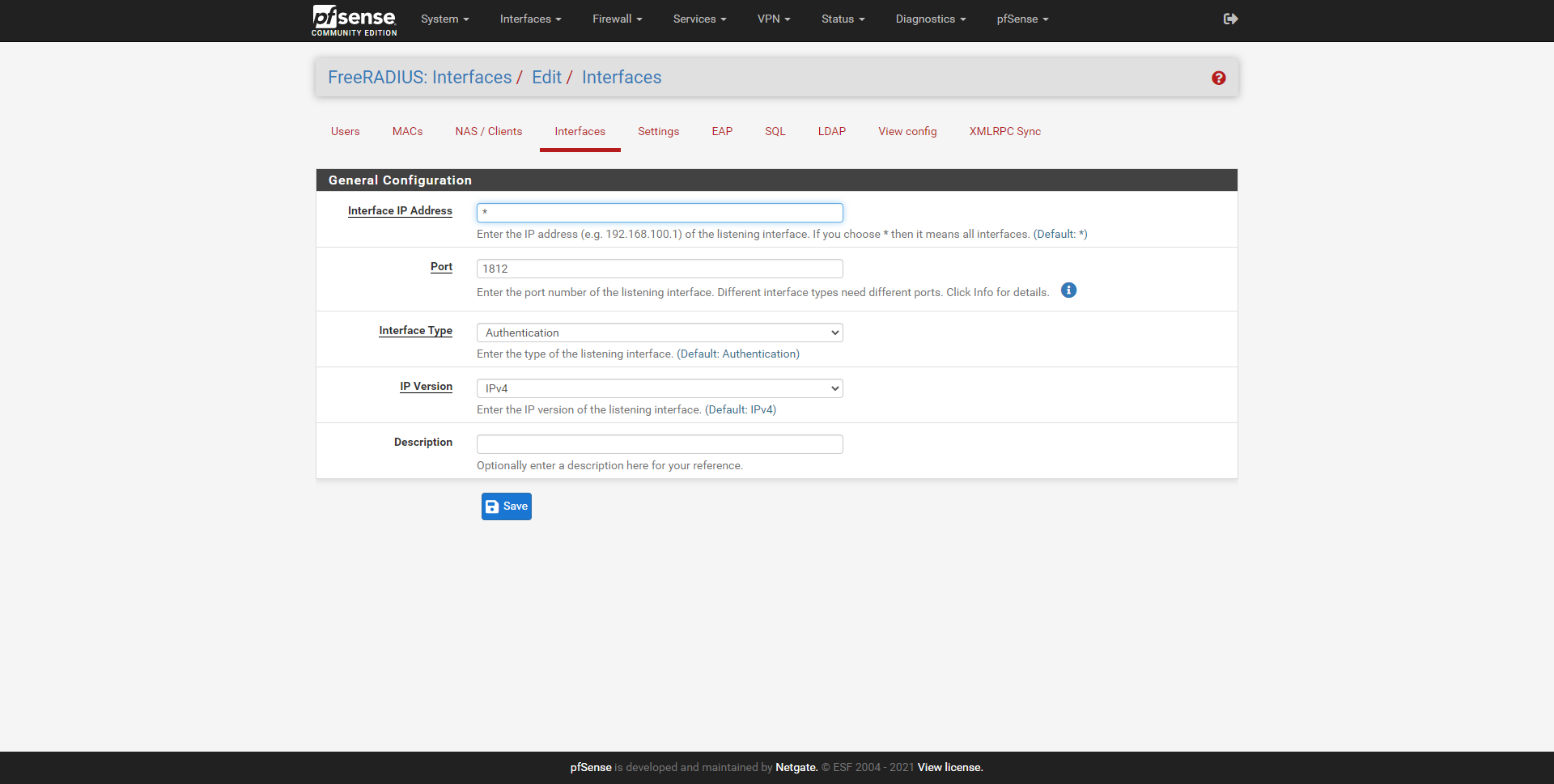

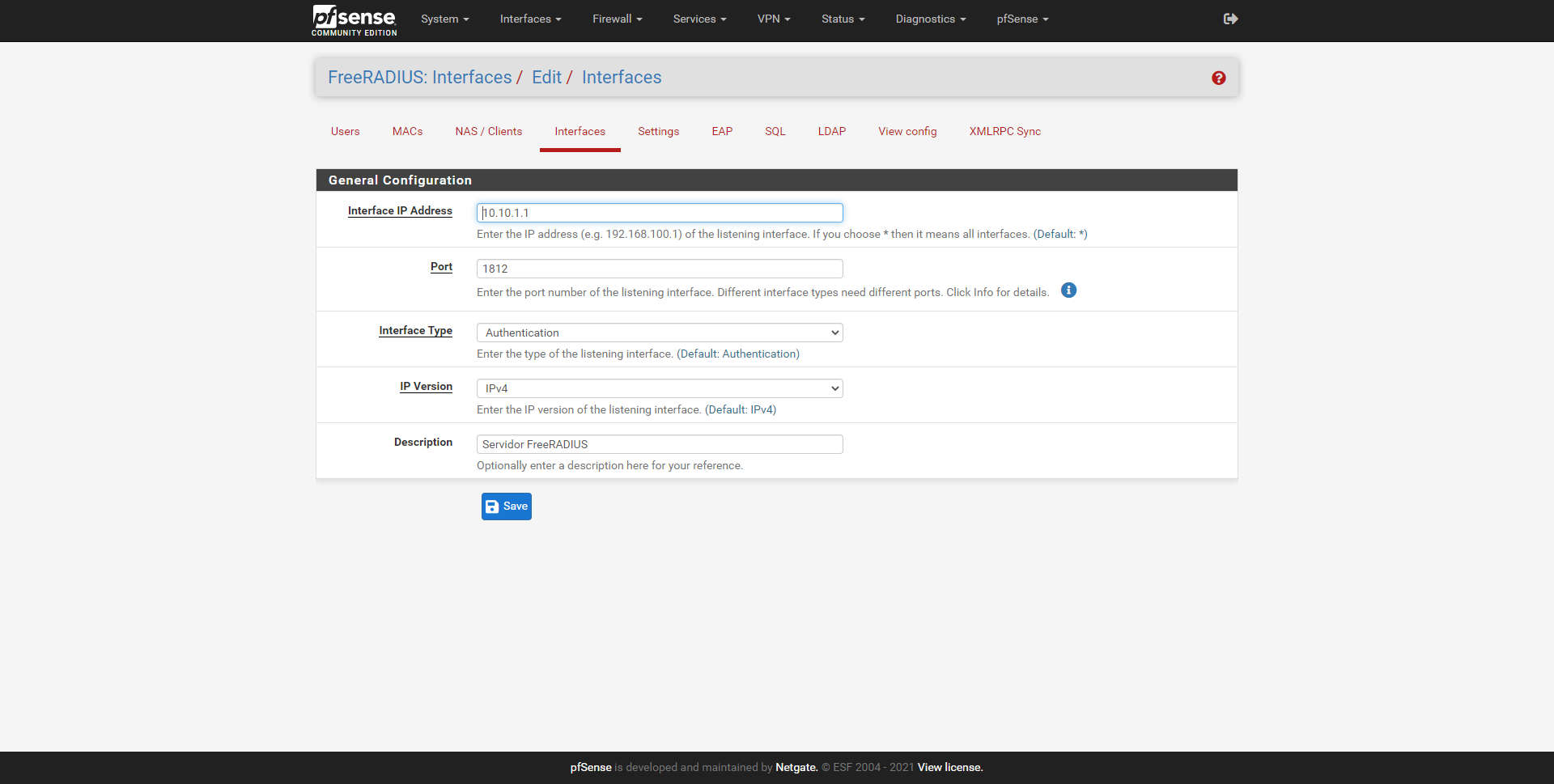

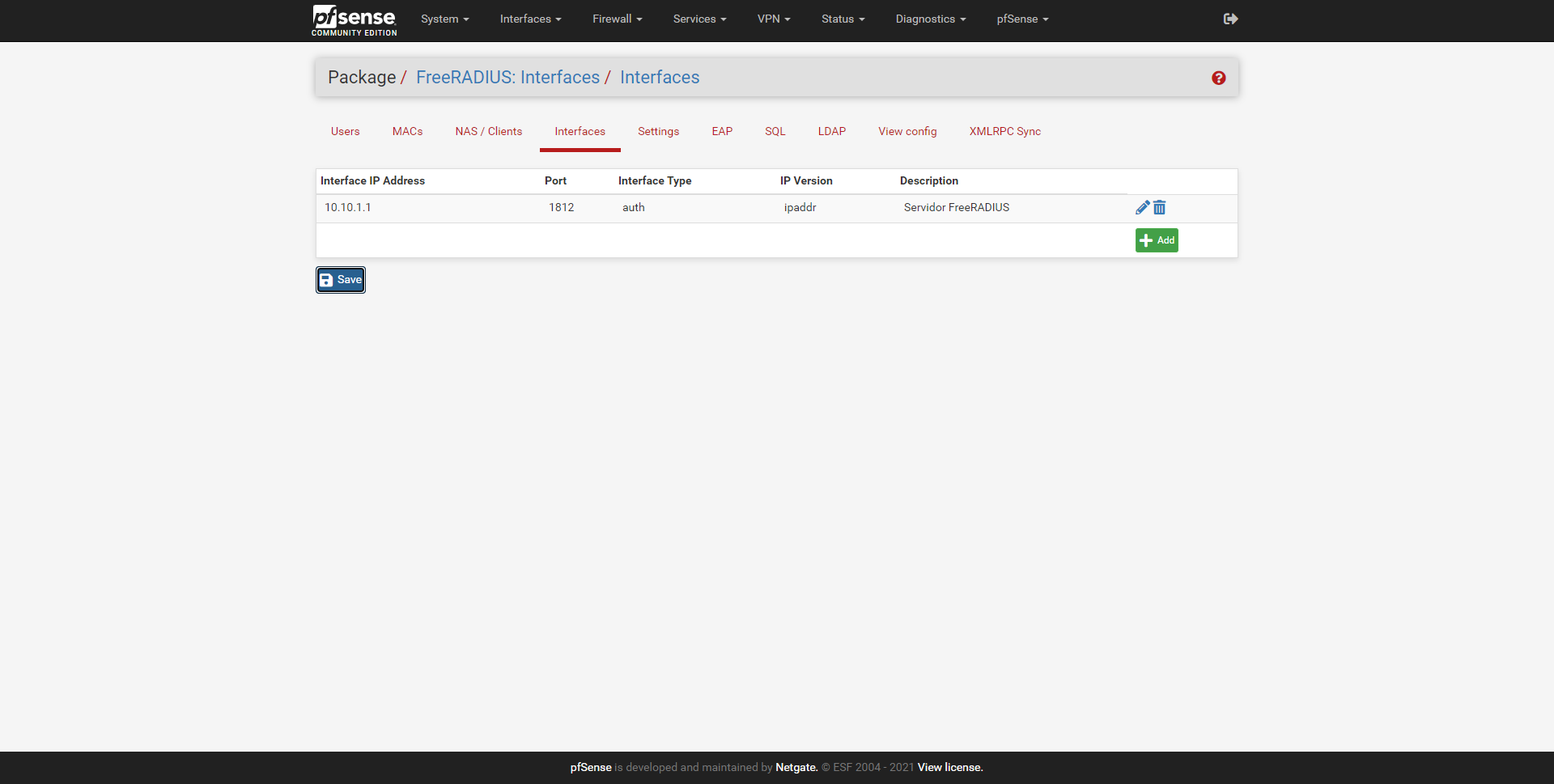

Ustaw „Interfejsy”, których będziesz słuchać

W sekcji Interfejsy możemy skonfigurować nasłuchujący adres IP serwera, jeśli wpiszemy * oznacza to, że będzie słyszany na wszystkich interfejsach. Należy również wskazać port nasłuchiwania, typ interfejsu (uwierzytelnianie, autoryzacja itp.), wersję IPv4 oraz krótki opis.

W naszym przypadku interesuje nas tylko nasłuchiwanie adresu IP sieci zarządzającej, w innych interfejsach nie interesuje nas nasłuchiwanie serwera RADIUS.

Możesz ręcznie dodać wiele interfejsów, a nie tylko jeden. W menu głównym „Interfejsy” możemy zobaczyć podsumowanie konfiguracji.

Po zdefiniowaniu przystępujemy do konfigurowania użytkowników do uwierzytelniania.

Rejestracja różnych użytkowników w celu uwierzytelnienia

Aby zarejestrować różnych użytkowników, przejdź do sekcji „Użytkownicy”. W tym menu będziemy mieli wiele opcji konfiguracyjnych, ale jeśli chcemy wykonać uwierzytelnianie WiFi tylko z WPA2 / WPA3-Enterprise, musimy je uzupełnić: