Zacznijmy od wyliczenia niektórych złych praktyk w korzystaniu z routera w naszych domach. Jeden z nich nie dba o aktualizacje oprogramowania. Musimy pamiętać, że aktualizacje w prawie wszystkich przypadkach są publikowane w celu zastosowania wielu poprawek bezpieczeństwa lub usunięcia pewnych funkcji, które mogłyby zagrozić bezpieczeństwu urządzenia. Ta akcja, której wiele osób nie wykonuje, jest wykorzystywana przez cyberprzestępców do wspierania zarządzania urządzeniami i przeprowadzania wielu ataków.

Z drugiej strony istnieje dostęp administratora do routera. Pamiętaj, że sam router i pudełko zawierają dane, do których administrator ma dostęp. Informacje, do których administrator ma dostęp, to adres IP, nazwa użytkownika i hasło. Pod względem nazwy użytkownika i hasła są to domyślne dane na wszystkich routerach i chociaż mogą się różnić (administrator / administrator, root / 1234 itp.), są prawie zawsze takie same na wszystkich komputerach, warunki marki i model mogą się od nich różnić dane domyślne, ale niezbyt wiele odmian. Jeśli nie zmienimy hasła, prawdopodobnie ktoś włamie się do twojego routera, uzyska dostęp do administratora i przejmie kontrolę nad twoją siecią.

Dlaczego powinieneś używać RouterSploit?

Oczywiste jest, że niektóre powszechne złe praktyki obejmują odpuszczenie zielonego światła, aby nasze sieci były dostępne dla wszystkich. Jednym ze sposobów zrozumienia tego jest możliwość korzystania z rozwiązań takich jak RouterSploit, aby dowiedzieć się o wielu możliwościach, jakie cyberprzestępca ma z tymi routerami Wi-Fi. Jednak poznanie słabości routera nie musi być takie trudne. To rozwiązanie składa się z bardzo stabilnego i kompletnego frameworka, który pozwoli Ci wykorzystać wszystkie luki w routerze. Jeśli naruszysz integralność routera, uzyskasz pełny dostęp do odpowiedniej sieci bezprzewodowej.

To ostatnie oznacza, że możesz wprowadzać dowolne zmiany, tak jakbyś był rzeczywiście podłączony do tej sieci. Aby uzyskać trochę więcej kontekstu, Ty, jako uprawniony administrator sieci bezprzewodowej, możesz ograniczyć ruch do tej sieci za pomocą adresów MAC. Ale jak? Z listy podłączonych urządzeń możesz znaleźć adres MAC każdego z nich. Dlatego możesz ograniczyć ruch z tych adresów. A ta akcja zajmuje kilka sekund. „Najlepszą częścią” jest to, że jest to jedna z wielu rzeczy, które możesz zrobić, gdy masz kontrolę nad działaniem sieci bezprzewodowej.

Wszystko, czego potrzebujesz, aby zainstalować go w systemie Linux

RouterSploit to framework napisany w Pythonie, który pozwoli nam zautomatyzować większość ataków na router. Jeśli znasz Metasploit, to narzędzie jest dość podobne. Aby go zainstalować, musisz najpierw zainstalować Pythona i jego zależności, aby RouterSploit działał poprawnie. Aby to zrobić, musimy wykonać kilka poleceń. To, co zobaczymy poniżej, jest dla tych, którzy używają Ubuntu 18,04 itp. 17.10 ten Jeśli jednak korzystasz z innych platform, przejdź do repozytorium Github mieć wszystkie informacje. Teraz, jeśli masz Ubuntu w poprzednich wersjach, możesz również wypróbować te polecenia.

sudo add-apt-repository universe

sudo apt-get install git python3-pip

git clone https://www.github.com/threat9/routersploit

cd routersploit

python3 -m pip install setuptools

python3 -m pip install -r requirements.txt

python3 rsf.py

Warto zapamiętać to słowo sudo na początku niektórych poleceń pozwala nam wykonywać pewne czynności, na które pozwala polecenie, ponieważ daje nam dostęp „root”. Z drugiej strony bardzo ważne jest wykonywanie poleceń w kolejności ich pojawiania się i indywidualnie. Oznacza to, że każda linia poleceń musi być wykonywana osobno i musimy uważać na komunikaty, które mogą pojawić się na ekranie. Zwykle, jeśli wystąpi błąd, szczegółowo informuje o tym, że jest to błąd, dzięki czemu można go jakoś naprawić. Po wykonaniu ostatniego polecenia będziesz miał taki widok:

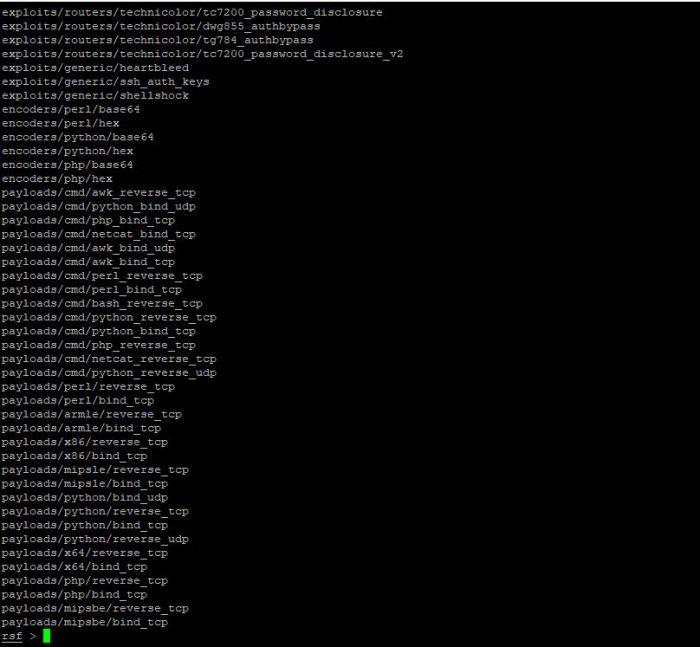

Jeśli chcemy zobaczyć wszystkie dostępne opcje, musimy napisać następującą komendę:

show all

Następnie bardzo długa lista wszystkie funkcje Routersploita i każda z nich z kolei pozwala na podjęcie wszelkich działań mających na celu włamanie do routerów. Platforma umożliwia również korzystanie z innych urządzeń, które można podłączyć do sieci, takich jak kamery bezpieczeństwa. Poświęć tylko kilka minut, a przekonasz się, że prawie żaden dostawca (szczególnie duże nazwiska) nie jest podatny na ataki.

Jeśli chcemy poznać podatności konkretnego routera, musimy wybrać następującą kolejność:

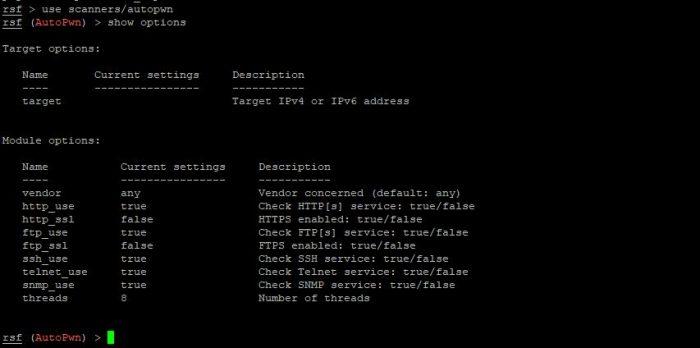

use scanners/autopwn

Następnie uruchom następujące polecenie:

show options

To, co zobaczysz poniżej, to podgląd tego, co automatyczna kontrola Damy Ci znać ten

Pierwsza część (Opcje celu) wyjaśnia, jak dostać się do routera, który chcesz złamać. W tym przypadku odbywa się to poprzez adres IP, IPv4 lub IPv6. Stąd (Opcje modułu) informuje o wszystkich zmianach, które może wprowadzić i jakie informacje może zidentyfikować.

Na przykład możemy dowiedzieć się między innymi, czy producent (marka urządzenia) ma aktywną usługę HTTP, czy ma aktywny protokół SSH, czy ma włączoną obsługę SNMP. Wszystko to jest niezwykle przydatne, jeśli chcesz w jakiś sposób zagrozić routerowi lub urządzeniu sieciowemu. Ta sama struktura, jak w przypadku hakowania urządzenia i czego możemy się o nim dowiedzieć, dotyczy każdej funkcji RouterSploit.

Jak już zauważyłeś, niezwykle łatwo jest znaleźć tryb wielu urządzeń za pomocą jednego narzędzia. Ponadto nie potrzebujesz do tego specjalistycznego komputera ani serwera, pamiętaj, że w szczególności dystrybucje Linuksa można łatwo zwirtualizować. Dlatego cyberprzestępca ma więcej możliwości przejęcia kontroli nad urządzeniami, takimi jak routery Wi-Fi.

Jednak w zależności od kraju, jeśli spróbujesz wykorzystać luki w zabezpieczeniach i przejąć kontrolę nad urządzeniem, którym początkowo nie zarządzałeś, możesz napotkać bardzo poważne problemy prawne. Dziś mamy wiele opcji na urządzenia sieciowe, które możemy kupić, abyśmy mogli założyć mały warsztat w naszych domach.