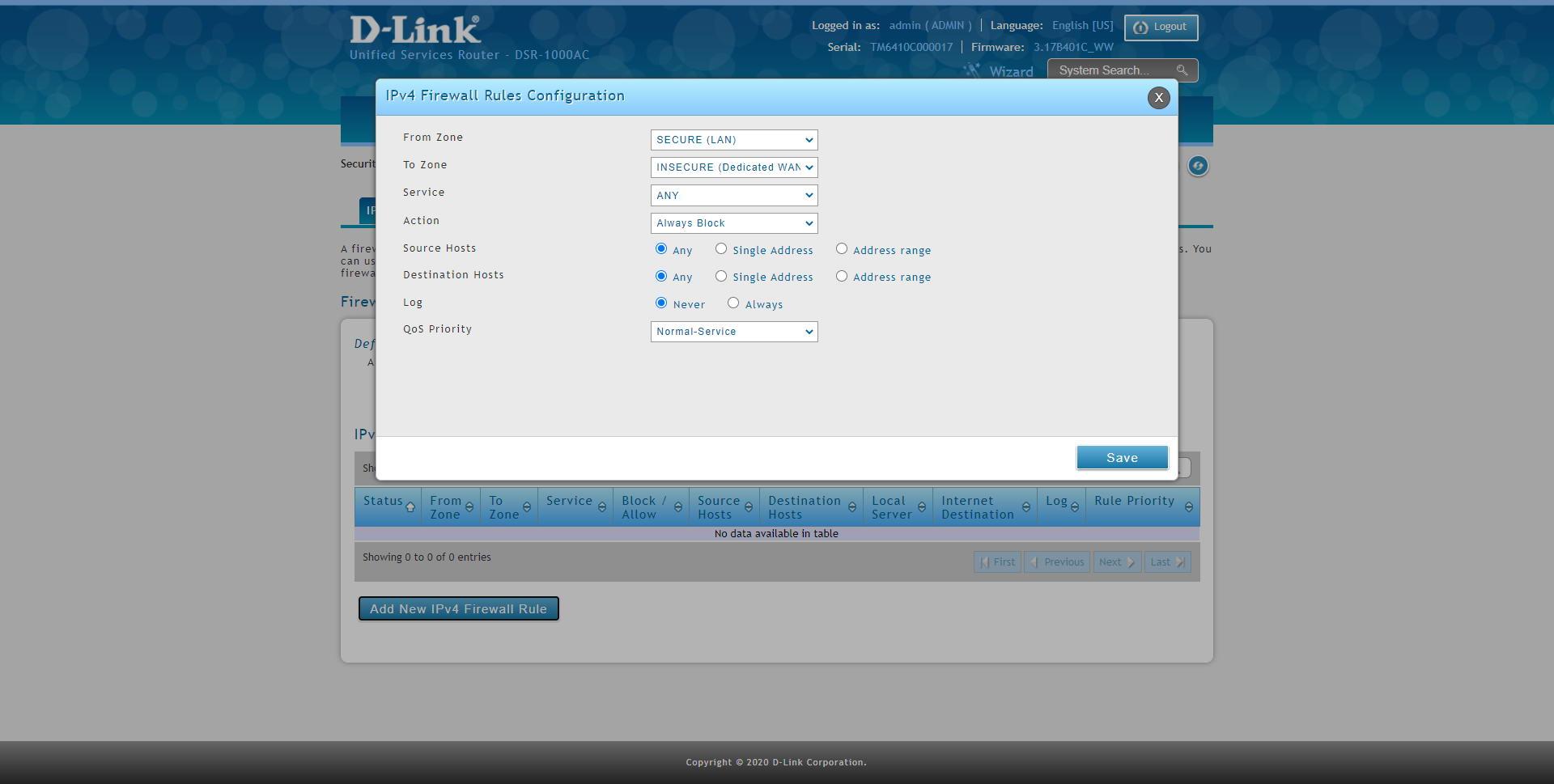

Po cichu odrzuca ruch (domyślnie)

Firewalle dopuszczają dwa rodzaje polityk w zakresie akceptacji lub odmowy ruchu, zdefiniowanie restrykcyjnej polityki z przychodzącym i wychodzącym ruchem sieciowym jest absolutnie niezbędne dla odpowiedniej ochrony komputerów oraz sieci. Firewalle można dostosować na dwa sposoby:

- Polityka dozwolona : Cały ruch jest dozwolony z dowolnego adresu IP i interfejsu, blokowane będzie tylko to, co jest wyraźnie zablokowane w zaporze.

- Restrykcyjna polityka : Żaden ruch nie jest dozwolony z adresu IP lub interfejsu, dozwolony jest tylko ruch, który jest wyraźnie dozwolony na zaporze.

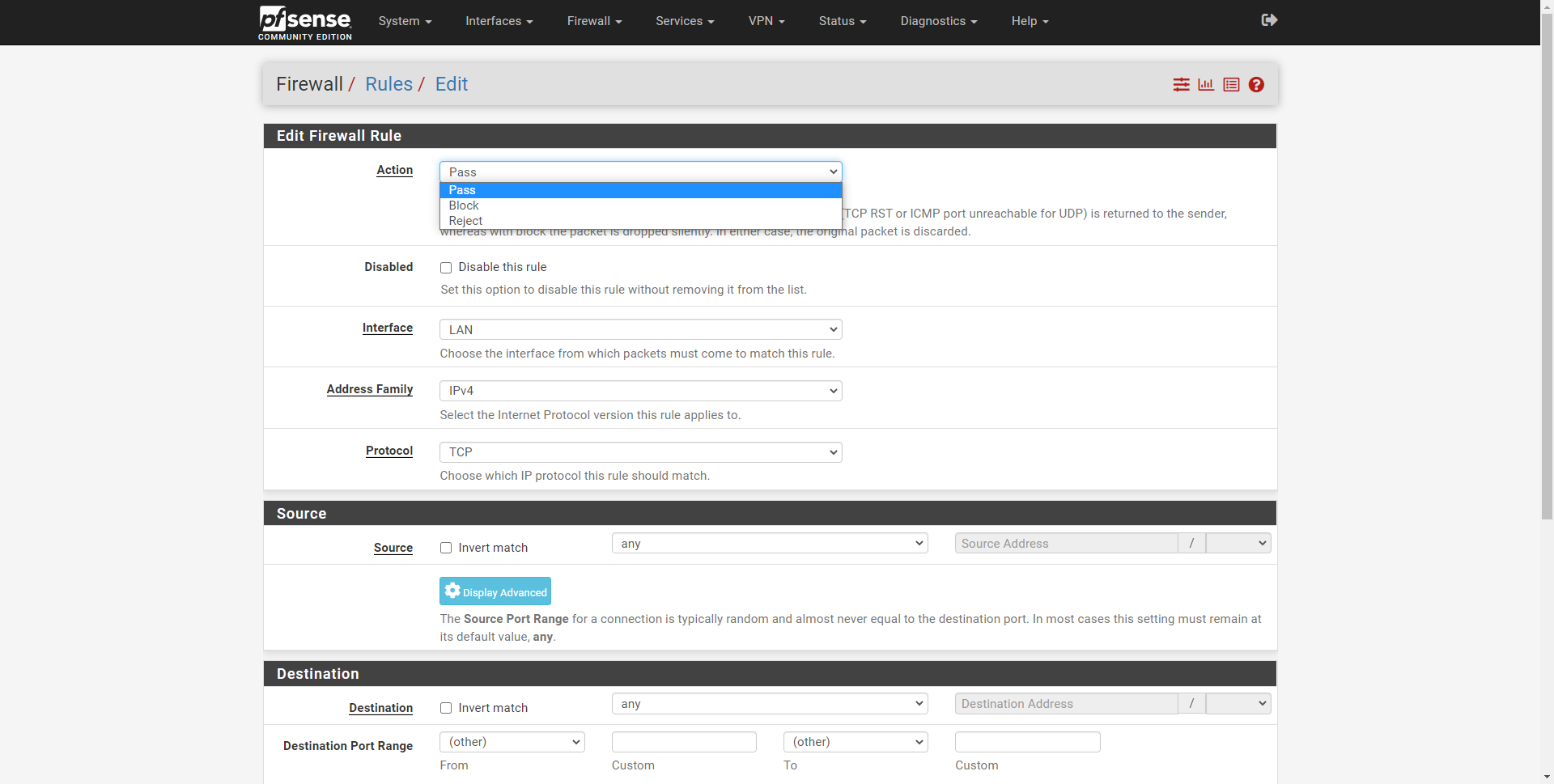

Dla bezpieczeństwa musimy zawsze określać politykę zapory jako „restrykcyjną” w rzeczywistości wiele domyślnych programów zapory jest już skonfigurowanych z tą profesjonalną regułą routera i zapory, co oznacza, że mamy na końcu niewypowiedzianą regułę, która mówi „upuść wszystko” Podobnie jak w przypadku routerów Cisco lub systemów operacyjnych opartych na zaporze, takich jak pfSense . Dlatego jeśli nie mamy reguły „zezwalaj na coś”, cały ruch jest domyślnie automatycznie odrzucany, aby zapewnić jak najlepsze bezpieczeństwo.

Administratorzy systemu i sieci muszą zawsze konfigurować zaporę tak, aby przepuszczała tylko minimalny ruch wymagany do prawidłowego działania systemu i wykluczać wszelki inny ruch, który nie jest konieczny. W ten sposób zdecydowana większość reguł, które mamy na zaporze, będzie „dozwolona”, a nie „odrzucona”, ponieważ milcząca odmowa pojawi się na dole listy.

Zoptymalizuj utworzone reguły i uporządkuj je

Innym bardzo ważnym aspektem jest to, że wszystkie zapory ogniowe oceniają różne reguły sekwencyjnie, od góry do dołu, więc musimy przestrzegać kilku zaleceń, aby reguły działały poprawnie:

- Zapamiętaj najbardziej szczegółowe zasady , dla ogólnych zasad. Załóżmy na przykład, że chcemy zezwolić na określony adres IP, ale zablokować inne komputery w tej samej sieci. Musisz najpierw wpisać „Autoryzacja adresu IP”, a następnie „Blok podsieci”. Jeśli najpierw ustawimy najbardziej ogólną regułę (podsieć blokowa), nigdy nie będzie przestrzegana najsurowsza reguła (dozwolony adres IP).

- Ogólne zasady powinny być wymienione poniżej bardziej szczegółowo ten

Innym zaleceniem podczas konfigurowania zapory jest zestaw reguł , reguły, które muszą być najbardziej „zweryfikowane”, powinny być jak najwyżej, a najmniej „zweryfikowane” na dole zoptymalizować działanie strażnika – Ogień ponieważ system operacyjny musi kontrolować wszystko od góry do dołu.

- Ustal zasady, które będą częściej przestrzegane.

- Poniżej mniej zasad do naśladowania.

W zależności od systemu operacyjnego i zapory możemy mieć różne reguły zapory w różnych interfejsach. Na przykład w profesjonalnym systemie operacyjnym pfSense interfejs sieciowy WAN ma cichą blokadę, jednak wszystko poza siecią LAN jest domyślnie dozwolone. Możemy również zrobić to samo na systemach opartych na Linuksie, takich jak Debian poprzez iptables lub nftables, ustawiając domyślną politykę w różnych tabelach i łańcuchach.

Najkrótsza możliwa lista reguł

Podczas konfigurowania zapory zdecydowanie zaleca się, aby lista aktywowanych przez nas reguł była jak najkrótsza, abyśmy mogli prawidłowo nimi zarządzać i utrzymywać. Jeśli mamy w sumie 10 reguł, które moglibyśmy „podsumować” jedną regułą, używając „aliasów” lub zestawów adresów IP i portów, znacznie lepiej. Zawsze dobrze jest mieć minimalną liczbę reguł z kilku powodów:

- Błędy można szybciej wykryć.

- Zarządzanie regułami będzie łatwiejsze dzięki kilku regułom.

- Wydajność zapory, system nie będzie musiał kontrolować 100 reguł, ale tylko 5, więc wydajność wzrośnie, a zużycie procesora zmniejszy się.

Sprawdź, czy zasady nadal obowiązują w sieci

Zdecydowanie zaleca się częste przeglądanie reguł zapory sieciowej, aby sprawdzić, czy warunki akceptowania lub odrzucania ruchu, który chcesz otrzymywać, są nadal spełnione. Jeśli jesteśmy w statycznym środowisku, w którym nie zaszły żadne zmiany, to nie będzie konieczne regularne utrzymywanie tych zasad, ale w zmieniających się sieciach będziemy musieli sobie z nimi radzić.

Jeśli zamierzamy wyeliminować serwer lub komputer w określonej sieci i znajduje się on w filtrowanym firewallu, musimy sprawdzić, czy nadal chcemy omijać lub blokować ten ruch, czyli aktualizować firewall zgodnie z siecią.

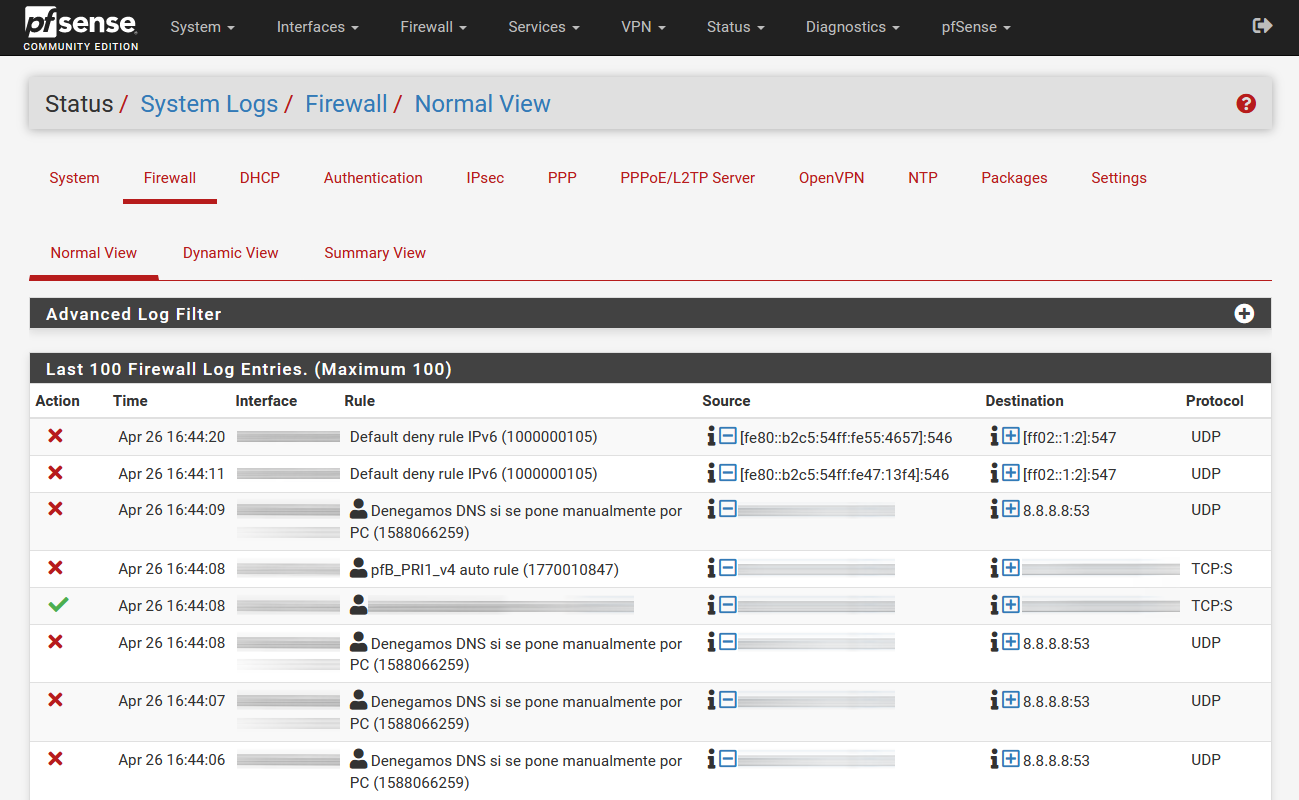

Zapisz wszystkie reguły w polu „opis”

We wszystkich regułach, które będziemy tworzyć w zaporze, absolutnie konieczne jest napisanie w polu opisu, co robi ta reguła. Tworząc firewall, wiemy dokładnie, na co chcemy dopuścić lub odmówić, ale po 2 lub 3 miesiącach, a nawet jeśli zarządza nim ktoś inny, na ogół zapomnieliśmy lub nie jesteśmy pewni, co to jest. pozwalasz lub odmawiasz i musisz „pociągnąć” wątek, aby „odgadnąć”, co robi ta reguła.

Przeglądając konfigurację zapory w przyszłości, docenimy fakt, że wprowadziliśmy te opisy lub dokumentację konfiguracyjną zapory, dlaczego są one potrzebne i dlaczego stworzyliśmy je w ten sposób. Oczywiście absolutnie konieczne jest aktualizowanie tego dokumentu konfiguracyjnego zapory i okresowe sprawdzanie konfiguracji. Za każdym razem, gdy idziemy aktualizować dokumentację, musimy wprowadzić odpowiednie zmiany.

Nagraj ruch, którego tylko potrzebujemy

Wszystkie zapory, w zależności od konkretnej reguły, pozwolą nam rejestrować dozwolony lub negatywny ruch sieciowy na zaporze (źródłowy i docelowy adres IP, źródłowy i docelowy port oraz czas), w ten sposób możemy zobaczyć próby dostępu, dozwolony lub zabroniony ruch i więcej. Na początku możesz pomyśleć, że rejestrowanie całego ruchu sieciowego jest dobrym pomysłem, ale tak nie jest. Zaleca się, aby rejestrować tylko ruch, który naprawdę nas interesuje debugowaniem, lub sprawdzać, czy jesteśmy atakowani.

Jeśli będziemy mieli duży ruch, będziemy mieli w tych nagraniach sporo „szumu”, czyli nagrań, które nie będą nam dobrze służyły i będziemy musieli zacząć filtrować ogromne ilości logów, aby to uzyskać. Na przykład komputery z systemem Windows lub Mac stale wysyłają i odbierają informacje przez Internet, obsługując wiele domen setki lub więcej razy, więc upewnij się, że naprawdę chcesz zapisać ten ruch w przeglądarce internetowej. Ponadto, jeśli używasz w swojej sieci dynamicznych protokołów routingu, takich jak RIP lub OSPF, a między nimi znajduje się zapora sieciowa, będziesz stale otrzymywać ruch z tych protokołów, podobnie jak w przypadku nadmiaru routerów HSRP lub VRRP.

Przyjrzyj się uważnie dziennikom niektórych ruchów

Jeśli rejestrujesz ruch w sieci WAN, pamiętaj, że będziemy mieć pełny dziennik wszystkich połączeń internetowych, z których najczęstszym jest rejestrowanie pakietów kierowanych do naszego serwera VPN lub SSH w celu wykrycia podejrzanej aktywności, a nie przeglądania sieci. Zaleca się również częste monitorowanie tego, co pojawia się w rejestrze, jak często pojawia się ten rejestr? Czy muszę wychodzić co 30 minut czy co 60 minut?

Wreszcie, innym aspektem do rozważenia jest to, że musimy nie tylko rejestrować ruch, który zatrzymujemy, aby zobaczyć, kto nas atakuje, ale także autoryzowany ruch. Czy to naprawdę umożliwiło ruch, czy powinniśmy go blokować?

Mamy nadzieję, że dzięki tym ogólnym zaleceniom będziesz w stanie prawidłowo skonfigurować zaporę ogniową, niezależnie od tego, czy jest to router, zapora sieciowa, taka jak pfSense, czy nawet system operacyjny, taki jak Windows lub Linux, a także wszystkie zapory ogniowe. To samo.