Być może widziałeś, jak YouTuber odkrył tajemnicze „kupione” pudełka w Dark Web i możesz tak pomyśleć Głęboka tkanka jest tak przerażające. Musisz jednak pamiętać, że są to dwa różne terminy, gdy znajdziemy jedno link kończący się na .onion, to jest Dark Web i może być „prawdopodobnie” obciążony negatywną treścią.

Z kolei Deep Web to tylko górna warstwa tej ogromnej rządowej próżni. Jest to w szczególności jedna z największych giełd kryptowalut i zdecydowanie jest jednym z miejsc, w których można kupić bitcoina w świetnej cenie lub odwrotnie i wymienić go na USD. bezpieczniejsze portfele w całym Internecie.

Ale jeśli jesteś świadomy niebezpieczeństw i nadal potrzebujesz usługi, ta sekcja jest dla Ciebie. Tutaj dowiesz się, jak bezpiecznie poruszać się po obu stronach bez uszkadzania komputera.

Lista 10 najlepszych przeglądarek zapewniających bezpieczny dostęp do głębokiej i ciemnej sieci … lub prawie

Aby skorzystać z usług oferowanych przez Głęboka tkanka my ciemna tkanka a żeby nie zostać odkrytym na miejscu lub twoja tożsamość nie zostanie ujawniona, jedną z pierwszych rzeczy, których potrzebujesz, jest posiadanie przeglądarki, która pozwala ci się dobrze ukryć. Oczywiście ten krok następuje po uzyskaniu wysokiej jakości VPN, tak jest ponieważ pierwsza przeglądarka, którą dla Ciebie przygotowaliśmy to:

Przeglądarka Tor

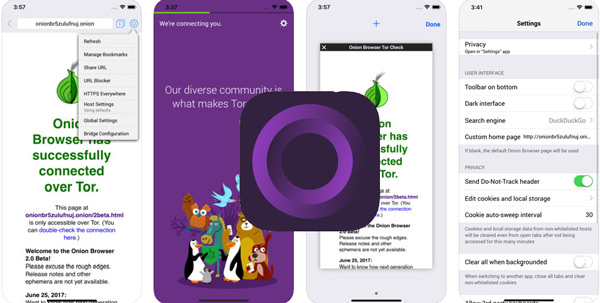

O wejdź do projektu Tor Deep Web Browser, to uważany za lidera. Jest to przeglądarka, która działa z kodem Mozilla Firefox, ale z pewnymi modyfikacjami, które pozwalają przeglądać bez pozostawiania śladu, usuwając pliki cookie i historię przeglądania.

W rezultacie firmy, które wykorzystują dane osobowe do gromadzenia danych lub jedynie do celów śledzenia, nie będą miały dostępu do tych informacji. Inną kwestią, na którą należy zwrócić uwagę, jest to Przeglądarka Tor ma własną usługę serwera proxy z drobnymi poprawkami do Szyfrowanie HTTPS , co pozwala na szyfrowanie do 3 razy, unikając w ten sposób wszelkiego rodzaju monitorowania.

Zdecydowanie zaleca się również przeglądanie ciemnej sieci w celu bezpiecznego dostępu do swoich informacji. Ale bądź ostrożny nie zaleca się jego stosowania do bieżącej nawigacji, ponieważ Tor dodany do VPN między innymi środkami bezpieczeństwa sprawi, że przeglądanie będzie całkowicie spowolnione, co przyczynia się do wydłużenia czasu korzystania z Internetu, co może pozostawić ślad. Naszym zdaniem powinien być stosowany tylko w konkretnych i naprawdę koniecznych przypadkach.

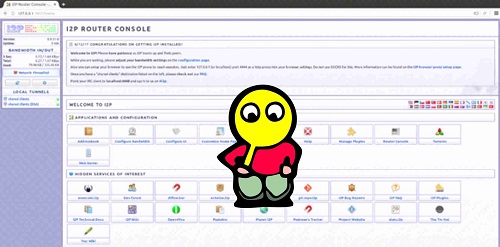

Niewidzialny projekt internetowy

Ze wszystkimi szyfrowanymi połączeniami i własną rozległą siecią, Niewidzialny projekt internetowy przez wielu uważana jest za najlepszą przeglądarkę do głębokiego dostępu do sieci. Ma bardzo skuteczne protokoły zapobiegające inwigilacji IP, co doskonale nadaje się do ochrony Twojej tożsamości podczas przeglądania tych środowisk. Ponadto on ma doskonałą zdecentralizowaną pamięć do pobierania bez pozostawiania śladów adresu IP.

Jest zdecydowanie bardziej zaawansowany pod pewnymi względami niż pierwszy na tej liście, dlatego jego instalacja i użytkowanie skierowane są do bardziej doświadczonych użytkowników w okolicy. różne zaletą jest to, że ma własną sieć, co oczywiście oznacza, że wszystkie połączenia są szyfrowane.

Osiąga się to poprzez ominięcie niektórych węzłów sieci, które wchodzą i wychodzą przez pewien rodzaj tunelu. Ten system bardzo różni się od Przeglądarka Tor ponieważ połączenia są szybsze i bardziej prywatne niż wcześniej dzięki mniejszej liczbie użytkowników.

Whonix

Aby odkryć sieć głęboko , Whonix uważany za nieco ograniczony i nudny ponieważ nie jest to przeglądarka jako taka. Ale jeśli chodzi o bezpieczną żeglugę, to świetnie i powiemy Ci dlaczego. Whonix to mini system operacyjny GNU / Linux o otwartym kodzie źródłowym i jest oparty na tym samym kodzie źródłowym, co przeglądarka Tor.

To znaczy kiedy umysł przeglądajmy internet z Whonix, po prostu użyjemy systemu operacyjnego równoległego do głównego systemu i będziemy przeglądać Tora tak, jak jesteśmy do tego przyzwyczajeni ten Ponieważ jest to kolejny system, który oczywiście został opracowany z myślą o nawigacji o wysokim poziomie bezpieczeństwa, żadne złośliwe oprogramowanie, niezależnie od jego mocy, nie będzie mogło uzyskać dostępu poza tym systemem lub naszym adresem IP, Dlatego będziemy poruszać się z absolutnym bezpieczeństwem, że nasze dane są chronione.

Podsekcja systemu operacyjnego

Mamy do czynienia z innym systemem, który jest dystrybuowany przez GNU/Linux. Tym razem jest to bardzo kompletny system operacyjny ze złożonym systemem ochrony warstwowej, opiera się głównie na przeglądarce Tor.

Jest w stanie zaakceptować wszelkiego rodzaju ataki złośliwego oprogramowania i charakteryzuje się tym, że wszystkie jego aplikacje są izolowane w piaskownicy, co zasadniczo oddziela wszystkie aplikacje i uniemożliwia ich posiadanie Organizacja Narodów Zjednoczonych dostęp do Internetu nieautoryzowany. W ten sposób żadne uszkodzone pliki nie mogą przenosić infekcji, a wszystkie dane są bezpieczne.

Kolejna ważna cecha Subgraph OS polega na tym, że aby połączyć aplikację z Internetem, musi ona najpierw przejść test zapory sieciowej i musi być również przez nas zaakceptowany ten

Mozilla Firefox

Doskonale zdajemy sobie sprawę, że aby poruszać się w najciemniejszych zakątkach Internetu, najbardziej znaną i najczęściej wspominaną metodą jest zalogowanie się za pomocą przeglądarki Tor i wiemy, że większość przeglądarek o wysokim poziomie bezpieczeństwa pochodzi właśnie z tego. Mimo że Należy zauważyć, że przeglądarka Tor jest bezpośrednią pochodną Mozilla Firefox, dzięki czemu mamy również dostęp do Dark Web.

Ale zanim uzyskasz dostęp w ten sposób, musimy wykonać kilka kroków które aktywują wejście i chronią naszą integralność.

- rodzaj

about:configw głównym pasku nawigacyjnym przeglądarki. - Następnie napisz

network.dns.blockdotonion - Zmień swoje preferencje

trueorazfalsekliknij go prawym przyciskiem myszy, a następnie kliknij edytuj.

„AKTUALIZACJA” Czy musisz bezpiecznie przeglądać Internet i nie wiesz jak? ⭐ ODWIEDŹ TUTAJ ⭐ i odkryj najlepsze ✅ ŁATWE i SZYBKIE ✅ „

Oprócz wykonania tych czynności zaleca się zainstalowanie niektórych Wtyczki do Firefoksa na przykład zwiększenie bezpieczeństwa HTTPS wszędzie i Noscript ten

Należy zauważyć, że jeśli nie wiesz, jak prawidłowo wykonać te procedury lub jeśli nie wiesz, jak poruszać się po Dark Web, nie zalecamy tej metody, ponieważ jest nieco bardziej zaawansowana.

Epicka przeglądarka prywatności

Ta przeglądarka jest na podstawie chrom , zaprojektowany do nawigacji z wysokim poziomem prywatności. Wspaniale jest dowiedzieć się więcej o Internecie, dlaczego ma system warstwy szyfrowania co oznacza, że wszystkie ślady lub odciski palców są usuwane na koniec każdej sesji.

Przeglądanie odbywa się przez prywatny serwer proxy, więc nie mogą znaleźć naszego adresu IP uczestniczyć w naszych badaniach. Przeglądanie proxy jest nieco wolniejsze, ale jest to najbezpieczniejszy tryb Epicka przeglądarka prywatności i dlatego jest wysoce zalecane.

Google Chrome

To jest dla nas jest mniej polecana w tym przypadku, ponieważ generalnie jest to przeglądarka, której używamy do codziennych wyszukiwań, nawet dostęp do naszych e-maili i sieci społecznościowych, które mogą zawierać cenne informacje o cyberprzestępcach. Ale ponieważ jest to opcja, naszym zadaniem będzie wyeksponowanie ryzyka i dostarczenie metody, abyś mógł decydować według swoich kryteriów.

Pierwszą rzeczą, którą musisz zrobić, to również się zalogować zainstaluj rozszerzenie Deep Web z tej sekcji Chrome, opracowane przez Tor2web ten Polecamy również skorzystaj z darmowej lub płatnej sieci VPN dla mniejszego ryzyka. Zaletą korzystania z przeglądarki Chrome jest to, że będziemy mieli wyłączny dostęp do niektórych wyszukiwarek internetowych, które mogą Cię zainteresować.

Projektor cebulowy

Jest to najlepsza przeglądarka do uzyskiwania dostępu do ciemnej sieci z telefonu komórkowego, zarówno z systemem Android, jak i iOS. Jest bardzo łatwy w użyciu i jest przeglądarką, która ma wszystkie wymienione powyżej funkcje. Warto to ukryć, aby uniknąć pozostawiania śladów lub wycieków na naszym adresie IP i chronić swoje dane osobowe.

Oczywiście i tak jak z tym wszystkim Zaleca się włączenie dobrej sieci VPN kim jesteśmy kobiety ten ważny bonus bezpieczeństwa podczas przeglądania Deep Web.

Kolejki

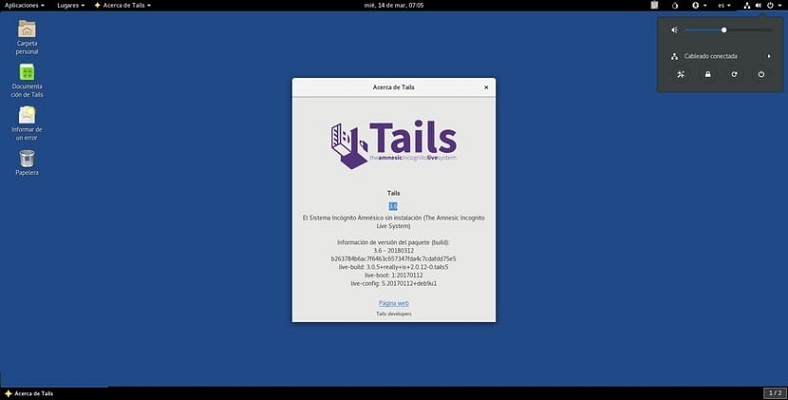

Nie jest to dokładnie przeglądarka, ale system operacyjny, a dokładniej dystrybucja Linuksa. Opracowany z myślą o prywatności użytkownika, i dlatego ma narzędzia uzupełniające przeglądarkę Tor ten

W ciągu prywatny system operacyjny Tails najbardziej imponujące jest jego AppArmor , czyli rodzaj zamknięcia przeglądarki, który chroni ją przed atakami kradzieży danych. Mimo że limit także liczba folderów, które możesz w nim przechowywać , to jest cena za 100% ochrony.

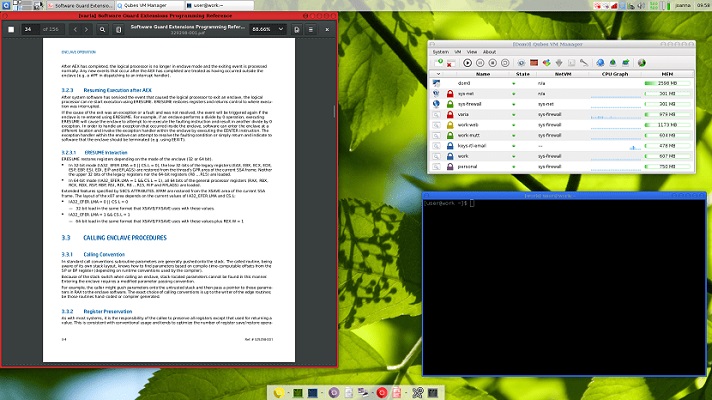

Kostki

To kolejny system operacyjny, który pozwoli Ci podnieś poziom de bezpieczeństwo ze wszystkich przeglądarek komputerowych. Oparty na kodzie Linuksa Opiera się to na izolacji programów w celu stworzenia „więzienia”, w którym informacje są chronione najlepiej, jak to możliwe, unikając wszelkiego rodzaju ataku, który próbuje je ukraść.

Aby to osiągnąć, opiera swoją architekturę na czterech elementach, takich jak domena sieciowa, domena przechowywania i wdrożenie maszyn wirtualnych do wykonania każdej aplikacji w specjalnym środowisku, ten

Jeśli masz jakieś pytania, zostaw je w komentarzach, skontaktujemy się z Tobą tak szybko, jak to możliwe i będziemy bardzo pomocne dla większej liczby członków społeczności. Kocham cię!