Zapamietaj to haszysz jest wynikiem funkcji odpowiedzialnej za konwersję jednej wartości na drugą. Jednym z głównych celów tej funkcji skrótu jest możliwość sprawdzenia, czy plik został zmodyfikowany, czy nie. Hash każdego pliku jest unikalny, hash tworzy rodzaj kodu służącego do identyfikacji danych. Ponadto, jeśli określony plik jest zaszyfrowany, oryginalnego pliku nie można odzyskać, więc dobrą praktyką bezpieczeństwa jest przechowywanie haseł w bazach danych, aby nikt nie mógł odzyskać informacji w postaci zwykłego tekstu. Jednak, aby złamać ten „hasz”, musisz wypróbować tysiące kombinacji i sprawdzić, czy skróty są takie same.

Skrót jest zwykle mniejszy niż oryginalne dane. Dzieje się tak, ponieważ hash po prostu generuje kod o pewnej stałej długości, chociaż istnieją funkcje haszujące, których wynik jest zmienny.

Algorytmy SHA

SHA oznacza Bezpieczny algorytm mieszający ten Opracowany przez NIST, który jest Narodowy Instytut Standardów i Technologii ten Jest to obecnie jeden z najpopularniejszych standardowych algorytmów. Jedną z zalet jest to, że przy najmniejszej zmianie integralności danych skrót zmienia się całkowicie. Na przykład SHA2-256 jest standardem używanym w Stanach Zjednoczonych i jest obecnie uważany za bezpieczny. Nazywa się tak, jak jest, ponieważ wytwarzany przez niego skrót ma długość 256 bitów.

Na hashach można polegać nie tylko SHA2-256 i inne szablony do weryfikacji integralności plików. To, o czym wspomnieliśmy, dotyczy również popularnych protokołów uwierzytelniania i szyfrowania: SSL, TLS, IPSec, SSH i PGP. W systemie Linux i innych systemach operacyjnych, a także w aplikacjach przechowujących hasła w bazie danych, algorytm ten służy do mieszania haseł i zapisywania kłopotów, a nie do usuwania haseł tekstowych. Popularna kryptowaluta Bitcoin wykorzystuje ten algorytm do weryfikacji każdej transakcji dokonanej w jej sieci.

Narzędzia do tworzenia skrótów online

Teraz, gdy mamy jaśniejsze pojęcie o tym, czym jest hash i co robi, teraz możesz wypróbować kilka narzędzi haszujących. Bardzo ważne jest sprawdzenie integralności żądanych danych. Pozwala to łatwo zweryfikować integralność danych, z którymi pracujesz.

- Suma kontrolna pliku : Jest narzędzie internetowe prosty co pozwala na tworzenie kłopotów. Po prostu przeciągnij plik z miejsca, w którym się znajduje na stronie. Możesz też kliknąć pole z napisem „Pobierz plik tutaj” i pobrać plik. Możesz tworzyć kłopoty nie tylko w SHA2-256, ale także z innymi istniejącymi funkcjami skrótu. W szczególności 29 algorytmów fragmentacji do fragmentacji plików i zwykłego tekstu. Ważną zaletą jest to, że nie trzeba się wcześniej rejestrować, wystarczy wejść do sieci i można z niej korzystać.

- Elektroniczny kalkulator fragmentacji plików HTML5 : To jest kolejny Strona internetowa który nie wymaga wcześniejszej rejestracji w celu utworzenia fragmentacji plików. Obsługiwane algorytmy to MD5, SHA-1, SHA-256, SHA-384 i SHA-512. Posiada również algorytm opisany jako najszybsze zastosowanie algorytmów SHA (WebCryptoAPI), który jest używany dla plików poniżej 512 GB.

- Wyłącz kalkulator kontroli tekstu i plików w sieci : Inne zestaw narzędzi można znaleźć w Internecie, aby tworzyć skróty. Jest kompatybilny z mniej pisanie tekstów ASCII my UNICODE a jeśli chodzi o pliki, nie ma limitu formatu, ale limit rozmiaru (5 MB) ten Jedną z jego zalet jest to, że ani dane, ani utworzone skróty nie są przechowywane na serwerze witryny.

Programy do generowania skrótów (bezpłatne)

Istnieją nie tylko rozwiązania online do tego celu, ale także programy wykonywalne, które zazwyczaj są bardzo łatwe w użyciu. Oprócz pobierania i instalowania jest bezpłatny:

- HashMyFiles : Jest program przenośny umożliwienie masowej produkcji haszy. Oznacza to, że możesz wybrać wiele plików jednocześnie, aby utworzyć skróty dla każdego z nich. Obsługuje algorytmy SHA (wszystkie jego warianty) oraz CRC32. Możesz uzyskać dostęp do HashMyFiles w menu kontekstowym, więc za każdym razem, gdy wybierasz pliki, a nawet foldery, możesz polegać na tym programie, aby zaimportować je do niego i utworzyć skróty. Jest kompatybilny z Windows od 2000 roku.

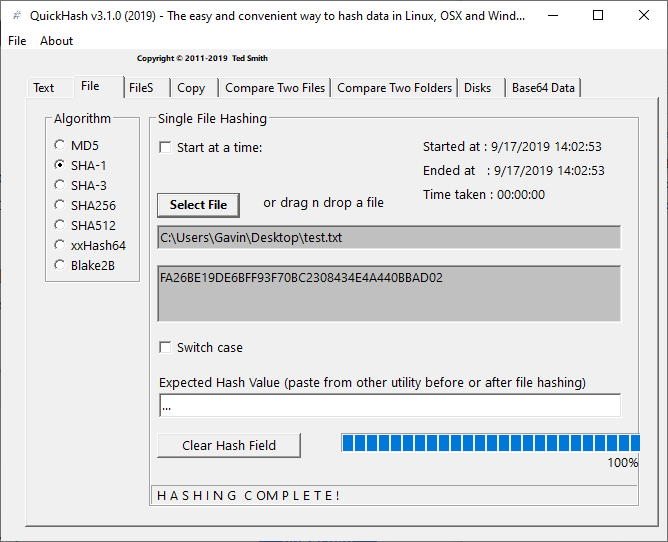

- Szybki hasz : To jest program open source wieloplatformowy (dostępny dla systemów Windows, Mac i Linux) i jest jednym z najbardziej kompletnych rozwiązań. Chociaż obsługuje tylko popularne algorytmy, takie jak MD5 i SHA2-256, ma pewne funkcje, takie jak cały folder skrótu, a także porównywanie dwóch plików, katalogów, a nawet dysku z całej pamięci. Jeśli potrzebujesz podzielić całą zawartość dokumentu linia po linii, ta aplikacja może to zrobić.

- Multihasher : To kolejne narzędzie super kompaktowy i łatwy w użyciu. Specjalizuje się w masowej produkcji hashów, według folderów i podfolderów, a nawet definiowaniu ścieżki do tego, co chcemy stworzyć. Obsługuje wszystkie znane algorytmy.

Porównaj hasze

Dzieje się tak, ponieważ zadanie porównania fragmentacji zwykle pozostawia się użytkownikowi. Korzystając z powyższych narzędzi możemy szybko tworzyć skróty i porównywać je z udostępnionymi. Istnieją jednak rozwiązania, które nieco ułatwiają porównania, aby uniknąć robienia tego gołym okiem. Większość algorytmów fragmentacji pozwala haszysz do zmiany ukończenie z najmniejszą zmianą danych ten Oznacza to, że możesz zobaczyć różnicę między jednym kodem a drugim bez dokonywania zbyt wielu modyfikacji.

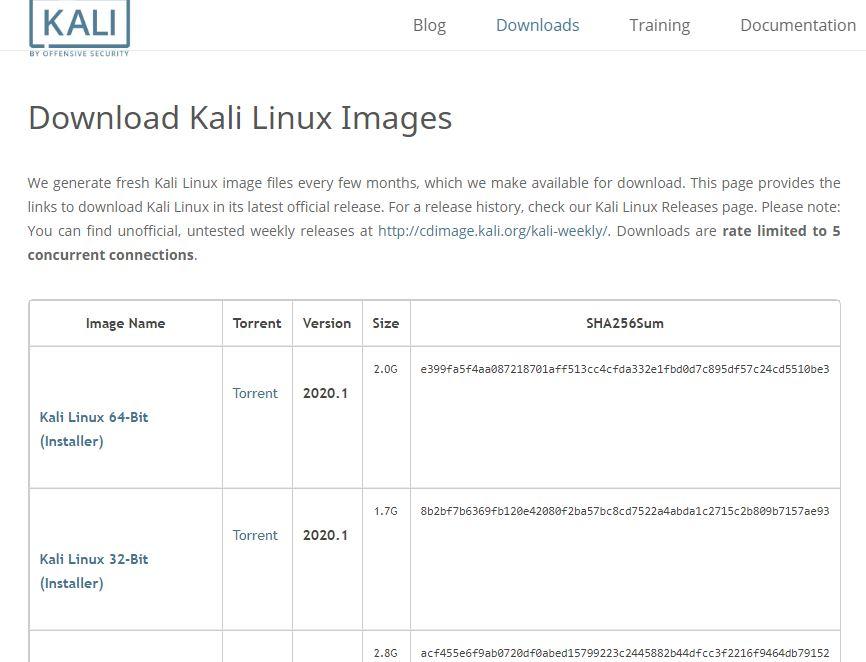

Poniżej zrzut ekranu z oficjalnej strony internetowej Kali Linux ten Jeśli spojrzysz na sekcję download, wszystkie dostępne wersje do pobrania mają skrót SHA2-256. Tak więc po pobraniu Kali (lub pliku, który został już pofragmentowany), możemy przejść do jednego z sugerowanych przez nas narzędzi i odtworzyć hash. Powinno być tak samo, jeśli nie było żadnych zmian w pliku.

Ważną kwestią, o której należy pamiętać, jest to, że po utworzeniu skrótu to nie można odwrócić ten W rzeczywistości dwie wiadomości (zawsze w polu danych) mogą mieć tę samą wartość skrótu. Jednak przy dostępnych obecnie algorytmach szanse są mniejsze i jeśli tak się stanie, ten algorytm, taki jak MD5 lub SHA-1, nie jest już bezpieczny, ponieważ wykryto konflikty.

Inną kwestią jest to, że funkcje skrótu, takie jak SHA2-256, nie są najlepsze do przechowywania haseł w bazie danych, ponieważ można je tworzyć szybko, a zatem w krótkim czasie. ten Istnieją jednak algorytmy haszujące specjalnie zaprojektowane do przechowywania haseł, takie jak między innymi bcrypt lub Argon2.