Co to znaczy, że drzwi są „otwarte”?

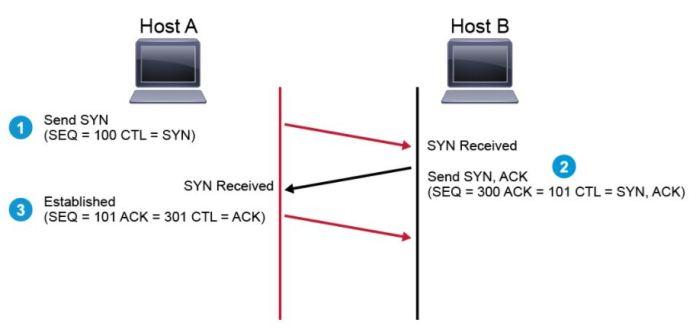

Komunikacja na poziomie transportu, głównie z wykorzystaniem protokołów TCP i UDP, wykorzystuje tzw. „wyjście internetowe”. To gniazdo to mechanizm, dzięki któremu dwa procesy (na przykład aplikacje) mogą wymieniać dane przez sieć lokalną lub Internet. Każdy strumień danych korzystający z protokołu TCP lub UDP wymaga co najmniej następujących informacji:

- Źródłowy adres IP

- Port pochodzenia

- Docelowy adres IP

- Port docelowy

W sieci lokalnej porty są stale otwierane i zamykane przez różne procesy w sposób w pełni automatyczny i przejrzysty, aby móc komunikować się z innymi komputerami. Aby dwa procesy mogły się komunikować, konieczne jest, aby jeden proces „zlokalizował” drugi w celu otrzymywania lub świadczenia usług.

Kiedy zdefiniujemy „otwarte drzwi”, może to mieć dwa bardzo różne scenariusze:

- Otwarty port na komputerze lokalnym na przykład na naszym komputerze lub na lokalnym serwerze. W zasadzie wszystkie drzwi powinny być zamknięte, ponieważ zapora ogniowa jest zwykle ograniczona (wszystko jest zablokowane, z wyjątkiem tego, co jest wyraźnie dozwolone).

- Otwarty port w NAT routera ten Normalnie nie mamy żadnych „otwartych” portów na routerze, ale w sekcji „Serwer wirtualny” lub „Przekierowanie portów” nie mamy portów na żadnym komputerze. Domyślnie ta tabela jest pusta na każdym routerze, jednak możemy wprowadzić różne reguły otwierania portów na różnych komputerach.

Kiedy powinniśmy otwierać porty lokalnie?

Jeśli nasz komputer lokalny działa jako serwer „coś”, taki jak serwer FTP, serwer WWW, serwer SSH, serwer VPN, baza danych i duży serwer itp., będziemy musieli mieć otwarte niektóre lub niektóre porty na zaporze do utrzymywania różnych komputerów w sieci lokalnej lub w Internecie mają dostęp do naszych usług, w przeciwnym razie nie będą mogli uzyskać do nich dostępu, ponieważ zapora zablokuje tę komunikację i żadne połączenia nie zostaną nawiązane.

Zwykle w środowisku domowym, jeśli ustawimy system operacyjny Windows 10 lub Linux na „Sieć prywatna” lub „Sieć domowa”, zapora jest wyłączona i wszystkie połączenia przychodzące będą dozwolone. Jeśli jednak nazwiemy ją „siecią publiczną”, zapora aktywuje i blokuje wszystkie połączenia przychodzące, których nigdy wcześniej nie widzieliśmy, więc mamy do czynienia z „ograniczającą” zaporą ogniową.

Kiedy powinniśmy otworzyć porty NAT routera?

Jeśli mamy w sieci lokalnej komputer, który pełni rolę serwera „w czymś”, tak jak w poprzednim przypadku i chcemy, aby te usługi były dostępne w Internecie, musimy wykonać „port forwarding” lub nazwać „Open Ports”. ”. W ten sposób, jeśli ktoś otworzy gniazdko z publicznym adresem IP i odpowiednim portem zewnętrznym, ten strumień danych zostanie automatycznie przesłany do komputera, dla którego „otworzyliśmy porty”.

Żaden domyślny router nie ma reguł przekierowania portów, musimy to zrobić specjalnie. Ponadto bardzo ważnym szczegółem jest to, że jeśli Twój operator ma CG-NAT, nawet jeśli otworzysz port na routerze zewnętrznie, nie będziesz w stanie nic zrobić, aby uzyskać dostęp do wewnętrznych zasobów sieci lokalnej.

Jak zaatakować port?

Nie można tak naprawdę „zaatakować” portu, atakowana jest usługa za tym „portem” nasłuchująca odbieranych połączeń. Na przykład, gdybyśmy otworzyli port 5555 i tutaj skonfigurowano serwer FTP, zaatakowalibyśmy usługę FTP, ale nie port. Port pozostaje „drzwiami” do informacji, w rzeczywistości usługi stojące za tymi portami są atakowane.

Termin „atak na port” jest powszechnie używany w znaczeniu „skanowanie portów” w celu kontrolowania, które porty są otwarte na danym komputerze, aby później zaatakować usługi stojące za tą usługą. Istnieje wiele metod uruchamiania skanowania portów, ale bez wątpienia najlepszy, jaki możemy użyć do uruchomienia skanowania Nmapa, najlepszy program do wykrywania i skanowania portów, również umożliwi NSE jego użycie. dodatek do Nmapa z możliwością przerywania różnych usług i wykorzystywania znanych podatności.

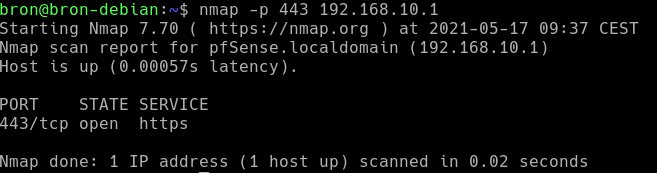

Nmap to bardzo łatwy w użyciu program, po prostu zainstaluj go na dowolnym systemie operacyjnym opartym na Linuksie, aby rozpocząć, możesz go znaleźć w oficjalnych repozytoriach każdej dystrybucji, więc po prostu uruchom następujące polecenie:

sudo apt install nmap

Po zainstalowaniu będziemy musieli wykonać określone polecenie, aby sprawdzić, czy port jest otwarty, filtrowany lub zamknięty:

nmap -p PUERTO IP

Możemy również przeanalizować szereg portów w następujący sposób:

nmap -p PUERTOINICIAL-PUERTOFINAL IP

Na przykład, jeśli mamy serwer WWW, który obsługuje zarówno HTTP, jak i HTTPS, normalne jest, że porty 80 i 443 są otwarte, w następujący sposób:

Sprawdzanie otwartych, filtrowanych lub zamkniętych portów za pomocą Nmapa jest proste, ale zalecamy przeczytanie pełnego WM Nmapa, aby uzyskać szczegółowe instrukcje krok po kroku dotyczące różnych dostępnych typów skanowania portów.

Co cyberprzestępca może zrobić z otwartym portem?

Kiedy mamy otwarty port, mogą wystąpić różne sytuacje, w których cyberprzestępca może i nie może tego zrobić. Jeśli mamy otwarte drzwi, ale nie ma za nimi usługi nasłuchu, nie będzie ona w stanie nic zrobić, ale numer otwartych drzwi można „podłączyć”, jeśli ustawimy usługę nasłuchiwania w przyszłości.

Jeśli mamy otwarte drzwi, a usługa jest za słuchaczem, może robić wiele rzeczy:

- Użyj legalnych środków, aby zweryfikować jego działanie

- Jeśli usługa wymaga uwierzytelnienia, może wykonać atak słownikowy lub brute force, aby uzyskać dostęp do usługi.

- Wykonaj atak typu „odmowa usługi”, aby uniemożliwić prawidłowe działanie usługi i zatrzymać świadczenie usługi. ten

- Wykorzystaj lukę w zabezpieczeniach usługi, aby uzyskać nielegalny dostęp do zasobów usługi lub zalogować się, a nawet zwiększyć uprawnienia i przejąć pełną kontrolę nad serwerem.

Jak widać, przy otwartych drzwiach i usłudze za nimi cyberprzestępca może wykonywać wiele złośliwych działań, dlatego bardzo ważne jest, aby chronić usługi za tymi drzwiami, aby je chronić, zaleca się wykonanie następujących czynności: :

- Prawidłowo skonfiguruj zaporę, aby umożliwić dostęp tylko tym, którzy naprawdę tego potrzebują, na przykład możesz filtrować według kraju.

- Aby złagodzić ataki DoS, możesz skonfigurować reguły zapory, aby odmówić zbyt wielu jednoczesnych połączeń z tym samym źródłowym adresem IP.

- Możesz zainstalować program, taki jak fail2ban, aby wykryć wielokrotne próby logowania, a następnie nakazać zaporze, aby zablokowała źródłowy adres IP.

- Ulepszając usługę nasłuchiwania, niezależnie od tego, czy jest to SSH, FTP czy serwer WWW, w tych usługach zawsze znajdują się zaawansowane ustawienia, aby jeszcze bardziej je chronić.

- Wzmocnij system operacyjny, który obsługuje usługę, ustaw silne reguły uwierzytelniania, uaktualnij system, a nawet korzystaj z zaawansowanych systemów, takich jak między innymi SELinux.

Istnieje wiele środków bezpieczeństwa, które możemy zastosować do Twojego systemu i usługi, aby zapewnić większe bezpieczeństwo, ale pamiętaj, że nie ma 100% bezpieczeństwa, więc przygotuj się na zdarzenie i odzyskaj system.