Kiedy myślimy o najczęstszych sposobach zarabiania pieniędzy przez cyberprzestępców, pierwsze trzy, które przychodzą nam na myśl, to zazwyczaj złośliwe oprogramowanie, wędkarstwo cybernetyczne i oprogramowanie ransomware. Chociaż prawdą jest, że stanowią one dużą część dochodów przestępców w cyberprzestrzeni, prawda jest taka, że mają inne interesujące opcje. W tym samouczku wymienimy trzy metody wymienione powyżej i wyjaśnimy niektóre z mniej omawianych metod, takie jak kryptografia.

Ransomware i jego konsekwencje

Jednym z ulubionych sposobów zarabiania pieniędzy przez hakerów są ataki ransomware. Po otrzymaniu takiego ataku złośliwe oprogramowanie szyfruje wszystkie nasze dane na komputerze, na którym działa. Ponadto możliwe jest również, że wszystkie dane udostępniane w sieci lokalnej są szyfrowane. Z tego powodu nie wystarczy chronić swój komputer, konieczne jest również sprawdzenie całego sprzętu w biurze czy w domu.

Najlepszym sposobem na powrót do normalności byłoby usunięcie i przywrócenie zainfekowanych komputerów za pomocą naszych kopii zapasowych. W RedesZone zalecamy przestrzeganie dobrych zasad tworzenia kopii zapasowych, które mogą składać się z:

- Okresowe przechowywanie naszych niezbędnych plików.

- Zachowaj kopię na nośniku innym niż oryginał. Przykładem może być zewnętrzny dysk twardy, który należy usunąć. Jeśli tego nie zrobisz, awaria sprzętu nośnika źródłowego spowoduje całkowitą utratę danych. Dlatego dobrym pomysłem jest posiadanie kopii w dwóch lub więcej witrynach.

- Jeśli dane są przechowywane na innym komputerze, komputer ten musi mieć aktualne oprogramowanie i odpowiednio chroniony.

Inną opcją odzyskiwania danych jest użycie klucza szyfrowania do odblokowania plików i danych. Minusem jest to, że za ten klucz musimy zapłacić okup. Dlatego jednym z głównych źródeł dochodów hakerów są kampanie ransomware.

Konsekwencją, jaką tworzą, jest zaprzestanie naszej działalności, a nawet utrata danych. Ponadto, gdy mówimy o miejscu pracy, mamy do czynienia z przestojami, utratą produktywności, dochodów i reputacji. Nie wspominając o tym, że nasze poufne informacje biznesowe mogą zostać ujawnione lub sprzedane temu, kto zaoferuje najwyższą cenę.

Ewolucja ataków ransomware i co zrobić, jeśli sobie z nimi poradzimy

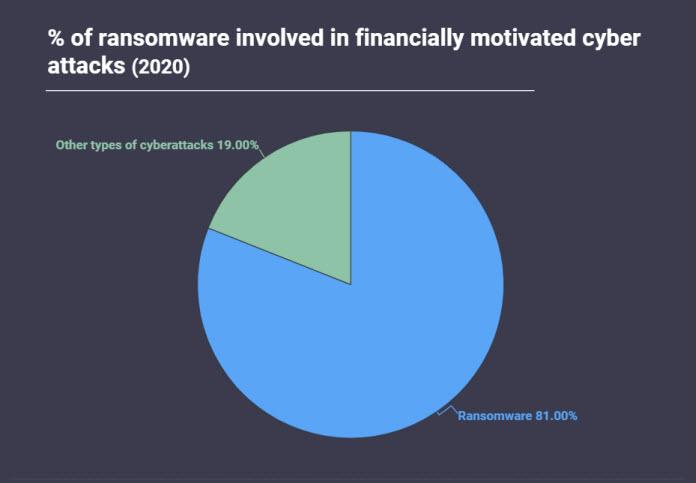

Niewątpliwie ataki tego typu ogromnie wzrosły. Według badania przeprowadzonego przez ekspertów ds. bezpieczeństwa Atlas VPN, 63% wszystkich ataków w 2020 roku było spowodowanych finansami. Spośród 63%, których głównym celem jest finansowanie, 81% stanowiły ataki ransomware.

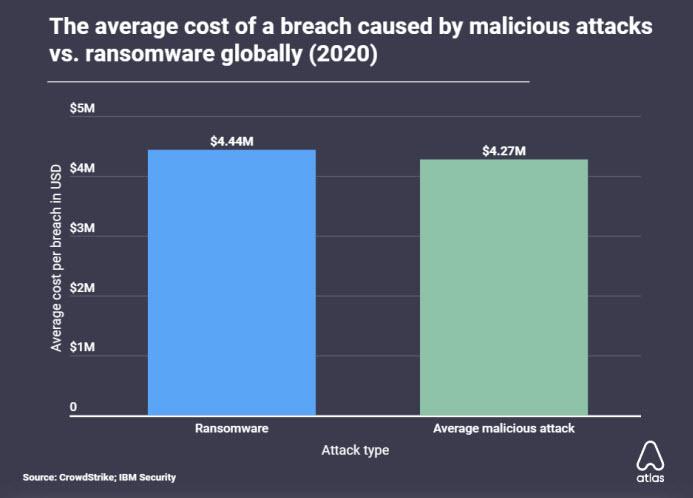

Przeciętny atak złośliwego oprogramowania kosztuje firmy 4,27 miliona dolarów za atak. Jednak w przypadku ataku ransomware otrzymujesz 4% więcej, czyli średnio 4,44 miliona dolarów na atak.

Pamiętaj, że zapłacenie okupu nie zawsze przywraca Twoje dane. Czasami odszyfrowywanie ransomware nie działa lub tracisz część swoich danych. Kolejną rzeczą, o której należy pamiętać, jest to, że chociaż pliki są dobrze odszyfrowane, nadal mogą być zainfekowane złośliwym oprogramowaniem, trojanami i keyloggerami. W tym sensie nasz sprzęt może nie być bezpieczny, więc możemy pozostać w rękach przestępców w cyberprzestrzeni.

Niewątpliwie ataki ransomware stały się jednym z głównych zagrożeń wykorzystywanych przez hakerów do zarabiania pieniędzy. Najlepszym sposobem na uniknięcie tego jest zgłoszenie i przygotowanie planu awaryjnego, w którym kopia zapasowa będzie ważnym czynnikiem.

Złośliwe oprogramowanie w ogólności

Niektórzy cyberprzestępcy wykorzystują różne rodzaje złośliwego oprogramowania do kradzieży naszych informacji. Niektóre z tych rodzajów złośliwego oprogramowania obejmują pisanie na klawiaturze, kradzież informacji i bankowość. Zazwyczaj to złośliwe oprogramowanie próbuje uzyskać informacje o:

- Karty kredytowe

- Dane logowania do naszych kont

- Automatycznie wypełnij dane przeglądarki

Infekcja złośliwym oprogramowaniem zwykle następuje za pośrednictwem załączników do wiadomości e-mail, złośliwych reklam i pirackiego oprogramowania.

Wskazówki dotyczące phishingu i ochrony

Innym zasobem, w którym hakerzy zarabiają pieniądze, jest wykorzystywanie ataków phishingowych. Tego typu ataki mają na ogół na celu uzyskanie danych logowania do naszych kont. Jako haczyk mamy post, który reprezentuje legalną firmę lub organizację, taką jak Microsoft, Facebook, Twitter, Instagram itp. Ta wiadomość, którą zwykle otrzymujemy, zawiera łącze, które kieruje nas do witryny osoby atakującej lub do złośliwego pliku.

W tym przypadku mamy do czynienia z wyraźnym przypadkiem kradzieży tożsamości korporacyjnej. W ten sposób ofiara uwierzy, że znajduje się na oficjalnej stronie internetowej danej firmy, podczas gdy w rzeczywistości jest to fałszywa strona internetowa. Celem ataku phishingowego jest zwykłe zalogowanie się użytkownika poprzez wprowadzenie nazwy użytkownika i hasła na swoje konto, co trafi w ręce cyberprzestępców.

Niektóre strategie, których możemy użyć, aby nie paść ofiarą ataku e-połowów, to:

- Nie łącz się z linkami e-mail.

- Nie wolno nam również otwierać ani pobierać załączników z nieznanych źródeł.

- Musimy przeanalizować gramatykę i wygląd wiadomości. Jeśli tekst zawiera błędy ortograficzne i wygląda jak tłumaczenie z innych języków, zachowaj ostrożność.

Innym sposobem na poziomie indywidualnym byłoby zabezpieczenie naszych kont za pomocą Uwierzytelnianie wieloskładnikowe ten Komercyjnie Kursy uświadamiające o phishingu może być dobrym miejscem do rozpoczęcia. W nich pracownicy uczą się rozróżniać tego typu ataki i jak postępować, jeśli zostaną zaakceptowane.

Cryptojacking: kolejny częsty wybór cyberprzestępców

W wyniku rosnącej wartości kryptowalut, w ostatnich latach pojawił się nowy sposób pozyskiwania pieniędzy przez intruzów. To nic innego jak Cryptojacking, czyli złośliwe kopanie kryptowalut, w którym do wydobywania walut cyfrowych wykorzystywane jest urządzenie komputerowe innej firmy. Ten problem dotyczy zarówno komputerów, smartfonów, jak i sieci komputerowych. W tym przypadku nie służy do pobierania danych użytkownika, ale do wydobywania kryptowalut.

Dotyczy to różnych systemów operacyjnych, takich jak Windows, Linux i Android. Na komputerach, których dotyczy problem, spowoduje to również:

- Utrata zasobów, ponieważ niektóre z nich trafią do kopania kryptowalut.

- Im wyższy koszt energii, oczywiście im więcej pracy wykonujemy, tym więcej światła lub baterii zużyjemy.

- Sprzęt jest zużyty przez coś, z czego nie korzystamy, co może pewnego dnia ponieść podatek.

Dlatego hakerzy zarabiają na kryptowalutach, nie marnują energii i nie drenują swojego materiału.

Inne sposoby zarabiania pieniędzy przez cyberprzestępców

Omówiliśmy już najpopularniejsze, ale warto zwrócić uwagę na inne źródła dochodów cyberprzestępców, ponieważ mogą oni wykorzystać skradzione dane do:

- Kupuj przedmioty online.

- Wypłać pieniądze ze swojego konta bankowego.

- Złóż wniosek o karty kredytowe.

- Sprzedawaj dane logowania do kont gier, wideo lub platform muzycznych.

Ostatecznie hakerzy zarabiają pieniądze na różne sposoby. W tym sensie musimy zachować czujność i chronić nasze komputery, aktualizując je za pomocą odpowiedniego oprogramowania zabezpieczającego.