Co to jest fragmentacja?

Jest to rodzaj segmentacji sieci, który ma na celu rozwiązanie krytycznych problemów, z którymi się borykasz. ochrona sieci ten Głównym celem jest zmniejszenie ryzyka ataków i dostosowanie zabezpieczeń do wymagań użytkowania. Fragmentacja to nowoczesne podejście do zapewniania sieciom większego bezpieczeństwa, w pełni kompatybilne z dynamicznymi środowiskami IT.

Bezpieczeństwo sieci nie jest już opcjonalnym problemem zarządzania, ten model segmentacji jest bardziej praktycznym i łatwiejszym sposobem na rozpoczęcie dostosowywania modelu. Bez zaufania w sieciach. Pamiętaj, że ta ostatnia ma na celu zastosowanie pełnej kontroli dostępu, uwierzytelniania, a nawet więcej dla wszystkich użytkowników, niezależnie od ról i funkcji w Twojej organizacji.

Komentarz autorstwa ça marche

Aplikacja mikrosegmentacji polityka sieć zunifikowane i scentralizowane do każdego członka ten Pozwala to na wdrożenie polityki sieciowej wykraczającej poza to, gdzie są ludzie. Innymi słowy, nie zależy już od tego, gdzie użytkownik jest zalogowany. Teraz zależy to od tego, czy użytkownik jest naprawdę zalogowany. Ten sposób egzekwowania polityki sieciowej jest konieczny, ponieważ coraz częściej wykorzystywane są usługi w chmurze, które oczywiście wykraczają daleko poza granice danej sieci. ten

Choć może się to wydawać oczywiste, segmentacja skierowana jest do użytkowników końcowych. Zwłaszcza ze względu na fakt, że duża część incydentów związanych z bezpieczeństwem sieci pochodzi z urządzeń tych użytkowników końcowych. Innymi słowy, ta metoda zarządzania siecią nie ogranicza się do rozległej infrastruktury korporacyjnej, takiej jak centra danych.

Rodzaje mikrosegmentacji

Agent recepcji

To jest dla użytkowników końcowych. Wszystkie dane krążące w sieci przechodzą przez urządzenie, które działa jako kierownik centralny ten Jedną z głównych zalet jest to, że pozwala uniknąć konieczności wykrywania i odszyfrowywania algorytmów i/lub protokołów szyfrowania dostępnych w podróży. Jednak, aby ta strategia partycjonowania działała w pełni, na wszystkich serwerach sieciowych musi być zainstalowane specjalistyczne oprogramowanie. Podobnie ważne jest, aby wiedzieć, że użycie typu agenta hosta będzie w stanie zapobiegać incydentom związanym z bezpieczeństwem sieci, nawet zanim host sam wejdzie do sieci.

Na podstawie cesjonariuszy

Co to jest hiperwizor? Jest sercem wielu technologii wirtualizacji sprzętu. Odpowiadają za wdrożenie i zarządzanie systemem operacyjnym gościa, czyli zwirtualizowanym. Zaletą aplikacji hiperwizorów jest to, że oprócz migracji aktualnych polityk sieciowych do tego samego lub innych superinspektorów, można korzystać z już zaimplementowanych zapór sieciowych, w zależności od tego, w jaki sposób przenosi się do niej aktywność sieciowa, model biznesowy.

Jednak ten model nie jest najbardziej polecany. Ponieważ w ogóle nie działa w środowiskach chmurowych, kontenerach lub superładowarkach Bare Metal (tych, które są instalowane na samym sprzęcie komputerowym i stamtąd odbywa się wirtualizacja).

Możemy również wspomnieć o innym modelu, który uważany jest za rozszerzenie tradycyjnego zarządzania siecią ten Co na przykład obejmuje segmentację bazową listy kontroli dostępu i inne metody. Zdaniem ekspertów jest to najprostszy model, jaki należy przyjąć, biorąc pod uwagę, że nie jest to „nagła” zmiana w sposobie zarządzania siecią. Jednak problemy mogą się zacząć, gdy chcesz wdrożyć mikrosegmentację w bardzo dużych segmentach sieci. Rzeczywiście, zarządzanie wydarzeniami i wsparcie wymaga dużych zasobów finansowych i wyspecjalizowanego personelu.

Dlaczego mikrosegmentacja jest bezpieczniejsza?

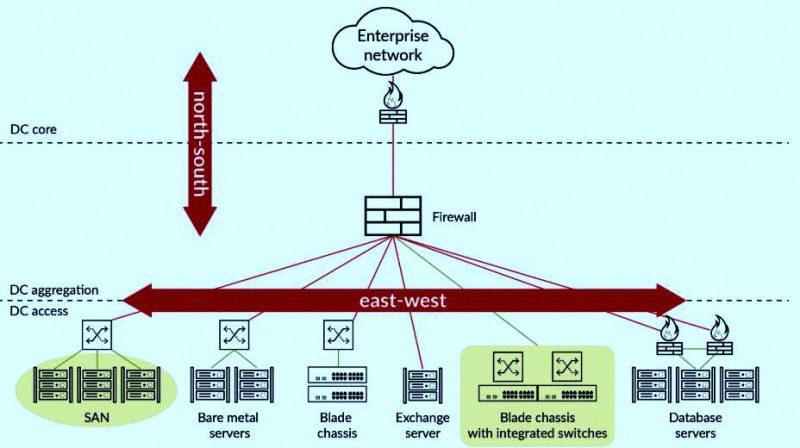

Sieci Palo Alto Wyjaśnia znaczenie fragmentacji w kontekście ruchu sieciowego północ-południe (północ-południe na schemacie) i ruch Wschód-Zachód (Wschód-Zachód na wykresie) ten Jak wiemy, segmentacja sieci najlepiej sprawdza się w przypadku ruchu północ-południe, który obejmuje komunikację klient-serwer w sieci. Obecnie architektury sieciowe są generalnie odnawiane za pomocą usług w chmurze, a ich połączenie jest znane jako architektura hybrydowa ten Ten ostatni charakteryzuje się większym ruchem sieciowym Wschód-Zachód, tj. komunikacją serwer-serwer.

Sieci Palo Alto Wyjaśnia znaczenie fragmentacji w kontekście ruchu sieciowego północ-południe (północ-południe na schemacie) i ruch Wschód-Zachód (Wschód-Zachód na wykresie) ten Jak wiemy, segmentacja sieci najlepiej sprawdza się w przypadku ruchu północ-południe, który obejmuje komunikację klient-serwer w sieci. Obecnie architektury sieciowe są generalnie odnawiane za pomocą usług w chmurze, a ich połączenie jest znane jako architektura hybrydowa ten Ten ostatni charakteryzuje się większym ruchem sieciowym Wschód-Zachód, tj. komunikacją serwer-serwer.

Wykres, który udostępniliśmy powyżej, pokazuje, co udział w ruchu sieciowym występuje z typem Wschód-Zachód. Widzimy serwery dedykowane sieciom pamięci masowej (SAN) i serwery Exchange (lub dowolne inne dedykowane do poczty e-mail). Możemy również zobaczyć serwery dedykowane działające jako bazy danych otoczone zaporami ogniowymi.

Kolejnym argumentem przemawiającym za mikrosegmentacją jest rosnące wykorzystanie maszyn wirtualnych i innych metod wirtualizacji. Należy pamiętać, że jeden serwer może obsługiwać wiele wirtualizacji, z których każda ma odpowiednie wymagania dotyczące obciążenia i bezpieczeństwa. Ta zaktualizowana metoda segmentacji umożliwia poprawę środków bezpieczeństwa na poziomie szczegółowej zawartości, tj. zgodnie z każdym komponentem sieci.

Myśli przed aplikacją

Przed inwestycją konieczne jest stworzenie mikrosegmentacji sieci. Zaleca się, abyś miał sterowanie o wysokim poziomie szczegółowości pod względem zastosowanej architektury sieciowej, a także wykorzystywanych systemów i aplikacji. Z drugiej strony musisz wiedzieć, jak systemy komunikują się ze sobą.

W tym celu konieczne jest przeprowadzenie analizy ze wszystkimi zainteresowanymi stronami. Zwłaszcza jeśli mówimy o dużej sieci, w której na co dzień wykonywane są krytyczne funkcje. Możliwe jest nawet wykonanie tej analizy przy wsparciu Twojego usługodawcy. W ten sposób znacznie łatwiej będzie zlokalizować miejsca, w których będą montowane drobne części. Najważniejszą rzeczą tutaj jest uniknięcie utraty jak największej funkcjonalności sieci.