Ile razy słyszeliśmy, że firma, platforma internetowa lub grupa została zaatakowana przez cyberprzestępców? Zdecydowanie dużo. Rzeczywiście, atakującemu udało się włamać do systemu i ukraść Twoje dane. Zwykle ich szanse na popełnienie tego przestępstwa wykorzystują jego słabość.

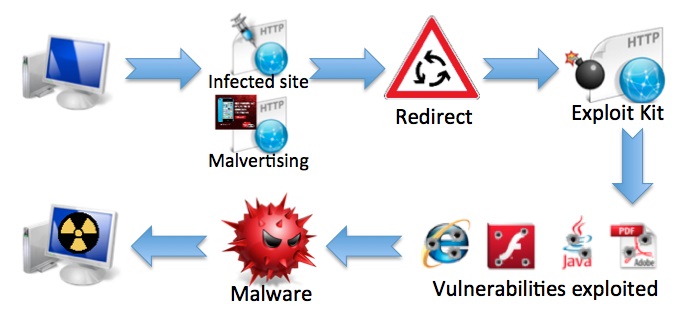

Ci przestępcy często uważają, że jest to bardzo łatwe, ponieważ wykorzystują te małe błędy do penetracji, a ich ulubionym narzędziem są słynne Exploity. Ale co to właściwie jest? Zasadniczo jest to program lub kod, który wykorzystuje lukę w zabezpieczeniach.

Jak widzicie termin ten kojarzy się z zagrożeniami i atakami, jest dlaczego musimy bardzo dobrze znać konsekwencje i jak możemy ich uniknąć, aby chronić nasze plecy. W poniższym artykule udzielimy Ci wszystkich potrzebnych informacji, ponieważ Twoje bezpieczeństwo jest dla nas ważne.

Czym są exploity i do czego służą w IT?

To słowo jest pochodzenia angielskiego i oznacza wyzysk lub zysk. W informatyce ma to podobne znaczenie, niemniej jednak mówimy o oprogramowaniu, które wykorzystuje nieadekwatność do nieprzewidywalnego zachowania w systemie informacyjnym.

Narzędzia te, jak już wspomniano, są bardzo przydatne dla cyberprzestępców, ponieważ mogą wykorzystywać luki w bardzo popularnych programach. Te może nabyć uprawnienia administratora lub być w stanie przejąć kontrolę i obejść środki bezpieczeństwa w celu spowodowania zanieczyszczenia. .

Jeśli wyobrazimy sobie to w innym kontekście, możemy przedstawić system jako model zamka, lub jeśli ma wadę projektową, pozwoliłoby nam tworzyć klucze (exploity), otwierać je, a tym samym mieć dostęp do tego, co staramy się chronić.

Celem jest zniszczenie lub wyłączenie systemu gdy ma miejsce atak, gdy jego środki służące prowadzeniu działań korzystnych dla osób trzecich zostały naruszone.

Jak działa exploit do znajdowania luk w naszym sprzęcie IT?

Przede wszystkim musimy pamiętać, że nasze komputery mogą jak zwykle docierać do naszych komputerów na różne sposoby to nie tylko działania hakerskie, ale także przez ekspertów ds. bezpieczeństwa, aby bardzo dobrze wiedzieli, co robią.

Czasami może to wynikać z własnych konsekwencji, Oznacza to otwieranie wiadomości e-mail o podejrzanym pochodzeniu, klikanie złośliwych linków, uzyskiwanie dostępu do niebezpiecznych stron internetowych itp. Kolejne ogłoszenie niegroźny to może uruchomiona na stronie.

Ponieważ oprogramowanie jest tworzone i rozwijane przez nas, ludzi, często zawiera błędy w kodzie. ogólnie określane jako błędy. Dlatego w przypadku wykrycia błędu lub luki w oprogramowaniu pocztowym podczas wysyłania zapytania do jego serwera, np. haker może utworzyć plik, aby wykorzystać ten błąd i łatwo uzyskać dostęp do informacji o użytkowniku.

Wykorzystywanie i złośliwe oprogramowanie Jak są powiązane te dwa terminy?

Kiedy mówimy o wirusy komputerowe, Kojarzymy go bezpośrednio z wszelkiego rodzaju złośliwym oprogramowaniem, ale warto wiedzieć, że dziś nie są to bardzo niebezpieczne zagrożenia, które można znaleźć w Internecie.

Możemy teraz znaleźć różne terminy, które brzmią znajomo, na przykład w przypadku farm i złośliwego oprogramowania, ale tak jest musi być jasne, że te wyrażenia mają różne funkcje.

Złośliwe oprogramowanie to złośliwy kod, który które mogą powodować wszelkiego rodzaju problemy na naszych komputerach, powodując uszkodzenia i przejmując kontrolę nad jego funkcjami. Składa się z trojanów, oprogramowania ransomware lub robaków. Chociaż nie jest przeznaczony do uszkodzenia sprzętu komputerowego, kradnie, usuwa i szyfruje dane.

Z mojej strony Farmy to programy zaprojektowane w celu wykorzystania istniejących luk w zabezpieczeniach. Jak powiedzieliśmy wcześniej, wykorzystują wady projektowe lub programistyczne w konkretnym systemie, aby się do niego dostać.

Jak widać, czy są między nimi różnice oba mogą być użyte do popełnienia jakiegokolwiek niewłaściwego działania. Exploit sam w sobie nie jest szkodliwy, przestępcy wykorzystują go jako dodatek do złośliwego kodu w celu uzyskania nielegalnych dochodów. Podobnie wiele szkodliwych programów wykorzystuje exploity, aby osiągnąć swój cel i przejąć kontrolę nad systemem.

Jakie są rodzaje exploitów i czym się różnią?

«MISE À JOUR ✅ Exploit to logika lub dane, które wykrywają niezabezpieczone luki w naszym komputerze ⭐ ENTREZ ICI ⭐ i oszczędzaj więcej»

Istnieją różne typy farm, a każda z nich jest ważna dlaczego w oparciu o różne formy dostępu osiągnięte i w zależności od celu atakującego.

Wśród nich wyróżniamy:

- Eksploatacja zdalna: W tym miejscu atakujący nie musi fizycznie znajdować się przed komputerem, który chce wyrządzić szkody. Oznacza to, że możesz uruchomić go z dowolnego typu sieci lokalnej, z którą jesteś połączony, możesz nawet uruchomić go z połączenia internetowego.

- Lokalne osiągnięcie: on osiąga się, gdy atakujący znajduje się przed komputerem, który chce zaatakować. Chociaż nie musisz być fizycznie obecny sam, możesz to zrobić również zdalnie.

- Osiągnięcie klienta: W takim przypadku atakujący musi fizycznie znajdować się przed komputerem. Jest to jeden z najczęstszych w dzisiejszych czasach, ponieważ złośliwy załącznik można wysłać pocztą elektroniczną, a po pobraniu można go uruchomić.

Wskazówki, jak chronić się przed farmami i unikać cyberataków

Po wyjaśnieniu, co oznacza ten program, jakie są jego typy i jak działają, można skorzystać z kilku opcji i wskazówek, które można zastosować, aby zapobiec rozwojowi systemu operacyjnego.

Zauważ, że bardzo ważne jest zainstalowanie narzędzia informującego o rodzaju zagrożenia, ponieważ pomoże to komputerowi pozostać w doskonałym stanie.

Rozważ poniższe wskazówki, które oferujemy:

Aktualizujemy wszystkie nasze aplikacje i systemy

Jak powiedzieliśmy, wykorzystują luki w zabezpieczeniach naszego komputera, dlatego to robimy musi je natychmiast zamknąć. Z tego powodu warto zaktualizować cały nasz system i jego zawartość do najnowszych wersji, aby uniemożliwić intruzom korzystanie z niego.

Aktualizacje zawierają nie tylko ulepszenia funkcji, ale także poprawki służące do zamykania potencjalnych dziur.

Aby upewnić się, że są aktualne i nie przegapią żadnych aktualizacji, możemy zadzwonić do administratora w celu utrzymania naszego bezpieczeństwa poprzez dokonywanie automatycznych korekt.

Ograniczenie wszelkiego rodzaju wyzysku, którego można dokonać bez naszej zgody

czasem twórcy aplikacji nie aktualizują się, aby rozwiązać jakiekolwiek problemy, Dlatego mogą używać różnych rodzajów instrumentów, aby uniknąć wszelkiego rodzaju wirusów, które mogą uszkodzić system operacyjny, a tym samym uzyskać właściwą reakcję.

Posiadanie rozwiązania jest niezbędne do odzyskiwania i blokowania wszelkiego rodzaju zagrożeń, które nie pozwalają na żadne luki w pliku.

Zainstaluj program antywirusowy

W dzisiejszych czasach konieczne jest zainstalowanie dobrego programu antywirusowego, który jest stale aktualizowany automatycznie, aby zapewnić Twojemu komputerowi wymagane zabezpieczenia. Pamiętaj, aby używać takiego, który może wykrywać i blokować farmy. Z naszej strony polecamy ESET Smart Security, ale jeśli chcesz zobaczyć inne opcje, możesz przejść do poniższego linku, aby się dowiedzieć najlepszy antywirus .

Zainstaluj zabezpieczenia

Zawsze musisz instalować na komputerze programy zapewniające niezbędne zabezpieczenia, ponieważ hakerzy mogą używać tych oszustw, aby dostać się do komputera, kiedy tylko chcą.

Zwróć uwagę na załączniki

Za każdym razem, gdy wpisujesz swój adres e-mail i musisz otworzyć załącznik, Konieczne jest sprawdzenie, czy nie pochodzi z żadnego źródła zagrożenia. Dzieje się tak, ponieważ możesz nieświadomie zainstalować dowolny rodzaj złośliwego pliku, który może uszkodzić Twój komputer.

Jeśli masz jakieś pytania, zostaw je w komentarzach, skontaktujemy się z Tobą jak najszybciej i pomożemy wielu innym członkom społeczności. Kocham cię!