Stwierdzono, że poczta e-mail jest najsłabszą częścią łańcucha bezpieczeństwa, ponieważ zwykle wszyscy mamy główne konto e-mail, na którym mamy podstawowe usługi. Dlatego, jeśli nasza poczta e-mail zostanie naruszona, mogą łatwo uzyskać dostęp do innych kont. ten

Jedna trzecia incydentów związanych z bezpieczeństwem pochodzi z poczty e-mail

Według firmy F-Secure zajmującej się bezpieczeństwem, ponad jedna trzecia wszystkich naruszeń bezpieczeństwa, które występują w organizacji, zaczyna się od wysyłania e-maili lub złośliwych załączników do pracowników firmy. Dlatego e-mail można uznać za najsłabszą część łańcucha bezpieczeństwa, a firmy muszą szkolić swoich pracowników, aby wyjaśnić, jak tego uniknąć, aby tego uniknąć.

Dziś e-mail czy e-mail sprawiły, że usługa ta stała się bardzo ważnym elementem w codziennej pracy firm. Dzięki temu narzędziu komunikacyjnemu możesz dostarczać czyste dokumenty, propozycje biznesowe i prowadzić rozmowę biznesową.

Jednak korzystanie z poczty e-mail jest również ważne dla indywidualnych użytkowników, ponieważ pomaga im pozostać w kontakcie z przyjaciółmi i rodziną. A w sektorze prywatnym możesz być źródłem ryzyka, ponieważ otrzymanie wiadomości e-mail od zaufanej osoby sprawia, że jesteś mniej podejrzliwy i podejmujesz mniej środków ostrożności. Może to być jednak błąd krytyczny i może zainfekować komputer. Ponadto, jeśli jesteś w pracy, sprawy się komplikują, a jeśli komputer jest podłączony do sieci, może to dotyczyć większej liczby komputerów.

Z drugiej strony poczta e-mail to bez wątpienia jeden z najlepszych sposobów, w jaki cyberprzestępcy mogą osiągnąć swoje cele. Powód jest prosty, mogą ukryć się pod fałszywym kontem e-mail i wprowadzić użytkownika w błąd. Nabyta anonimowość uspokaja ich i wierzą, że wyjdą bez szwanku, co jest niebezpieczne dla ofiar.

Raport o ataku otrzymany ze sprzętu IT

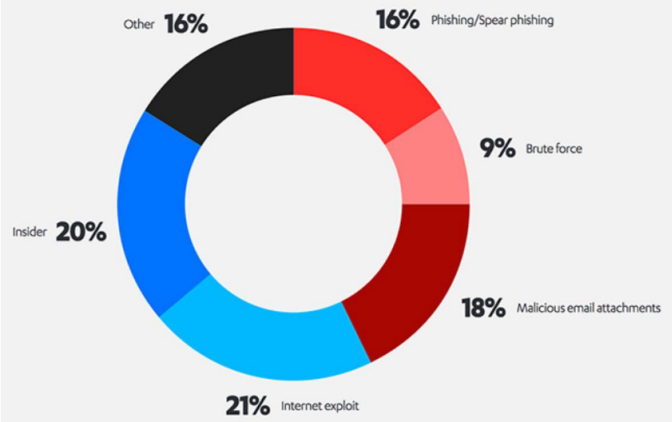

Według raportu firmy F-Secure zagrożenia e-mail nadal stanowią poważne zagrożenie dla firm, jak pokazano na wykresie, który pokazuje rodzaje ataków, na które mogą być narażeni.

Jeśli przeanalizujemy wykres dogłębnie, zauważymy, że najczęstszym źródłem naruszeń byli intruzi, którzy wykorzystywali luki w serwisach internetowych firmy w tempie 21%.

Inne rzeczy, które również mają duży wpływ na biznes, to 16% phishing i wiadomości e-mail z 18% złośliwymi załącznikami. Jeśli dodamy je razem, stanowią one około 34% wykroczeń, co pokazuje, że musimy być bardzo ostrożni.

Ich proces opiera się na podstawowych standardach socjotechniki, więc wysyłanie fałszywych wiadomości e-mail jest zwykle droższe niż systemy hakerskie. Tego typu ataki są popularne, ponieważ prawie wszystkie firmy wykorzystują do działania pocztę e-mail.

Dlatego w RedesZone radzimy dokładnie przemyśleć otrzymanie wiadomości e-mail przed kliknięciem, aby otworzyć ten załącznik. Jeśli nie masz pewności, czy jest to wiarygodny wydawca, najlepiej go nie otwierać.

Podsumowując raport F-Secure, stwierdzono, że firmy otrzymały prawie taką samą liczbę ataków ukierunkowanych, jak ataki okazjonalne. Ponadto zagrożenia wewnętrzne stanowiły jedną piątą incydentów związanych z bezpieczeństwem, a najczęstszym działaniem po naruszeniu było: rozprzestrzenianie się złośliwego oprogramowania ten

Symulatory, aby zobaczyć, jak działają te ataki e-mail

Aby zapewnić skuteczne rozwiązanie, ludzie, procesy i elementy technologiczne muszą być objęte niezbędnymi środkami bezpieczeństwa cybernetycznego. W takich przypadkach nie ma nic lepszego niż wiedza, jak postępować w takich sytuacjach. Dzięki temu poczta e-mail nie stanie się najsłabszym ogniwem w łańcuchu zabezpieczeń.

W tym przypadku dzięki Keepnet Labs przedstawię Ci serię symulatorów, które pomogą Ci lepiej przygotować się na takie sytuacje. Mamy następujące:

- Symulator wędkarski kto symuluje? mniej ataki wędkarstwo elektroniczne w łagodnym środowisku określa ilościowo wrażliwość i ułatwia reakcję zapobiegawczą.

- Instruktor Świadomości co pozwoli nam przejść szkolenie uświadamiające w zakresie bezpieczeństwa cybernetycznego.

- Symulator zagrożeń e-mail – sprawdź Zapora, antyspam i antywirus. Ponadto, korzystając z logiki, zaoferuje symulację ataku wymierzonego w firmę taką jak Twoja za pośrednictwem usług przesyłania wiadomości.

- Inteligencja zagrożeń cybernetycznych – Skanuje sieć w poszukiwaniu sygnałów i danych, które mogą zagrozić bezpieczeństwu Twoich danych.

- Reakcja na incydenty : Umożliwia użytkownikowi zgłaszanie podejrzanych wiadomości e-mail jednym kliknięciem przez dodatek Outlook i wysyłanie tekstu wiadomości e-mail do parsera poczty Keepnet Labs.

Nie pozwól, aby e-mail stał się Twoim najsłabszym ogniwem

Na koniec od RedesZone zaoferujemy Ci szereg wskazówek, które mogą być bardzo pomocne.

Pierwszą rzeczą, którą musimy zrobić, to być bardzo ostrożny z podejrzanymi e-mailami ten Jeśli nie znasz nadawcy, najlepiej go nie otwierać, a jeśli go znasz, nigdy nie uruchamiaj ani nie pobieraj załącznika zawierającego tę wiadomość e-mail.

Innym ważnym punktem, o którym należy pamiętać, jest to, że musimy użyć silne hasła ten Tutaj radzę zapomnieć o używaniu tylko cyfr lub liter. Nawet połączenie tych dwóch może nie wystarczyć. Najlepsze hasła składają się z kombinacji wszystkich tych czynników:

- Musi zawierać cyfry.

- Również litery, ale muszą również zawierać wielkie i małe litery.

- Dodatkowo należy wprowadzić mniej popularne symbole, takie jak: @ # € ”$.

Możesz uzyskać dostęp do pełnego samouczka, jak to zrobić formować słowa de bezpieczne składanie dla wszystkich Twoich usług. W razie wątpliwości wyślij tego e-maila do Kosza. Jeśli ich potrzebujesz, menedżerowie poczty zwykle dają Ci 30 dni na ich odebranie. Na koniec, jeśli odkryjesz oszustwo komputerowe, czy to poprzez phishing, czy przez e-mail, zgłoś to na policję.