Ataki na hasło Brute Force charakteryzują się setkami tysięcy prób odgadnięcia hasła do konta i uzyskania dostępu do niego. Jest jednak jeszcze jeden, który może wpłynąć na znacznie większą liczbę użytkowników jednocześnie. Mówi się słowo spray de iść przez i podkreślimy znaczenie nieużywania popularnych haseł, które można łatwo odgadnąć.

Co to jest spray w sprayu?

Za każdym razem, gdy tworzymy hasło, musimy postępować zgodnie z instrukcjami, aby było ono silne i złożone. Wszystko po to, by utrudnić wejście intruzom. Jednak w rzeczywistości użytkownicy nie zawsze to robią. Hasło resetowania hasła używaj tylko tego. Używa zarówno popularnych, jak i słabych haseł, których użytkownicy używają do uzyskiwania dostępu do swoich kont. Na przykład hasło 123456 jest nadal jednym z najczęściej używanych. Ostatecznie ataki oparte na hasłach są oparte błędy popełniane przez użytkowników ten Nieostrożność w tworzeniu haseł. Należy zauważyć, że prawdopodobieństwo użycia tego typu hasła jest dość wysokie.

Wystarczy uzyskać wspólne hasło, aby uzyskać dostęp do wielu kont jednocześnie. Dzięki temu hakowanie haseł jest przejrzyste i omija środki bezpieczeństwa, takie jak powtarzające się próby blokowania konta. Do tej pory często znajdujemy przecieki w długich listach użytkowników i haseł. Pomiędzy tymi rekordami można zastosować techniki manipulacji danymi lub po prostu filtrować rekordy na podstawie znalezionych haseł. Na przykład atakujący może zhakować 10 000 kont przy użyciu prostego hasła, niezależnie od tego, czy jest, czy nie.” hasło123 „TEN” Hasło ”.

Jeśli odpowiadasz za zarządzanie użytkownikami w firmie z Windows Active Directory , zaleca się używanie czarnej listy haseł. Istnieją narzędzia, które sprawdzają hasła użytkowników i dopasowują je do listy podatnych haseł wynikających z różnych wcześniejszych wycieków danych osobowych. W ten sposób możesz określić ilościowo konta, które używają słabych haseł.

SpecOps Password Auditor: potężne i łatwe w użyciu narzędzie

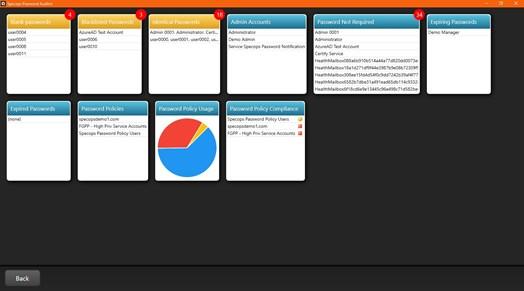

Nie ma kosztów za dostęp, a ponieważ jest w środku po prostu czytaj , za pomocą kilku kliknięć uzyskasz dostęp do panelu sterowania, który zapewni Ci przegląd potrzebnych kont i ich haseł. Informacje, które udajesz się zebrać, stają się interaktywnymi raportami, które oprócz kont i haseł określają, jakie zasady stosują, jeśli w ogóle. Oto rodzaje raportów, które można uzyskać dzięki tej licencji bezpłatnego oprogramowania:

- Nieaktywne konta administratora

- Wygasłe hasła do kont

- Konta z hasłami, które wkrótce wygasną

- Konta z identycznymi hasłami

- Konta niewymagające haseł

- Konta, których hasła wymagają minimalnej długości

Jak nie paść ofiarą rozpylania haseł?

Jako użytkownicy końcowi musimy być zorientowani na edukację bezpieczeństwo i ożywia codzienność wskazówki dotyczące tworzenia bezpiecznych kluczy niezbędne, aby uniknąć problemów z naszymi rachunkami. Jeśli w Twoim biurze lub innym miejscu są możliwości, aby edukować się na temat bezpieczeństwa i prywatności naszych danych oraz sposobów ochrony nas, powinieneś z tego skorzystać. Każda używana aplikacja, która ma opcję włączenia uwierzytelniania wieloskładnikowego, powinna to zrobić. Ponadto kolejna ważna wskazówka to: nigdy nie używaj tego samego słowa de iść przez W kilku miejscach. Jeśli się dowiedzą, inne konta mogą być zagrożone.

Bez obawy o pomyłkę możemy powiedzieć, że głównym zagrożeniem dla bezpieczeństwa naszych danych osobowych jest: umysł – To samo ten Poświęcenie co najwyżej kilku minut na myślenie o naprawdę silnym haśle i krokach, aby je zabezpieczyć lub odzyskać, ma ogromne znaczenie. Rozpylanie haseł to jeden z wielu ataków, których możemy paść ofiarą.