Co to jest powłoka internetowa?

Jest to złośliwy scenariusz, który przedostaje się do złamanych systemów. W większości przypadków serwery internetowe są częścią celu. Gdy systemy te mają powłokę internetową, cyberprzestępca może ją zdalnie kontrolować. Dzięki temu będziesz miał stały dostęp do systemu i będziesz mógł nim zarządzać tak, jak chcesz. Oznacza to, że powłoki sieciowe są zapisywalne tylne drzwi w skompromitowanych systemach, aby mieć pewną kontrolę, a nawet pełną kontrolę.

Ponadto powłoki sieciowe mają znacznie szerszy zasięg. Mogą również naruszać interfejsy zarządzania urządzeniami sieciowymi. Dlatego niezwykle ważne jest posiadanie dobrych praktyk w zakresie bezpiecznego zarządzania siecią. Zwłaszcza jeśli każdego dnia mają podłączone setki i tysiące urządzeń. Rozwój telepracy wiąże się z zagrożeniami bezpieczeństwa, które choć są już znane, zasługują na szczególną uwagę, bo oczywiście praca w „bezpiecznym” środowisku sieciowym to nie to samo. Jednak możesz się zastanawiać, czy samo użycie nie wystarczy Z Usługi VPN Aby móc bezpiecznie łączyć się z zasobami w naszej organizacji, to tylko jedna część tego, co musi zrobić administrator sieci.

Jedną z zalet ataków powłoką WWW jest to, że są elastyczne i trudne do wykrycia. Są również niebezpieczne i mogą być używane do:

- Kradzież danych.

- Infekcja odwiedzających witrynę.

- Uruchamiaj ataki DDoS

- Edytowanie plików ze złośliwymi zamiarami.

- Użyj jako bota w ramach botnetu.

Wykrywanie powłoki internetowej

Główną trudnością w wykrywaniu tego typu złośliwego oprogramowania jest to, że atakujący mogą używać metod szyfrowania, aby ukryć swoją złośliwą aktywność. Jest to bezpośrednia konsekwencja łatwości wprowadzania skryptów. Jak wiemy, możliwości cyberataków są nieograniczone, a tarcza ochronna sieci musi być coraz bardziej wzmacniana. Niektóre ze skutecznych metod wykrywania obejmują:

- Porównaj wersję aplikacji internetowej inną niż wersja produkcyjna. To ostatnie dotyczy aplikacji dostępnej dla użytkowników. To porównanie pomoże Ci przeanalizować różnice pod kątem wszelkich oznak nietypowej aktywności.

- Sprawdź nieprawidłowości w obiegu aplikacji internetowych za pomocą narzędzi monitorujących.

- Zastosuj skanowanie oparte na sygnaturach, tj. sprawdź wszystkie zmienione otoczki tkankowe. Chociaż przeszły minimalne modyfikacje.

- Poszukaj strumieni ruchu sieciowego, które mają nietypowe funkcje.

Jakich narzędzi i procedur należy użyć do wykrycia tych złośliwych scenariuszy? Oto kilka podstawowych wskazówek, które pomogą Ci skutecznie się chronić.

Jak chronić swoje systemy i sieci przed powłokami internetowymi?

Ten typ złośliwego oprogramowania jest importowany przez luki znalezione w:

- Aplikacje internetowe

- Złe praktyki w konfiguracjach bezpieczeństwa serwera

Jak skomentowaliśmy wcześniej, te powłoki internetowe są również wdrażane bezpośrednio w systemach i sieciach ofiar, głównie dlatego, że aplikacje internetowe (głównie) i ich podatna na ataki infrastruktura mogą wprowadzać w nich zmiany. lub fragmenty kodu internetowego. Nie należy jednak przyznawać takich praw.

W rezultacie same systemy w przejrzysty sposób otwierają drzwi cyberprzestępcom do przeprowadzania ataków. Dlatego zaleca się zablokowanie uprawnień do edycji. Teraz, jeśli nie jest to możliwe, istnieje alternatywa.

Ataki powłoki internetowej mogą pozwolić złośliwym agentom na wykonywanie zdalnych poleceń na serwerze i mogą poważnie uszkodzić organizację. Należy pamiętać, że złośliwe oprogramowanie oparte na skryptach trafia do określonych miejsc, np. cmd.exe , powerhell.exe itp. cscript.exe ten

W tym sensie zapobieganie jest konieczne, a firma Microsoft zaleca przestrzeganie szeregu wskazówek:

- Należy wykryć i naprawić luki w zabezpieczeniach lub nieprawidłowe konfiguracje w aplikacjach internetowych i serwerach internetowych.

- Musimy skonfigurować odpowiednią segmentację dla Twojej sieci obwodowej. Celem jest upewnienie się, że skompromitowany serwer sieciowy z naszej organizacji nie zagraża innym.

- Musimy włączyć ochronę antywirusową na serwerach internetowych. Musimy również włączyć ochronę w chmurze, aby uzyskać najnowsze zabezpieczenia przed nowymi zagrożeniami.

- Użytkownicy powinni mieć możliwość pobierania plików tylko z katalogów, które mogą być skanowane przez program antywirusowy. Z drugiej strony muszą być również skonfigurowane, aby uniemożliwić serwerowi uruchamianie lub wykonywanie skryptów.

- Logi serwera WWW powinny być często sprawdzane i analizowane. Musimy wiedzieć, jakie systemy umieszczamy bezpośrednio w Internecie.

- Musimy używać zapór ogniowych Windows Defender, urządzeń zapobiegających włamaniom i zapór ogniowych, aby w jak największym stopniu zapobiegać komunikacji serwera zarządzania i kontroli między punktami końcowymi.

- Musimy kontrolować zaporę sieciową i serwer proxy, aby ograniczyć niepotrzebny dostęp do usług.

- Potrzebujemy dobrej polityki kont i uwierzytelniania. Tutaj ważne jest, aby ograniczyć korzystanie z kont lokalnych lub kont administratora domeny do tych, które są absolutnie niezbędne.

Systemy IDS / IPS i firewall aplikacji webowych

Ta alternatywa to konfiguracja sprawdzanie integralności pliki hostowane w infrastrukturze aplikacji. W ten sposób administratorzy będą mieli niezbędną widoczność wszelkich zmian, które mogą wystąpić w katalogach internetowych i fragmentach kodu.

Po drugie Zapora szczególnie dla aplikacji internetowych. Przeznaczony dla aplikacji opartych na protokole HTTP. Zastosuj zestaw reguł, jeśli jest dostępny Rozmowa HTTP ten Dodatkową i bardzo zauważalną zaletą jest to, że te reguły tych zapór mogą również chronić przed innymi, bardziej śmiercionośnymi atakami, takimi jak między innymi Cross-Site Scripting i SQL injection. Według organizacji OWASP , ten typ zapory jest przeznaczony do ochrony serwerów. Podobnie jak proxy chronią serwery (użytkowników). w rzeczywistości parady z nimi – aplikacje internetowe odpalają są również uważane za rodzaj odwrotny serwer proxy ten

Zasoby NSA

Ta zaufana amerykańska usługa wydała kompletne repozytorium dla Github ten W tym repozytorium możemy znaleźć dużą listę metod i narzędzi, które pomogą chronić Twój system przed złośliwym oprogramowaniem powłoki WWW. Ciekawostką jest to, że nie będzie konieczne dokonywanie dużych inwestycji w rozwiązania bezpieczeństwa.

Weź na przykład de PowerShell od firmy Microsoft. W naszym repozytorium znajdziesz wsparcie dla lokalizowania powłoki sieciowej za pomocą schematu porównawczego „Znane dobre”. Dodatkowo będziesz mógł wykryć podejrzane żądania w logach serwera WWW.

Jak widać, ważne jest, aby znać ważne luki, które dotykają nie tylko serwery aplikacji internetowych, ale także te związane z tradycyjnymi aplikacjami, a nawet same sieci danych. Jeśli chodzi o cyberataki, możliwości są nieograniczone, a Twoja tarcza powinna być tak solidna, jak to tylko możliwe. Na szczęście łatwo dostępne zasoby i narzędzia online mogą pomóc nam jako administratorom uniknąć więcej niż jednej tragedii.

Jest to zdecydowanie dobry sposób, aby położyć kres takim zagrożeniom, które obejmują między innymi:

- Znane scenariusze porównywania plików WinDiff, PowerShell i Linux Diff.

- Wykrywaj nietypowe zapytania w dziennikach serwera WWW za pomocą Splunk dla dzienników serwera WWW, skryptu PowerShell dla dzienników Microsoft IIS i skryptu Python dla dzienników serwera httpd Apache

- Zasady YARA do wykrywania popularnych powłok sieciowych

- Reguły HIPS, które umożliwiają serwerowemu systemowi zabezpieczeń firmy McAfee blokowanie katalogów internetowych.

Microsoft informuje o wzroście ataków typu shell w sieci

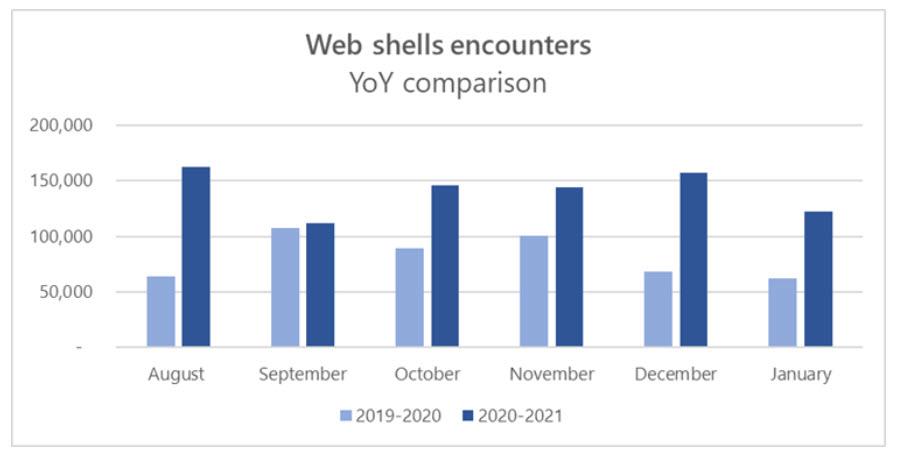

Ta sytuacja nie wychodzi od teraz, ponieważ już rok temu pojawiły się doniesienia o gwałtownym wzroście wykorzystania powłok webowych w atakach na całym świecie. W sensie umowa de Zespół badawczy Microsoft 365 Defender w ujawniły, że trend ten, oprócz kontynuacji, również przyspieszył. W ten sposób od sierpnia 2020 r. do stycznia 2021 r. można było wykryć średnio 140 000 ataków na Internet. Jeśli kupimy to za Ostatni rok, widzimy, że od tego czasu jest prawie dwukrotnie większy, średnia miesięczna wyniosła 77 000 ataków.

Oto wykres, który pokazuje, w jaki sposób ataki powłoki sieciowej prawie się podwoiły.

Cyberprzestępcy instalują powłoki internetowe na serwerach, wykorzystując luki w zabezpieczeniach. Są to zazwyczaj luki w aplikacjach webowych lub serwerach podłączonych do Internetu. Sposób działania tych przestępców w cyberprzestrzeni polega na skanowaniu Internetu. Powszechną praktyką jest korzystanie z publicznych interfejsów analitycznych, takich jak: shodan.io zlokalizować serwery do ataku.

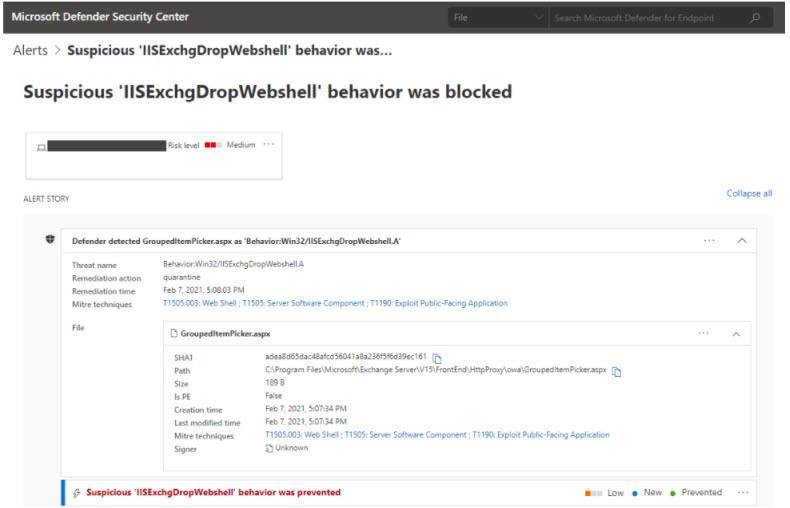

Narzędzie z funkcjami behawioralnymi i blokowania, takie jak Microsoft Defender for Endpoint, może wykrywać i powstrzymywać ataki powłoki internetowej. W ten sposób generuje alerty dla tych włamań, aby zespoły ds. bezpieczeństwa korzystające z tego narzędzia mogły dalej badać i szukać powiązanych lub podobnych zagrożeń. Byłby to przykład wykluczenia podejrzanego zachowania.

Jednak, jak zobaczymy poniżej, można podjąć szereg środków ostrożności w celu ochrony serwerów.