Czym jest oprogramowanie ransomware i jakie są jego konsekwencje

Kiedy spotykamy się z atakiem ransomware, złośliwe oprogramowanie jest odpowiedzialne za szyfrowanie wszystkich naszych danych na komputerze, na którym zostało utworzone, a także możliwe jest, że wszystkie dane udostępniane w sieci lokalnej są zaszyfrowane, więc musimy chronić nie tylko nasz komputer ale wszystkie grupy firm i sprawdź, jakie mają prawa rejestracyjne.

Jeśli chcemy wrócić do normalności, musimy usunąć i przywrócić serwery i komputery z naszymi kopiami zapasowymi, jeśli przestrzegaliśmy dobrych zasad tworzenia kopii zapasowych. Inną opcją jest użycie klucza szyfrowania do odblokowania plików i danych. Minusem jest to, że aby uzyskać ten klucz odszyfrowywania, w zdecydowanej większości przypadków musimy zapłacić okup cyberprzestępcom.

Ransomware ma ogromny negatywny wpływ, który zakłóca działalność biznesową, a także może prowadzić do trwałej utraty danych. Przyczyny, które powoduje dla Twojej firmy to: przestoje, utrata produktywności, przychody i reputacja. ten Ale to nie wszystko, poufne informacje biznesowe również mogą zostać uszkodzone lub upublicznione.

Ewolucja ataków ransomware

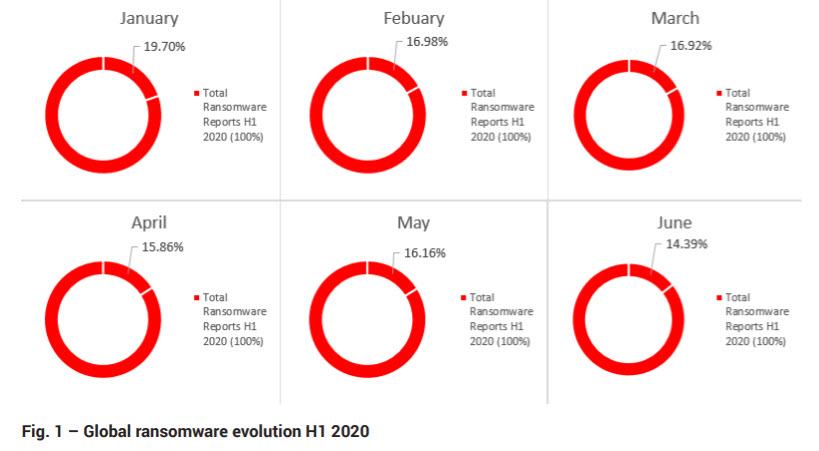

Odciski palców są niezbędne do tworzenia ekranów ataki ransomware pierwsze 6 miesięcy 2020 roku wzrosła w zawrotnym tempie ten Selon Le odniesienie przez w połowie roku Bitdefender 2020 , liczba globalnych raportów dotyczących oprogramowania ransomware wzrosła o 715% w ujęciu rocznym. W rankingu według liczby ataków na pierwszym miejscu plasują się Stany Zjednoczone, a następnie Wielka Brytania. Poniżej znajduje się ogólnoświatowa tabela oprogramowania ransomware:

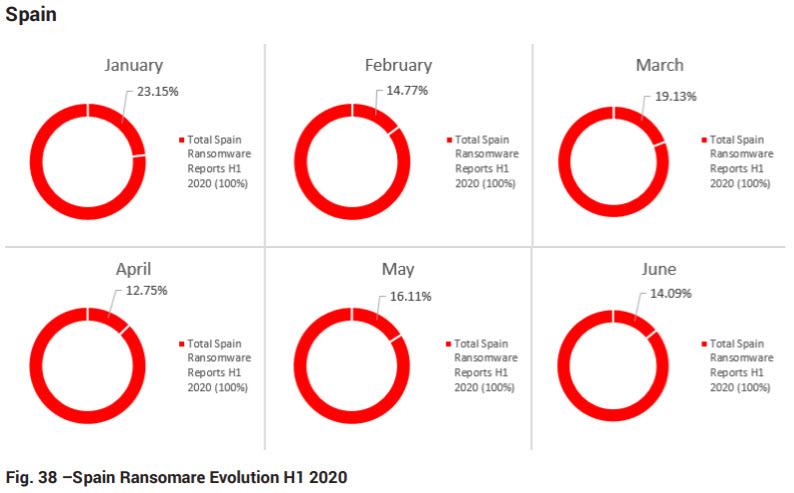

W Hiszpanii liczba ataków ransomware również wzrosła w pierwszej połowie 2020 r., co można zobaczyć tutaj:

Inną rzeczą do zapamiętania jest to, że atak ransomware rzadko jest celem. W tym sensie 99% z nich nie obserwuje swoich ofiar ani nie przeprowadza dokładnego badania. Ich taktyka polega na wysyłaniu ślepych e-maili, a następnie czekaniu i sprawdzaniu, do kogo dotarli.

Zapłać okup lub przywróć z kopii zapasowych

Jak wspomnieliśmy wcześniej, cyberprzestępcy chcą zebrać okup i jeśli zapłacimy, przekażą nam klucz. Okup ten jest zwykle płacony w kryptowalutach, takich jak Bitcoin, chociaż atakujący mogą go inaczej zdefiniować. Chociaż praca z Bitcoinem jest stosunkowo prosta, przygotowanie wszystkiego może zająć kilka dni. Ponadto w tym okresie nie będziesz mógł normalnie działać na zainfekowanym systemie lub przynajmniej robić to w bardzo ograniczony sposób.

Nie ma gwarancji odzyskania danych, jeśli okup zostanie zapłacony. Czasami odszyfrowywanie ransomware nie działa lub tracisz część swoich danych. Nawet jeśli Twoje pliki są dobrze odszyfrowane, prawdopodobnie nadal jesteś zainfekowany złośliwym oprogramowaniem, trojanami i keyloggerami. Dlatego nasz system nie będzie czysty i zawodny po zakończeniu procesu deszyfrowania.

Na zakończenie przedstawimy Ci szereg punktów ujemnych, za które zapłata okupu za oprogramowanie ransomware nie jest dobrym pomysłem :

- Pomagasz cyberprzestępcom w biznesie szantażu.

- Nikt nie gwarantuje, że klucz deszyfrujący działa, najpierw płacisz, a potem może Ci nic nie wysłać lub może nie działać.

- Cyberprzestępcy mogli wprowadzić dodatkowe złośliwe oprogramowanie, aby zarazić Cię po pewnym czasie i będziesz musiał zapłacić ponownie (ponieważ raz już zapłaciłeś).

- Zawsze taniej będzie mieć dobrą politykę tworzenia kopii zapasowych i nie płacić przestępcom w cyberprzestrzeni.

Rozwiązaniem może być przywracanie z kopii zapasowych, nawet jeśli trwa to dłużej. Jest to jednak możliwe tylko wtedy, gdy posiadamy:

- Spójny proces tworzenia kopii zapasowych, najlepiej z planem tworzenia kopii zapasowych 3-2-1.

- Postępowano zgodnie z ustaloną procedurą.

- Kopie zapasowe testowano podczas ćwiczeń i symulowano incydenty.

Jednak cyberprzestępcy stojący za oprogramowaniem ransomware mają również sposoby na zapewnienie, że nasze kopie zapasowe również zostaną zainfekowane. Z tego powodu organizacje muszą projektować i chronić swoje kopie zapasowe w taki sposób, aby zagwarantować ich integralność, gdy musimy z nich korzystać.

Profilaktyka i świadomość personelu

Zapobieganie atakom ransomware wymaga planu incydentów. W ten sam sposób, w jaki mamy np. ubezpieczenie domu lub tym podobne, mamy nadzieję, że nie będziemy musieli z niego korzystać, ale jesteśmy ubezpieczeni na wypadek nieszczęśliwego wypadku. Kolejnym ważnym elementem jest świadomość pracowników firmy, aby uniknąć ataku ransomware. Większość tego typu infekcji jest spowodowana uderzeniem pracownika pułapka atak wędkarstwo elektroniczne ten

W tym sensie pracownicy firmy powinni zostać przeszkoleni w zakresie cyberświadomości, aby mogli wykrywać wiadomości phishingowe, inne oszustwa i wszelkiego rodzaju zagrożenia. ten Jednym ze sposobów zmniejszenia ryzyka jest próba ograniczenia wewnętrznych wiadomości e-mail poprzez ułatwienie koncentracji i skupienia się na niebezpiecznych wiadomościach zewnętrznych. Niektóre aplikacje, takie jak Slack, mogą pomóc w zmniejszeniu liczby wewnętrznych wiadomości e-mail.

Ponadto pracownicy muszą być przygotowani Następny Z w trakcie świadomość bezpieczenstwa ten Ponadto, jeśli zatrudnimy prywatną firmę, która testuje pracowników z nieoczekiwaną kampanią e-połowów, może to dodać premię za bezpieczeństwo. Nie stanowi to żadnego ryzyka, dlatego sprawdzamy, czy nauczyli się prawidłowo postępować.

Jak poprawić bezpieczeństwo w naszej firmie

Ważnym elementem jest użycie is zasada minimalnych przywilejów ten Tutaj musimy zapewnić pracownikom minimalne prawa dostępu do wykonywania funkcji określonych przez ich rolę. Nie powinni mieć dostępu do funkcji, które im nie odpowiadają, więc jeśli ich konto zostanie naruszone, ponieważ ich możliwości są bardziej ograniczone, jest to mniej niebezpieczne. W tym sensie konieczne jest odpowiednie ograniczenie dostępu do konta administratora.

Dobra konfiguracja Filtr śmieci może również pomóc, więc zmniejszenie liczby wiadomości-śmieci pozwoli nam spędzić więcej czasu na szukaniu anomalii w otrzymywanych e-mailach.

Potrzebujemy również dobrego programu antywirusowego i chroniącego przed złośliwym oprogramowaniem, który należy codziennie aktualizować. Ponadto używany przez nas system operacyjny i programy muszą być na bieżąco z najnowszymi poprawkami bezpieczeństwa. Do tego musimy również dodać, że nasz sprzęt sieciowy zainstalował najnowsze dostępne oprogramowanie, aby uniknąć jakichkolwiek naruszeń bezpieczeństwa.

Jeśli chodzi o topologię sieci, najlepiej pracować z segmentowanymi modułami VLAN i kontrolą dostępu. W przypadku problemu, jeśli część jest zainfekowana, łatwiej jest rozwiązać i złagodzić skutki z sieci, do której podłączony jest cały sprzęt.

Dobra polityka bezpieczeństwa

W ataku ransomware jedną z rzeczy, które pozwolą nam skutecznie zaatakować, jest: mieć dobrą politykę tworzenia kopii zapasowych ten Powinno to opierać się na:

- Powinniśmy mieć trzy kopie naszych danych: system live plus dwie kopie zapasowe.

- Te dwie kopie zapasowe muszą znajdować się na różnych nośnikach.

- Jedna z tych kopii zapasowych musi być wykonana poza siedzibą firmy.

To, jak często będziemy uruchamiać te kopie zapasowe, określi, jakie informacje możemy stracić, dlatego codzienne kopie zapasowe są wysoce zalecane, a kopie godzinowe są niezbędne w przypadku krytycznych systemów.

Poza tym to bardzo ważny szczegół kopie zapasowe muszą być zaszyfrowane ten Jednak nic z tego nie pomoże, jeśli cyberprzestępcom uda się zainfekować Twoje kopie zapasowe. Oprogramowanie ransomware jest skonfigurowane do działania przez pewien czas, aby Twoje kopie zostały zainfekowane. Jeśli chcemy z tym walczyć, możemy to wykorzystać niezmienione kopie zapasowe ten Są to kopie zapasowe, których nie można zapisać po ich utworzeniu. Oznacza to, że nie mogą zostać zainfekowane oprogramowaniem ransomware ani żadnym innym rodzajem złośliwego oprogramowania. Twój problem polega na tym, że jest to drogie, ale może uratować Twoją firmę.

Zgłoś i przygotuj plan zarządzania incydentami

Aby zapewnić skoordynowaną i skuteczną reakcję na atak ransomware, musimy mieć: plan incydentu ten Plan ten powinien obejmować następujące fazy:

- piątek ten Precyzyjne ustawienie tego, o czym wspomniano w tym samouczku, jest dobrym miejscem do rozpoczęcia. Dobrym punktem wyjścia może być również powtórzenie planu z fałszywymi incydentami i sprawdzenie, jak intruz może zaatakować naszą firmę.

- Połączenie ten Jak najszybciej określić, co się dzieje, kto i co zostało zainfekowane, zakres problemu i czy doszło do wycieku danych.

- Ograniczenie ten Musimy zapobiegać rozprzestrzenianiu się infekcji i poddawać zainfekowane systemy kwarantannie.

- Likwidacja ten Musimy się upewnić, że złośliwe oprogramowanie zostało usunięte ze wszystkich zaatakowanych komputerów.

- renesans ten Tutaj musimy przywrócić dane z niezmienionych kopii zapasowych, jeśli takie istnieją. W przeciwnym razie musimy sprawdzić, czy kopie zapasowe nie zawierają złośliwego oprogramowania przed ich przywróceniem.

- Analiza końcowa ten Teraz, gdy problem został rozwiązany, musimy wiedzieć, jak rozpoczęła się infekcja i co mogło ją zatrzymać. Ważne jest również, aby rozpoznać, czy jest to konsekwencja wyeksploatowanej próżni, czy błędu ludzkiego. Na koniec podejmij kroki, aby temu zapobiec.

Kiedy doświadczamy ataku ransomware, musimy zgłosić go jako przestępstwo. Ponadto może być konieczne zgłoszenie incydentu do regionalnego lub krajowego organu ochrony danych. Na koniec pamiętaj, że płacenie okupu zwykle nie jest najlepszą opcją, ponieważ Twój system może zostać zainfekowany po odszyfrowaniu.