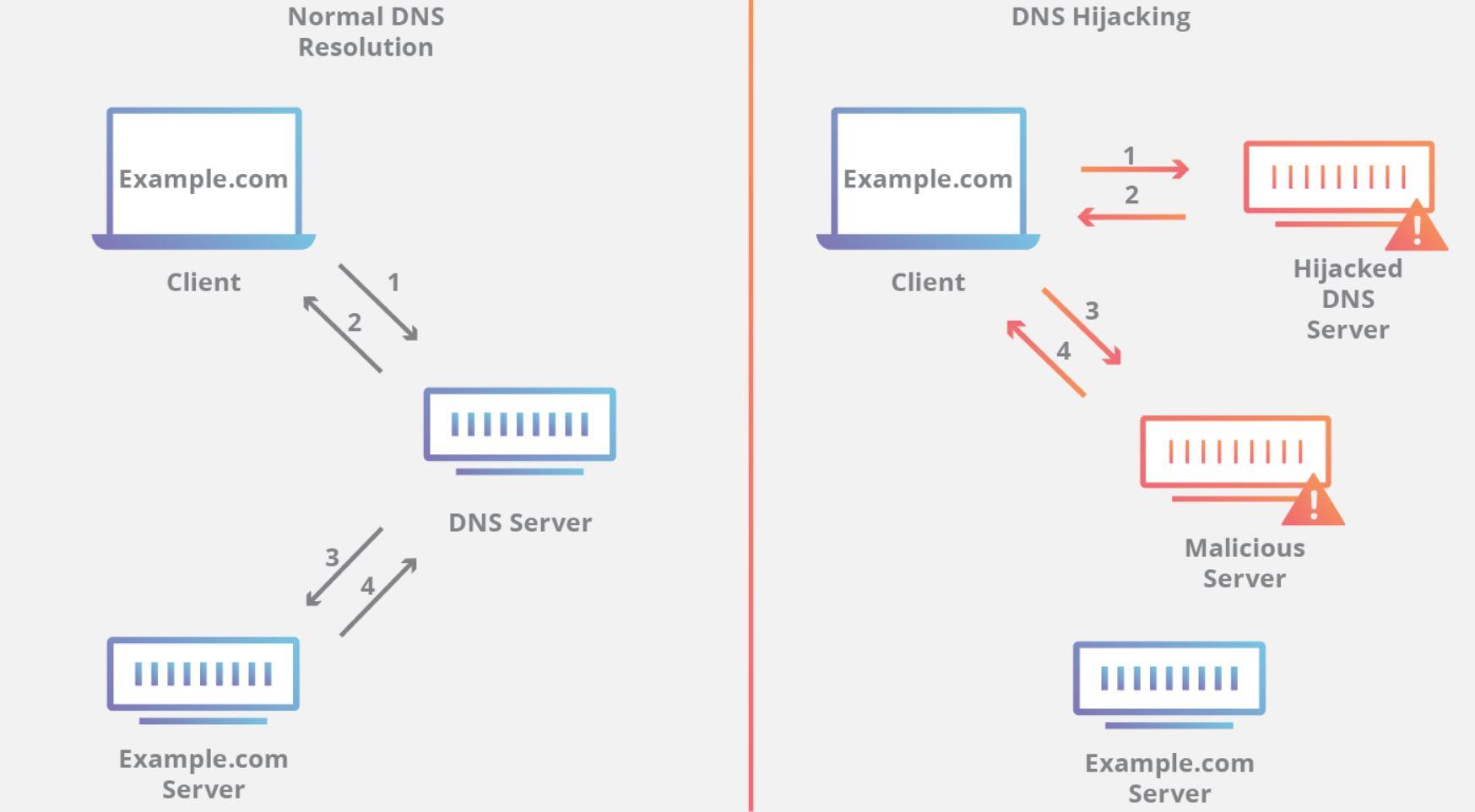

Jak omówiliśmy w wielu artykułach, system nazw domen (DNS) działa poprzez tłumaczenie nazw DNS na adresy IP. Oznacza to, że użytkownik wprowadza adres strony internetowej, do której chce wejść, a serwer DNS konwertuje go na adres IP. Kiedy otwieramy witrynę i wchodzimy do witryny, do której chcemy przejść w pasku adresu, wpisujemy nazwę domeny w przeglądarce. Przeglądarka, o ile nie zapisała go tymczasowo w celu uzyskania dostępu do tej witryny, nie będzie znała adresu IP żądanej witryny, a następnie wyśle żądanie informacji do serwerów DNS.

W tym miejscu dochodzi do naruszenia DNS, rozwiązania polegającego na żądaniu informacji z naszej przeglądarki, które jest rozwiązywane przez serwer DNS kontrolowany przez cyberprzestępców. Atak ten jest zwykle wykonywany w połączeniu z popularnym ARP Spoofing, aby przekierować cały ruch do atakującego komputera oraz „nasłuchiwać” i manipulować wszystkimi informacjami, które przez niego przechodzą.

Musimy jasno zdefiniować najbardziej krytyczny moment, a jest to moment, w którym wpisujemy adres internetowy w pasku adresu naszej ulubionej przeglądarki, ponieważ będzie ona wtedy żądać informacji z serwerów DNS. To żądanie DNS nigdy nie jest szyfrowane i można je przechwycić i zmodyfikować w drodze, aby przekierować nasze żądanie sieciowe na żądany adres IP.

Z tego powodu opracowano protokoły zapewniające bezpieczeństwo zapytań DNS i ich odpowiedzi, takie jak DNS przez TLS oraz DNS przez HTTPS. Mamy pełną listę list w RedesZone najlepsze serwery DNS DoT i DoH które możemy skonfigurować na naszych komputerach.

Hakowanie routera

Ale na tym problem się nie kończy, ponieważ inną metodą jest również naruszenie naszego routera. Pamiętaj, że kiedy nasza przeglądarka szuka informacji o żądaniu strony, najpierw przeszukuje jej pamięć podręczną, następnie plik hosta, a na końcu przekazuje zapytanie do serwerów DNS lub routera, który użytkownik wskazuje w trybie DHCP. Może się to zdarzyć głównie na routerach, w których użytkownicy domyślnie pozostawiają dane dostępowe lub na routerach ISP.

Gdy cyberprzestępcy uzyskają dostęp do naszego routera, wystarczy przekonfigurować serwery DNS w konfiguracji routera i wpłynie to na wszystkie komputery podłączone do routera przez DHCP.

Po zakończeniu każde wyszukiwanie w Internecie dowolnego komputera w naszej sieci, który korzysta z serwera DHCP routera, zostanie przekierowane na serwery DNS kontrolowane przez cyberprzestępców.

Usunięcie naszego zespołu

Jeśli myślałeś, że serwery DNS nie dadzą się już oszukać, innym bardzo powszechnym rodzajem ataku jest porwanie komputera użytkownika. Infekuje komputer użytkownika, wstrzykując określone trojany, które uzyskują dostęp do konfiguracji DNS komputera i zmieniają jej konfigurację, dzięki czemu każde żądanie przeglądarki jest przekierowywane tam, gdzie chce tego cyberprzestępca.

Wykrycie tego byłoby bardzo łatwe, wystarczyłoby wejść do konfiguracji sieci Windows (można wejść uruchamiając polecenie ncpa.cpl w przycisku menu start) i sprawdzić, jakie mamy serwery DNS.

Oszustwo związane z przejęciem DNS

Innym bardziej złożonym rodzajem ataku jest Rogue Hijack DNS. W takim przypadku ten atak nigdy nie atakuje bezpośrednio użytkownika, ale atakujący atakuje i bezpośrednio narusza serwer DNS. Jest to naprawdę niebezpieczne, ponieważ każdy użytkownik, który korzysta z zainfekowanego serwera DNS, będzie narażony na ryzyko, a najgorsze jest to, że nie będzie mógł go poznać w żadnych okolicznościach.

Na szczęście, gdy tak się dzieje, cyberprzestępca szuka bardzo konkretnych zapytań, które docierają do serwera DNS. Należy również pamiętać, że bardzo trudno jest skutecznie zaatakować i złamać serwer DNS, taki jak Google lub Cloudflare, ponieważ przestrzegają one bardzo wysokich standardów i protokołów bezpieczeństwa.

W najgorszym przypadku, gdyby cyberprzestępca przejął kontrolę nad serwerem DNS, miliony użytkowników byłyby zagrożone.

Niebezpieczeństwa zainfekowanego DNS

Teraz, gdy znasz już wszystkie sposoby infekowania DNS, nadszedł czas, aby porozmawiać o niebezpieczeństwach, jakie może stwarzać. Bardzo prostym przykładem jest to, że adres IP, na który przekierowuje nas cyberprzestępca, prowadzi nas do strony internetowej, która infekuje nasz komputer wirusem, złośliwym kodem lub koniem trojańskim. Ale w rzeczywistości, aby być bardziej precyzyjnym, ten rodzaj ataku nie jest już używany w dzisiejszych czasach, ale częściej stosuje się phishing lub pharming. Ale to nie znaczy, że nie jest bardzo ważne, aby wiedzieć, jak one działają i jak mogą wpłynąć na Ciebie w przypadku, gdy taki atak pewnego dnia znów stanie się wściekłością wśród hakerów.

- wędkarstwo elektroniczne Odp.: Musimy wiedzieć, że phishing jest dokładną kopią strony, do której chcemy uzyskać dostęp, i zazwyczaj strony takie jak banki, przestępcy są zainteresowani wprowadzeniem danych uwierzytelniających dostęp, abyśmy mogli je ukraść. Tak jest w przypadku każdej strony internetowej, która prosi nas o dane uwierzytelniające. Musimy wiedzieć, że po wprowadzeniu danych uwierzytelniających przestępca otrzyma je automatycznie, a następnie witryna przekieruje nas do rzeczywistej witryny, gdzie ponownie poprosi nas o dane uwierzytelniające, a użytkownik uwierzy, że jest to awaria witryny. i wróci, aby wprowadzić dane uwierzytelniające, a użytkownik będzie miał dobry dostęp bez podejrzenia, że padł ofiarą ataku phishingowego.

Musimy mieć świadomość, że atak phishingowy może nastąpić bez zainfekowania DNS. Zwykle tak się dzieje, w tym klikanie linków w fałszywych wiadomościach e-mail. Łatwym sposobem na znalezienie go jest sprawdzenie, którą stronę faktycznie przeglądasz w pasku adresu. Jeśli jednak domena, do której chcemy uzyskać dostęp, została naruszona, jej wykrycie będzie prawie niemożliwe.

- Farmacja : powinieneś wiedzieć, że pharming polega na przekierowywaniu żądania internauty na stronę pełną reklam. Nie wpływa to bezpośrednio na użytkownika, ale może być bardzo denerwujące. Z drugiej strony dla przestępców jest to idealne rozwiązanie, ponieważ dzięki tym reklamom zarabiają pieniądze za każdym razem, gdy odwiedzają, i jest to bardzo prosty sposób na zarobienie dużych pieniędzy poprzez przekierowywanie żądań DNS. pełna strona aukcji.

Jak widać, ta druga metoda byłaby najmniej niebezpieczna dla użytkownika, ponieważ jedyne, co na niego wpłynie, to to, że zobaczy dużo reklam, ale na szczęście nie wykradnie żadnych informacji.

Innym rodzajem naruszenia DNS, który można rozważyć, byłoby to, co niektóre rządy w niektórych krajach robią swoim obywatelom, blokując dostęp do stron internetowych, które same rządy nie uważają za odpowiednie dla swoich obywateli. W takim przypadku, gdy obywatel próbuje uzyskać dostęp do ocenzurowanej strony internetowej, zwykle jest powiadamiany o zablokowaniu, więc niektórzy użytkownicy nie uważają tego za „przejęcie DSH”.

FAI

Innym rodzajem przejęcia DNS jest sytuacja, gdy użytkownik próbuje uzyskać dostęp do witryny, która nie może się załadować, wyświetlając komunikat o błędzie. Dzieje się tak zwykle w krajach, w których piractwo jest głównie nękane, a takie strony internetowe są zwykle zakazane na mocy orzeczeń sądowych.

Powiadomienie, które zwykle się pojawia, jest takie samo, gdy próbujesz uzyskać dostęp do strony internetowej i popełnisz błąd w adresie internetowym, a sieć nas nie ładuje. Aby tego uniknąć, istnieją metody omijania blokowania DNS, takie jak korzystanie z VPN lub po prostu zmiana używanych adresów DNS. W tym artykule wyjaśniamy najlepsza polityka DNS bez rejestracji którego możesz użyć.

Jak możemy się chronić?

Prawdopodobnie zastanawiasz się, jak chronić się przed tego typu atakami przechwytującymi DNS. Sposoby obsługi zapytań DNS są tak zróżnicowane, że musimy podjąć szereg środków ostrożności, które omówimy poniżej, aby w jak największym stopniu złagodzić różne ataki.

- Zmień dane dostępowe routera: pierwszą rzeczą, którą musimy zrobić, to zmienić zarówno nazwę użytkownika, jak i hasło, aby uzyskać dostęp do naszego routera, jeśli router nie pozwala nam na zmianę użytkowników i musi być „administratorem”, po prostu zmień hasło. Przede wszystkim musimy używać silnych haseł.

- Aktualizacja oprogramowania sprzętowego routera: Modyfikowanie danych dostępowych routera nie ma sensu, jeśli później dowiesz się, że masz router bez aktualizacji, a zatem bez rozwiązania różnych problemów związanych z bezpieczeństwem, które można rozwiązać poprzez aktualizację oprogramowania sprzętowego routera.

- Masz dobrego antywirusa: przy naszym sprzęcie komputerowym bardzo ważna jest ochrona, dlatego bardzo ważne jest, aby na naszym komputerze był zainstalowany dobry program antywirusowy, który analizuje nasze pliki i aktywność w Internecie i naszej sieci.

- Mieć zaporę ogniową: Kolejnym bardzo ważnym punktem jest zainstalowanie i aktywowanie zapory ogniowej na naszym sprzęcie, która monitoruje przychodzące i wychodzące połączenia naszego sprzętu.

- Używaj bezpiecznych protokołów DNS, takich jak DNS przez TLS lub DNS przez HTTPS, gdzie wszystkie żądania i odpowiedzi będą wysyłane w pełni zaszyfrowane.

- Użyj VPN: Jeśli chcemy większego bezpieczeństwa, zalecamy korzystanie z VPN dla połączeń, aby cały ruch był szyfrowany przez źródło (nas) na serwerze VPN, z którym się łączymy. Jest to szczególnie ważne, jeśli łączysz się z Internetem z miejsc publicznych, takich jak lotniska, kawiarnie, restauracje itp. Dzięki temu systemowi szczególnie unikniemy ataków Man in the Middle.

Po zapoznaniu się z różnymi środkami, które istnieją w celu naruszenia naszego DNS i zobaczeniu możliwych rozwiązań, aby się chronić, możemy tylko doradzić, że najlepszym sposobem na ochronę siebie jest nie klikanie dziwnych linków i, co najważniejsze, wiedza, na których stronach jesteś wchodzę. Na koniec zawsze staraj się przeglądać strony internetowe korzystające z protokołu HTTPS, ponieważ wszystkie linki będą szyfrowane od początku do końca.