Co to jest IDS/IPS?

Akronim IDS oznacza system wykrywania włamań, a akronim IPS oznacza system zapobiegania włamaniom. Jest to zestaw systemów, które wzajemnie się uzupełniają, aby zapewnić większe bezpieczeństwo w sieciach każdej wielkości. Specjalne sieci, które wymagają wysokiego poziomu reakcji i obsługi. Systemy te mogą być używane zarówno na poziomie oprogramowania, jak i na poziomie sprzętu przy użyciu specjalistycznego sprzętu. Często rozmawiamy o IDS/IPS, ponieważ współpracują ze sobą.

Wiele z tych narzędzi obejmuje możliwość wykrywania cyberataków, oprócz wykonywania działań, które skutecznie odwracają ich skutki. Teraz to ostatnie wskazuje konkretnie na systemy zapobiegania włamaniom. Zdecydowanie zaleca się wybranie tych systemów, zwłaszcza jeśli chcesz mieć pewność, że zagrożenia ataków komputerowych są zaimplementowane lub mają jak najmniejszy efekt.

Lata temu dostępność tych systemów była ograniczony ten Gdy wyłącznie dla organizacji, które były w stanie pokryć głównie koszty związane z jego wdrożeniem. Jednak w ostatnich latach nasiliły się cyberataki, a prognozy pokazują, że organizmy każdej wielkości są podatne na ataki. Z tego powodu wiele firm specjalizujących się w swoich usługach oferuje je w ramach zestawu produktów i usług. Jednak powszechne jest również sprzedawanie IDS / IPS jako oddzielnych produktów.

Bezpłatne i niedrogie propozycje IDS / IPS

Warto zauważyć, że znaczna część dostaw tego typu systemu może mieć niedostępne koszty. Niektóre ważne rozwiązania brandingowe, takie jak m.in. Cisco przekroczyć tysiące euro bez większych trudności. Wynika to głównie z rodzaju posiadanych przez nich klientów oraz pełnego zakresu usług dodatkowych związanych z danym systemem IDS/IPS. Wsparcie techniczne, zasoby i dość solidna reputacja skłaniają wiele dużych organizacji do wyboru takich marek.

Z drugiej strony, czy istnieją darmowe rozwiązania? Może bardziej przystępny koszt lub przynajmniej open source dla większej personalizacji? Ten przewodnik zawiera kilka zaleceń.

OSSEC

To jest system IDS oparte na Hote który jest rozwijany przez grupę ludzi, którzy są częścią projektu open source. Projekt ten realizowany jest od wielu lat, a OSSEC cieszy się wysokim poziomem akceptacji. Ma duży zespół programistów pracujących nad tym systemem, a także aktywną społeczność, która koncentruje się na pomaganiu użytkownikom, tworzeniu tłumaczeń, obsłudze dokumentacji i nie tylko. OSSEC ma już 500 000 pobrań rocznie, a co najważniejsze, jest wieloplatformowy: jest dostępny dla Windows, macOS. Korzystasz z systemu opartego na Uniksie czy Linuksie? Nie ma problemu, ten IDS ma kompatybilny host.

Zobacz jak to działa: OSSEC monitoruje logi różnych komponentów systemu w czasie rzeczywistym. Jest w stanie wykryć wszelkiego rodzaju zmiany w poszczególnych plikach, w tym w najważniejszych rejestrach Windows. To rozwiązanie jest systemem IDS, ale posiada również pewne funkcje IPS, te funkcje IPS opierają się na odpowiedzi na atak z własnymi możliwościami i integracją z narzędziami firm trzecich.

Chcesz rozpocząć testowanie tego narzędzia? Możesz uzyskać dostęp Oficjalna strona internetowa gdzie będziesz miał dostęp do szczegółów tego rozwiązania. Dodatkowo będziesz mógł zapisać się do listy dystrybucyjnej e-mail, aby oglądać wiadomości i uzyskać dostęp do swojego kanału Slack w celu bezpośredniej komunikacji z innymi członkami społeczności. Jeśli nie potrzebujesz rozwiązania na poziomie przedsiębiorstwa z bardziej zaawansowanymi funkcjami, takimi jak integracja SIEM, przechowywanie danych, usługi w chmurze, takie jak AWS i inne, masz taką możliwość Firma Atomowa OSSEC ten

Zanotować Systemy serwerowe skupiają się na ochronie danych serwerów, a nie dokładnie sieci, do której są podłączone. Ta ostatnia jest bardzo przydatna, jeśli twoja ochrona skupia się na pojedynczym użytkowniku lub małej grupie. Scenariusz jest inny, jeśli mówimy o systemach IDS/IPS, które działają na poziomie sieciowym (lub opartym na sieci), to jest krytyczna natura ten Teraz ta ostatnia może być bardziej przydatna, ponieważ jako administrator sieci będziesz miał lepsze wyobrażenie o ewentualnych problemach, które mogą dotyczyć jednego lub więcej serwerów.

Zapach

Jest to projekt open source, który początkowo był rozwiązaniem prasowym analizator pakietów ten Czas minął i stał się kompletnym systemem IDS, z którego każda sieć może wiele skorzystać. Reguły aplikacji można konfigurować z różnymi parametrami, dzięki czemu pakiety przechodzące przez Twoją sieć mogą być analizowane dokładnie i wydajnie. Posiada możliwość wykrywania różnego rodzaju ataków za pomocą algorytmów wykrywania opartych na sygnaturach, a także wykrywania anomalii (nietypowej aktywności).

Jedną ze wspaniałych rzeczy w Snort jest to, że ma dużą i aktywną społeczność. Każdy, kto tego potrzebuje, może uzyskać pomoc lub wsparcie, aby każdy mógł w pełni wykorzystać to rozwiązanie. Ponadto jest całkowicie darmowy, otwarty na modyfikację za pomocą kartridży. Aktualizacje tego IDS są często oparte na zasadach społeczności i licencji GPL, tj. ogólne pozwolenie publiczne ten

Mają też płatne rozwiązania, które są nieco bardziej przystępne cenowo w porównaniu z innymi, które mają tę funkcję. Jedną z osobliwości jest to, że jest aktualizowany 30 dni przed regułami ustalonymi przez społeczność Snort. Dostępne pakiety wahają się od około 27,41 euro (miesięcznie) do prawie 366 euro rocznie. Ciekawostką jest to, że Snort zarządzany jest przez giganta Cisco, a wiele funkcji spełnia założenia autorskiego systemu NGIPS. Te akronimy odpowiadają System zapobiegania włamaniom nowej generacji ten

Aby zacząć korzystać z tego systemu, możesz go użyć zastaw jako przewodnik, aby przeprowadzić Cię przez te kroki:

- Instalacja na Windows, FreeBSD, Fedorze i CentOS. Masz również możliwość natychmiastowego pobrania kod źródłowy aby w pełni dostosować system do Twoich potrzeb.

- Pobierz zestaw reguł, aby jak najszybciej skonfigurować i uruchomić Snort.

- Kroki, aby system był na bieżąco z najnowszymi aktualizacjami.

Cebula bezpieczna

Jest to dystrybucja Linuksa, która działa jako solidne rozwiązanie zabezpieczające. Zawiera własny system IDS/IPS i działa poprzez podstawowe rozwiązania, takie jak OSSEC i Snort. Ponadto opiera się również na systemie Suricata dla funkcjonalności sieci IDS / IPS. Jednym z bardzo interesujących punktów, które mogą mieć znaczenie przy wyborze potrzebnego rozwiązania, jest to, że jest ono zintegrowane z różnymi narzędziami. Niektórzy z nich są:

- Wyszukiwanie elastyczne (rozproszona wyszukiwarka)

- Logstasz (narzędzie do zarządzania logami)

- Kimbana (panel sterowania wizualizacją danych open source)

- Brat (ekran bezpieczeństwa sieci)

- Sguil (ekran bezpieczeństwa sieci)

- Squert (pokaż zapisane dane wydarzenia)

- NetworkMiner (narzędzie do analizy sieci) i inne narzędzia bardziej zorientowane na bezpieczeństwo

Mają dostęp do jego własnego oficjalne repozytorium na GitHub, gdzie otrzymasz plik obrazu (w formacie ISO), a także wszystkie niezbędne instrukcje, aby móc jak najszybciej z niego korzystać.

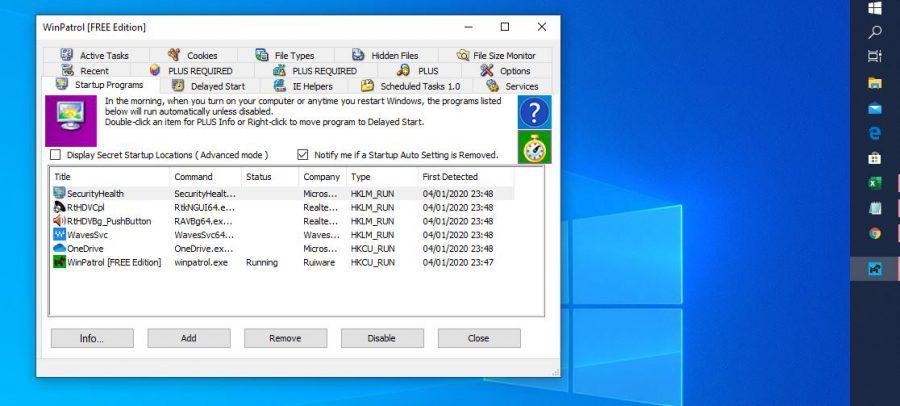

WinPatrol

To prawdopodobnie najlżejsze rozwiązanie IDS/IPS, jakie możemy znaleźć. Nie zajmuje nawet 2 MB, więc instalacja nie wymaga więcej niż 4,5 MB. Po zainstalowaniu możesz go bardzo szybko włączyć. Czy masz taki widok:

Na pierwszy rzut oka możemy powiedzieć, że WinPatrol to przede wszystkim program, który pomaga lepiej zarządzać procesami, programami i innymi aspektami systemu operacyjnego. Ma jednak funkcje zaprojektowane do zapobiegania i wykrywania włamań, które mogą bardzo pomóc poszczególnym użytkownikom. Posiada funkcje, które pozwalają śledzić zmiany w korelacjach typów plików i tworzyć różne zaplanowane zadania. Dodatkowo będziesz mógł zobaczyć ważne modyfikacje, takie jak m.in. archiwa Zarejestruj się Okna , ukryte pliki itp.

Jest kompatybilny z systemem Windows, w tym Okna 10 możesz pobrać Darmowa wersja tutaj a jeśli tego potrzebujesz, możesz uzyskać dostęp do wersji płatnej.

Czy można zastąpić użycie firewalla IDS/IPS?

Jesteśmy pewni, że zadałeś sobie to pytanie. Co ma IDS/IPS, co nie ma firewalla? Lub odwrotnie? Pierwszą rzeczą do zapamiętania jest to, że korzyści mogą być podobne do głównego celu, ale nie działają w ten sam sposób. Organizacja Narodów Zjednoczonych Zapora używa reguł, które zapobiegają wchodzeniu lub wychodzeniu określonego ruchu sieciowego, biorąc pod uwagę takie aspekty, jak protokół, adresy źródłowe i docelowe, numery portów i inne. Jest to tarcza chroniąca przed niebezpiecznymi protokołami i wszelką inną podejrzaną aktywnością, która może mieć wpływ na twoją sieć.

Niestety zdarzają się ataki, które dotykają sieci, które również przestrzegają reguł ustalonych przez zaporę. Przykładem, który możemy przytoczyć, jest: brutalny atak przez SSH. Ten ostatni jest jednym z najczęściej używanych bezpiecznych protokołów do zdalnego zarządzania przez CLI, które obecnie posiadamy, ale możliwe jest przeprowadzanie ataków w ten sposób. W takich sytuacjach systemy IDS/IPS są bardzo przydatne do wykrywania trwającego brutalnego ataku. Należy pamiętać, że są one w stanie wykryć każdy rodzaj złośliwej aktywności, nawet jeśli „respektuje” ona reguły ustawione w zaporze. Dzieje się tak, że firewalle i IDS/IPS współpracują ze sobą, IDS wykrywa anomalię i nakazuje firewallowi blokowanie połączeń.

Firewalle i systemy IDS/IPS stają się coraz bardziej niezbędne jako część pakietu bezpieczeństwa każdej sieci. Skorzystaj z dostępnych narzędzi i wysokiego poziomu wsparcia powdrożeniowego.