Istnieje kilka sposobów włączenia funkcji BitLocker na dysku:

- Lista kontrolna

- Centrum Aktywności

- Przeglądarka plików

- Wiersz poleceń

- PowerShell

PowerShell to konsola poleceń podobna do konsoli poleceń MS-DOS, ale znacznie potężniejsza, jest to kompletne środowisko programistyczne, które pozwala nam pisać programy do zarządzania i automatyzacji zadań administracyjnych systemu na dowolnym komputerze obsługującym Microsoft Windows. Oprócz funkcji wiersza poleceń, takich jak MS-DOS, masz możliwość pracy z potężnymi obiektami, programami i skryptami, które zastępują stare pliki wsadowe, pliki .bat. Obsługuje wszystkie funkcje konsoli poleceń MS-DOS, a także własne wbudowane polecenia zwane cmdletami lub poleceniami let.

PowerShell został wprowadzony przez Microsoft w 2006 roku i po raz pierwszy pojawił się w systemie operacyjnym Microsoft Windows Vista. Od tego czasu jest zintegrowany ze wszystkimi systemami operacyjnymi Microsoft, zarówno komputerami stacjonarnymi, jak i serwerami. Microsoft spodziewa się, że konsola poleceń MS-DOS i pliki .bat zostaną zastąpione tym narzędziem.

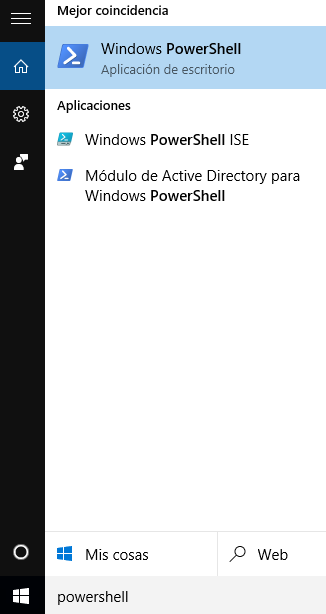

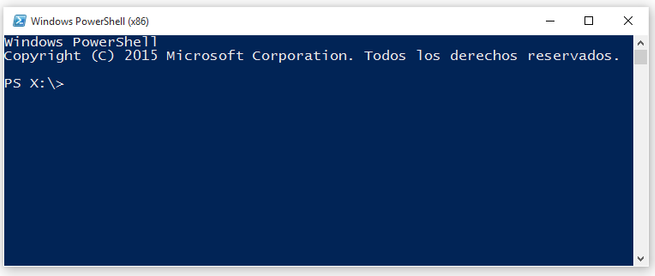

Ma dwa pliki wykonywalne lub wersje dla 32-bitowej i 64-bitowej: powerhell.exe i powerhell_ise.exe. Powershell.exe otwiera wiersz polecenia podobny do wiersza poleceń systemu MS-DOS, ale z całą mocą poleceń cmdlet PowerShell. Aby otworzyć konsolę PowerShell, naciśnij Windows + R, wpisz powerhell i naciśnij Enter lub kliknij Wyszukaj i wpisz powerhell. zwróć uwagę, którą wersję PowerShell wybierzemy.

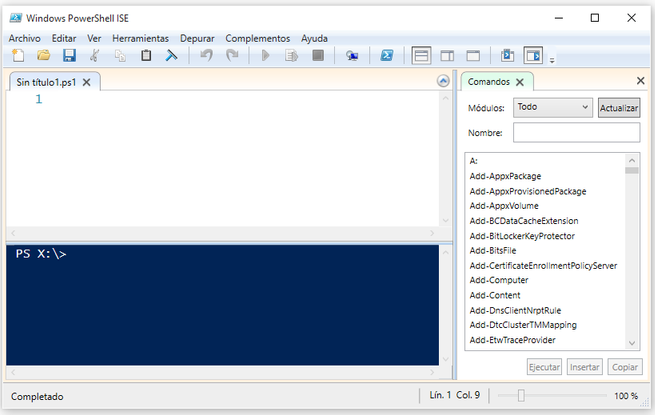

Powershell_ise.exe to bardzo zaawansowane środowisko programistyczne, które integruje konsolę poleceń, skrypt i tabelę poleceń cmdlet programu PowerShell. Uruchamiamy go podobnie do twojej konsoli: Windows + R, wpisz powerhell_ise.exe lub użyj klawisza wyszukiwania. Ważne jest, aby uruchomić powerhell_ise.exe z uprawnieniami administratora, abyśmy mogli uruchamiać następujące polecenia cmdlet, które wymagają uprawnień administratora.

W tym artykule skupimy się na wbudowanym środowisku PowerShell ze względu na możliwości, jakie oferuje, aby zobaczyć polecenia cmdlet PowerShell, które pozwalają nam włączać i zarządzać funkcją BitLocker na dyskach i ich ustawieniach, unikając pisania poleceń i ich parametrów.

Zadania związane z używaniem PowerShell do włączania funkcji BitLocker na dysku są koncepcyjnie podobne do tych wykonywanych za pomocą paska narzędzi wiersza poleceń-bde.exe, ale z mocą obiektów i możliwością tworzenia skryptów PowerShell. Przeanalizujemy te zadania i zobaczymy, jak są wykonywane w PowerShell.

Zobacz stan aktywacji funkcji BitLocker na dysku.

- Dodaj ochronę do szyfrowania funkcją BitLocker.

- Włącz funkcję BitLocker na dysku.

- Automatycznie blokuj, odblokowuj i odblokowuj zaszyfrowany dysk.

- Wyłącz funkcję BitLocker na dysku.

- Włącz funkcję BitLocker na dysku rozruchowym.

Zobacz stan aktywacji funkcji BitLocker na dysku twardym

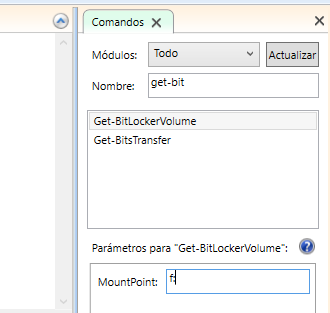

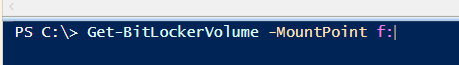

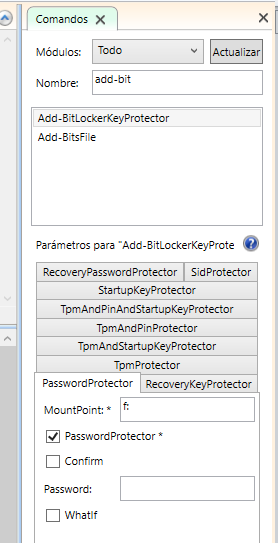

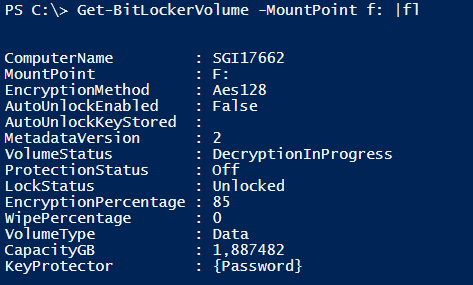

Polecenie cmdlet, które pozwala nam zobaczyć stan dysku, to Get-BitLockerVolume. W panelu wtyczki poleceń wpisz get-bit, a to polecenie zostanie wyświetlone z parametrami, które obsługuje, w tym przypadku z parametrem MountPoint, który odpowiada napędowi, który chcemy zbadać.

Na dole znajduje się kilka przycisków: Przycisk Enter wpisuje polecenie z parametrami w konsoli PowerShell, ale bez jego wykonywania, przycisk Wykonaj robi to samo, a także wykonuje polecenie i przycisk kopiowania, kopiuje polecenie i jego parametry do schowek wklejony gdzie indziej.

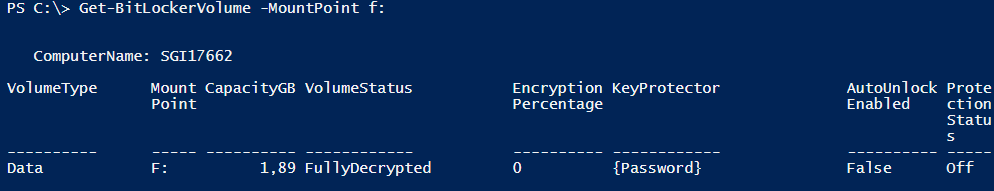

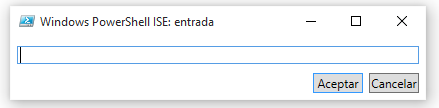

Naciskając klawisz ENTER możemy zobaczyć wynik wykonania tego polecenia.

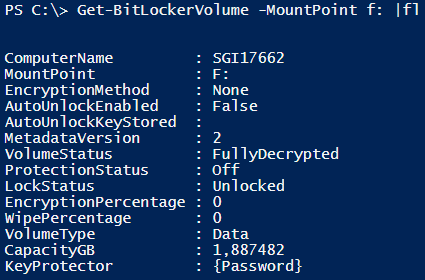

Możemy rozszerzyć informacje, dodając przekierowanie „| fl” na końcu wiersza poleceń.

Widzimy, że dysk F: ma ochronę hasłem i nie jest zaszyfrowany i odblokowany.

Dodaj zabezpieczenia do szyfrowania funkcją BitLocker

Istnieje wiele Protectorów, które zapewniają szyfrowanie naszej jednostki, skupimy się na najważniejszych, którymi są: hasło, klucz odzyskiwania, kod odzyskiwania i klucz rozruchowy.

Polecenie cmdlet to Add-BitLockerKeyProtector. Te polecenia piszemy na panelu sterowania.

Dodaj ochronę hasłem dysku:

Kliknij kartę „PasswordProtector” i wypełnij ustawienia „MountPoint” oraz pole „PasswordProtector”, które są również wymagane z gwiazdką. Jeśli aktywujemy pole „Potwierdź”, prosi nas o potwierdzenie wykonania zadania.

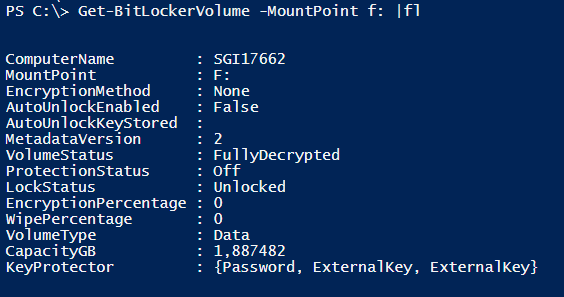

Kliknij przycisk Wykonaj, a polecenie zostanie skopiowane do konsoli PowerShell i wykonane. PowerShell prosi nas o wprowadzenie i potwierdzenie hasła w celu ochrony szyfrowania dysku.

Za pomocą poniższego polecenia cmdlet możemy zobaczyć stan ochrony dysku.

Get-BitLockerVolume -MountPoint f: |fl

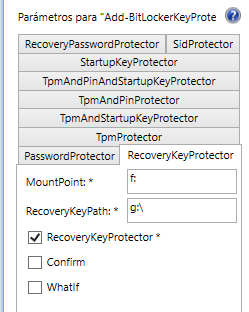

Aby dodać klucz odzyskiwania jako ochronę dysku:

Aby dodać klucz odzyskiwania jako ochronę dysku:

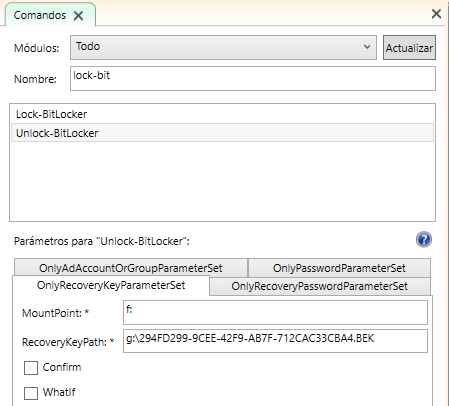

Używając tego samego polecenia cmdlet z poprzedniego przypadku, kliknij kartę „RecoveryKeyProtector”, w którym to przypadku wymagane parametry to:

- MountPoint, (dysk, na którym chcesz utworzyć klucz odzyskiwania).

- RecoveryKeyPath, (ścieżka, w której zostanie zapisany plik zawierający klucz odzyskiwania, nie możemy użyć dysku z włączoną funkcją BitLocker jako miejscem docelowym).

- RecoveryKeyProtector, (zaznacz pole).

PS C:>Add-BitLockerKeyProtector -MountPoint f: -RecoveryKeyPath g: -RecoveryKeyProtector

Polecenie Get-BitLockerVolume pokazuje nam, w jaki sposób dodano trzy funkcje bezpieczeństwa.

Aby dodać hasło odzyskiwania jako zabezpieczenie dysku:

Aby dodać hasło odzyskiwania jako zabezpieczenie dysku:

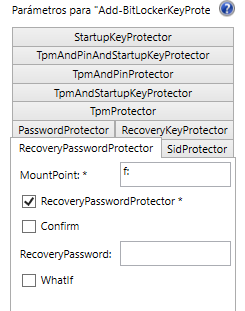

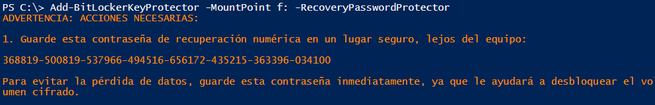

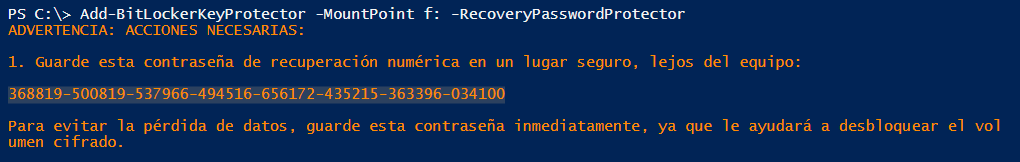

Kliknij zakładkę „RecoveryPasswordProtector” i wypełnij wymagane parametry. Możemy wypełnić parametr „RecoveryPassword” 48-cyfrowym ciągiem lub pozostawić go pustym, w takim przypadku PowerShell wygeneruje losowe 48-cyfrowe hasło i wyświetli je na ekranie.

Wynik wykonania jest wyświetlany na ekranie.

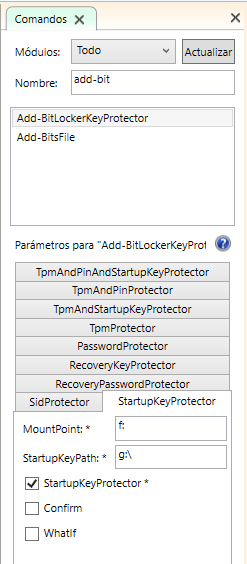

Dodaj klucz rozruchowy jako ochronę dysku:

Dodaj klucz rozruchowy jako ochronę dysku:

Klucz rozruchowy to specjalny klucz wygenerowany przez program PowerShell, którego można użyć jako hasła do odblokowania dysku rozruchowego. To ustawienie tworzy plik, który zostanie skopiowany na dysk flash USB, który będzie używany do szyfrowania, a następnie uruchom i odblokuj dysk zawierający system operacyjny, aby uruchomić komputer, zwykle dysk C: nie możemy użyć dysku Funkcja BitLocker jest włączona jako miejsce docelowe pliku.

Uruchomienie tego polecenia cmdlet pokazuje nam, że ochrona typu klucza rozruchowego została dodana do pliku jako klucz obcy.

Włącz funkcję BitLocker na dysku

Po dodaniu ochrony szyfrowania do dysku (minimalne użycie to hasło i klucz odzyskiwania, ze względów bezpieczeństwa) używamy polecenia cmdlet „Enable-BitLocker”. To polecenie cmdlet aktywuje funkcję BitLocker na określonym dysku ze wstępnie skonfigurowanymi zabezpieczeniami. Podobnie jak narzędzie do zarządzania bde, cmdlet pozwala nam dodać zabezpieczenia wraz z aktywacją.

PS C:> Enable-BitLocker -MountPoint F: -PasswordProtector

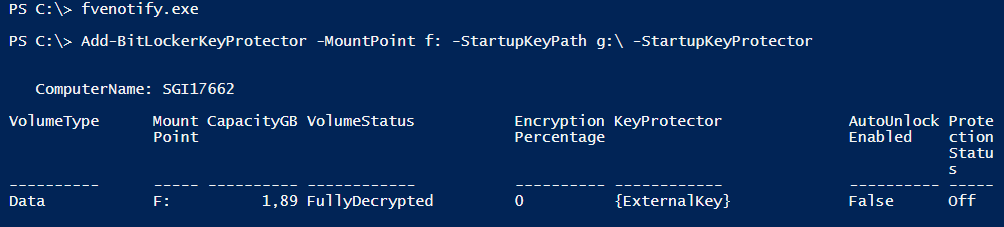

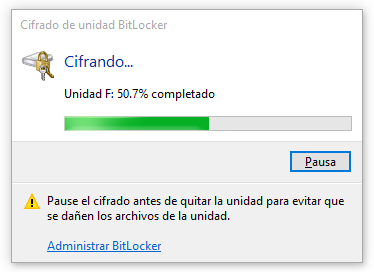

To polecenie uruchamia szyfrowanie dysku i pokazuje nam tabelę z postępem prac, możemy wymusić pojawienie się tego okna dialogowego, uruchamiając „fvenotify.exe” z konsoli PowerShell.

Automatycznie blokuj, odblokowuj i odblokowuj zaszyfrowany dysk

Zaszyfrowany dysk jest koniecznością odblokowany, zanim będzie można go użyć , do wykonania tej operacji są używane następujące polecenia cmdlet.

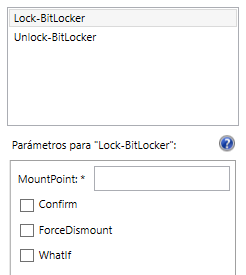

Lock-BitLocker, Unlock-BitLocker, Enable-BitLockerAutoUnlock i Disable-BitLockerAutoUnlock

Oprócz Unlock-BitLocker, cmdlety są bardzo łatwe w użyciu, ponieważ proszą tylko o „MountPoint”, który jest dyskiem, i jeśli chcemy wymusić zadanie, nawet jeśli urządzenie jest używane przez proces.

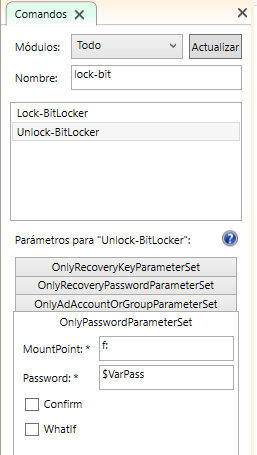

Przyjrzyjmy się bliżej parametrom polecenia cmdlet Unlock-BiLocker. Unlock-BitLocker umożliwia nam odblokowanie dysku jednym z następujących środków bezpieczeństwa: hasło, klucz odzyskiwania i hasło odzyskiwania (nie zobaczymy opcji active directory).

Aby odblokować dysk z ochroną hasłem, Kliknij kartę parametru „OnlyPasswordParameterSet”.

Nie możemy wpisać parametru hasła na klawiaturze tak jak w poprzednich przypadkach, musimy wpisać je specjalnym ciągiem PowerShell zwanym bezpiecznym ciągiem, aby przekonwertować hasło na bezpieczny kod musimy zdefiniować zmienną, którą można nazwać jak chcesz i przypisz polecenie cmdlet „ConvertTo-SecureString”, jak pokazano w następnym wierszu.

PS C:> $VarPass =ConvertTo-SecureString "123456.abC" -AsPlainText -Force

123456.abC to hasło, którego używamy, gdy dodajemy zabezpieczenie hasłem do dysku. Musi być hasłem zawierającym co najmniej 8 znaków, wielkie i małe litery, cyfry i znaki specjalne.

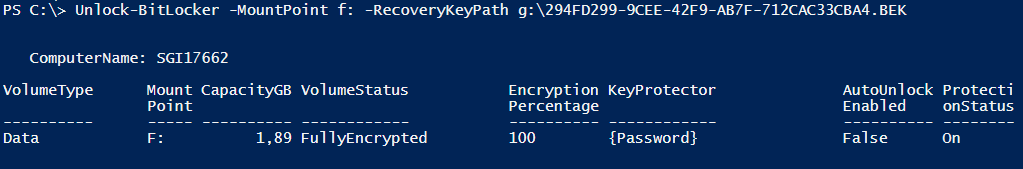

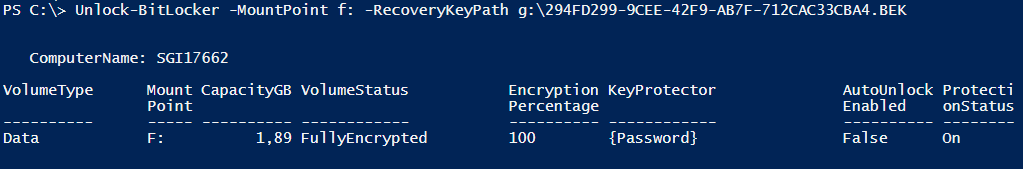

Aby odblokować dysk za pomocą klucza odzyskiwania hasła, możesz: należy wprowadzić parametr „MountPoint” oraz ścieżkę i nazwę pliku zawierającego klucz odzyskiwania hasła.

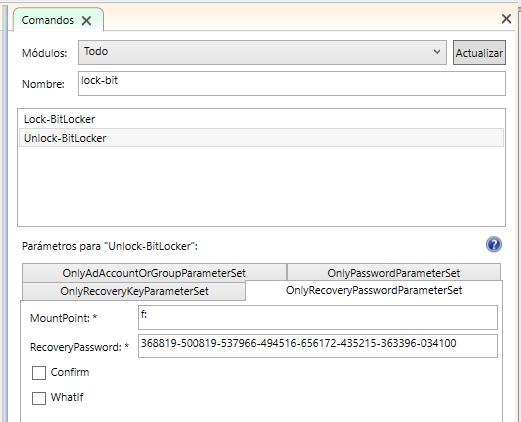

Aby odblokować dysk za pomocą hasła odzyskiwania , musimy użyć hasła, które zostało automatycznie wygenerowane przez uruchomienie polecenia cmdlet Add-BitLockerKeyProtector i które musieliśmy przechowywać w bezpiecznym miejscu:

Aby odblokować dysk za pomocą hasła odzyskiwania , musimy użyć hasła, które zostało automatycznie wygenerowane przez uruchomienie polecenia cmdlet Add-BitLockerKeyProtector i które musieliśmy przechowywać w bezpiecznym miejscu:

Wyłącz funkcję BitLocker na dysku

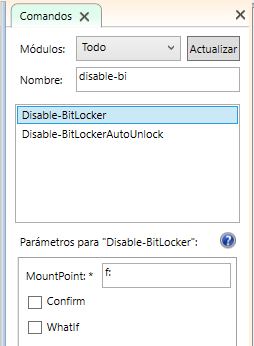

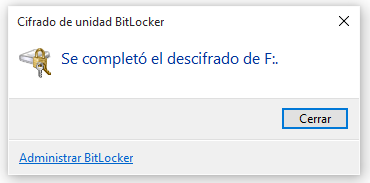

Aby wyłączyć i odszyfrować dysk z włączoną funkcją BitLocker, użyj polecenia cmdlet „Disable-BitLocker”.

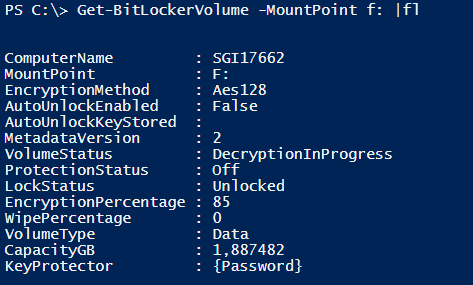

Korzystając z polecenia cmdlet „Get-BitLockerVolume”, możemy zobaczyć, że jednostka jest odszyfrowana.

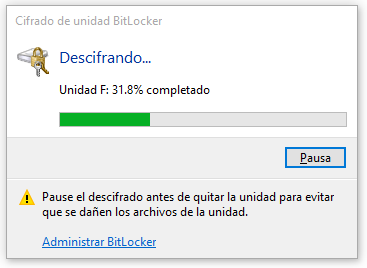

Ponownie, jeśli okno postępu się nie pojawi, możemy je wymusić, uruchamiając „fvenotify.exe” z konsoli poleceń PowerShell.

Włącz funkcję BitLocker na dysku rozruchowym

Jak widzieliśmy w artykule ” Chroń dane na naszych dyskach za pomocą funkcji Bitlocker w systemie Windows 10 ”, Szyfrowanie dysku rozruchowego ma pewne cechy szczególne. W takim przypadku skupimy się na przypadku, w którym nasz komputer potrzebuje dysku flash USB, w którym będzie przechowywany klucz w celu odblokowania dysku zawierającego system operacyjny podczas uruchamiania.

Najpierw musisz utworzyć klucz rozruchowy za pomocą polecenia cmdlet

PS C:> Add-BitLockerKeyProtector -MountPoint f: -StartupKeyPath g: -StartupKeyProtector

Po drugie, plik z wygenerowanym kluczem rozruchowym należy skopiować na dysk flash USB, który zostanie użyty do odblokowania dysku zawierającego system operacyjny komputera podczas rozruchu.

Po trzecie, włączymy funkcję BitLocker na dysku rozruchowym, a szyfrowanie rozpocznie się po ponownym uruchomieniu. Ważne jest, aby nie usuwać dysku flash USB zawierającego klucz rozruchowy przez cały proces i do momentu zakończenia szyfrowania.

PS C:> Enable-BitLocker -MountPoint F: -PasswordProtector

Ten dysk flash USB powinien być podłączony do komputera przy każdym uruchomieniu.

Do tej pory udostępniliśmy ten przewodnik po funkcji BitLocker w PowerShell.