Pierwszą rzeczą, którą zrobimy, jest krótkie zapoznanie się z biometrią i najczęstszymi metodami dostępu. Następnie porozmawiamy o certyfikacji biometrycznej, która wciąż rośnie w szybkim tempie, w celu zastępowania haseł. ten Jednak, jak zobaczymy później, ma też swoje wady.

Jakie są biometryczne i najpopularniejsze metody dostępu?

La biometrycznie można zdefiniować jako wykonywanie standardowych pomiarów żywych organizmów w celu ich zlokalizowania. Ponadto w dziedzinie informatyki (IT) posiadamy certyfikacja biometryczna to znaczy zastosowanie technik matematycznych i statystycznych do fizycznych lub behawioralnych cech jednostki w celu jej zlokalizowania. W skrócie jest to sposób na zweryfikowanie tożsamości tej osoby.

Najczęstsze metody przeprowadzania uwierzytelniania biometrycznego to:

- Odcisk palca.

- Rozpoznawanie tęczówki.

- Rozpoznawanie twarzy.

- Biometria naczyniowa oparta na ekstrakcji modelu biometrycznego z geometrii palca żylnego.

- Rozpoznawanie mowy.

- Pisanie i podpisywanie.

W procesie identyfikacji cechy biometryczne są porównywane z cechami wcześniej zarejestrowanego zestawu norm. Należy zaznaczyć, że nie oznacza to, że znamy tożsamość domniemanego. Wystarczy pobrać nową próbkę biometryczną od nowego użytkownika i porównać ją z już zarejestrowanymi szablonami.

Tradycyjne systemy bezpieczeństwa zawodzą

Obecnie rośnie liczba naruszeń danych. Oznacza to, że tradycyjny system oparty na hasłach nie jest najlepszy. Główną przyczyną tych naruszeń bezpieczeństwa jest w dużej mierze ponowne użycie haseł. Rozwiązaniem, które wybrały niektóre firmy, jest zastąpienie tych haseł uwierzytelnianiem biometrycznym.

W rezultacie biometria stała się lepszym rozwiązaniem uwierzytelniającym niż hasła. Jednak biometria też ma swoje problemy. Przyjrzymy się im szczegółowo, a potem zobaczymy, że stanowią one istotny zestaw wyzwań.

Biometrii nie da się zastąpić

Dużą wadą biometrii jest to, że gdy dostęp biometryczny jest zagrożony, nie można go zastąpić. Weźmy przykład, aby był jasny: wyobraźmy sobie przez chwilę, że nasze dane twarzy, odciski palców lub tęczówka są odsłonięte. W tym sensie, jeśli dane biometryczne osoby zostaną naruszone, każde konto korzystające z tej metody uwierzytelniania jest zagrożone, ponieważ nie ma możliwości naprawienia szkód, ponieważ nie można ich zmienić.

W związku z tym, że biometria trwa wiecznie, bardzo ważne jest, aby firmy maksymalnie utrudniły cyberprzestępcom odszyfrowanie algorytmu, w którym przechowywane są informacje biometryczne. Jednym ze sposobów na zrobienie tego byłoby użycie potężnego algorytmu mieszającego i nie zapisywanie danych w postaci zwykłego tekstu.

Wykorzystanie biometrycznych rysów twarzy

Każdego dnia jesteśmy bardziej narażeni w Internecie i czasami ignorujemy konsekwencje. Na przykład informacje o twarzy można uzyskać online za pośrednictwem zdjęcia opublikowanego w sieci społecznościowej lub dowolnej witrynie internetowej. Należy pamiętać, że jeśli porównasz je ze swoimi hasłami, zawsze będą one prywatne, chyba że zostaną skradzione.

Dzięki temu zdjęciu, przy odpowiedniej technologii, byliśmy w stanie odtworzyć parametry biometryczne twarzy osoby. Ponadto może wpływać nie tylko na rozpoznawanie twarzy, ale także głos (który można wydobyć z wideo) lub inne systemy.

Aktualne ograniczenia sprzętowe

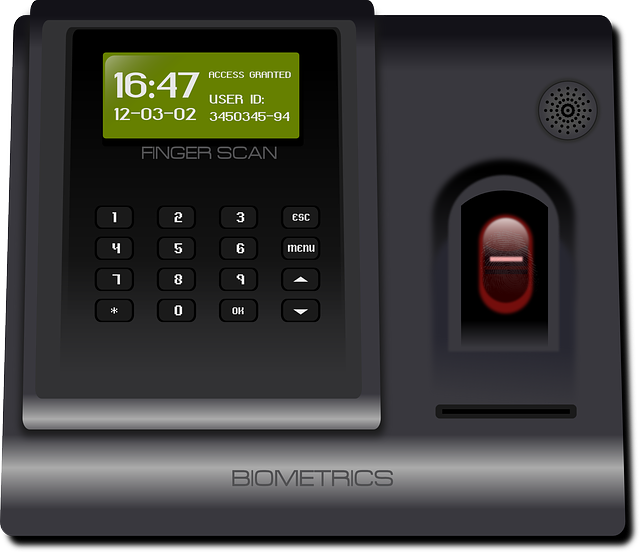

Problem polega na tym, że chociaż mamy kilka urządzeń ze skanerami biometrycznymi, wiele z nich, z których regularnie korzystamy, nie obsługuje certyfikacji biometrycznej. Obecnie biometria nie jest powszechna na komputerach stacjonarnych lub laptopach, ponieważ zwykle nie obejmuje czytników biometrycznych. Innym czynnikiem, o którym należy pamiętać, jest to, że gdy łączysz się z witryną za pomocą przeglądarki, korzystanie z danych biometrycznych jest nadal bardzo ograniczone. W tym sensie, ponieważ komputery i przeglądarki internetowe nie są kompatybilne z certyfikacją biometryczną, ma bardzo niewiele możliwości.

Jeśli chodzi o inteligentne urządzenia, takie jak smartfony z systemem Android lub iOS, mają one certyfikat biometryczny, w którym informacje uwierzytelniające są przechowywane lokalnie. Jednak takie podejście, w którym wrażliwe podpisy biometryczne nie są przechowywane na serwerach, uniemożliwia nam wykorzystanie ich gdzie indziej. W przypadku, gdy chcemy go zastosować, musimy ponownie zarejestrować się za pomocą danych uwierzytelniających, takich jak nazwa użytkownika i hasło. Ponadto, zanim uwierzytelnianie biometryczne zostanie ponownie aktywowane, nowe urządzenie również będzie wymagało tej technologii. Podsumowując, do certyfikacji biometrycznej będziemy potrzebować innego modelu, w którym model biometryczny jest przechowywany na serwerze.

Problem zmian biometrycznych

Kolejną rzeczą do rozważenia jest możliwość: modyfikacje biometryczne ten Możliwość zmian w biometrii to fakt, który może mieć wpływ na pracowników. Oparzenie palca może wpłynąć na nasz odcisk palca lub uraz, który niszczy twarz, to tylko kilka przykładów. Oczywiście jest to poważny potencjalny problem. Mamy na myśli przypadek, w którym uwierzytelnianie biometryczne było jedyną stosowaną metodą uwierzytelniania i nie było dostępnej kopii zapasowej.

Musimy też porozmawiać groźby phishingowe ten Cyberprzestępcy byli w stanie zweryfikować odciski palców za pomocą skanerów przy użyciu szablonów lub kopii odcisków palców lub poprawnych twarzy użytkowników. Chociaż ta technologia znacznie się poprawiła, nadal nie jest idealna.

Co zrobić w przypadku naruszenia danych biometrycznych

Możemy być w wielkim niebezpieczeństwie hipotetycznego naruszenia certyfikacji biometrycznej. Gdy atakujący uzyska dostęp, może zmienić dane uwierzytelniające tych kont i wykluczyć pracownika z własnego konta.

Z tego powodu bardzo ważne jest działanie firmy, która jest zobowiązana do niezwłocznego powiadomienia użytkowników w celu podjęcia odpowiednich działań minimalizujących ryzyko. Po wystąpieniu naruszenia firmy i ich pracownicy powinni natychmiast wyłączyć biometrię na swoich urządzeniach. Następnie będą musieli powrócić do ustawień domyślnych, które zazwyczaj korzystają z systemu logowania opartego na nazwie użytkownika i haśle.

Najlepszym sposobem, w jaki organizacje mogą zachować bezpieczeństwo, jest wielopoziomowe podejście do bezpieczeństwa. Łatwość korzystania z biometrii sprawia, że jest to atrakcyjny wybór dla firm i użytkowników. Jeśli jednak polegasz wyłącznie na certyfikacji biometrycznej, jest to strategia wysokiego ryzyka, ponieważ musisz wziąć pod uwagę wady i zagrożenia wymienione powyżej.