CVE (częste luki i raporty)

Jest to jedno z najbardziej wiarygodnych źródeł identyfikacji, analizy i poświadczania wykrytej luki w zabezpieczeniach. Każda z luk w tej bazie danych ma swój numer CVE ten Te ostatnie zapewnia grupa wyspecjalizowanych organów grupy roboczej CVE.

Ale dlaczego podatność miałaby mieć numer identyfikacyjny? Dzięki temu przetwarzanie informacji na jej temat jest znacznie bardziej niezawodne, unikając niejasności lub błędnych danych, które psują informacje o danej podatności.

Ten sam numer pozwala na łatwą identyfikację i ocenę przez różne narzędzia bezpieczeństwa, takie jak SIEM, które są systemami zarządzania informacją o bezpieczeństwie i zdarzeniami, a tym samym może ułatwić wdrożenie środków ograniczających ryzyko.

Od momentu powstania w 1999 r. CVE stał się standardem publikowania luk w zabezpieczeniach. Jak już wspomnieliśmy, różne narzędzia bezpieczeństwa, zwłaszcza w sieciach korporacyjnych, osoby specjalizujące się w bezpieczeństwie komputerowym, a nawet ogół społeczeństwa, mogą komunikować się sprawniej. To ostatnie dotyczy tego, co stanowi podatność i jej konsekwencji.

Jesteśmy pewni, że w pewnym momencie przeczytasz wiadomość, post lub tweet na temat jednej lub więcej luk w zabezpieczeniach. W wielu przypadkach odnoszą się do numeru CVE jako bezpiecznego i niezawodnego sposobu tworzenia kopii zapasowych prezentowanych informacji. Sugerujemy śledzenie własny konto Twitter mnie La CVE zostanie poinformowany o najnowszych lukach w zabezpieczeniach.

Baza danych luk CERT

Kolejna baza odpowiadająca słynnej tym razem CERT ( Zespół rozwiązywania problemów z komputerem ). Dostarcza informacji o wszelkich lukach w oprogramowaniu. Zawarte dane to szczegóły techniczne, możliwe rozwiązania i zainteresowani producenci. Wiele odnalezionych dokumentów jest wynikiem wysiłków osób prywatnych. Również osoby pracujące poza rządem, aby udostępniać wszystkie znalezione informacje.

W rezultacie może się wydawać, że wielu rekordów brakuje dogłębnie w odniesieniu do jednego lub większej liczby danych. Dlatego sam CERT rekomenduje odwoływanie się do baz danych instytucji rządowych, takich jak m.in. NVD które omówimy poniżej.

NVD (Krajowa Baza Danych Podatności)

Jak powiedzieliśmy niedawno, ta baza danych jest powiązana z agencją rządową. To jest to NIST , czyli Narodowy Instytut Norm i Technologii. Jest to duże repozytorium luk zarządzanych przez SCAP. Jego akronim oznacza Protokół automatyzacji treści bezpieczeństwa ten

Bezpośrednią korzyścią płynącą z tych danych jest znaczne uproszczenie automatyzacji iteracyjnego zarządzania podatnościami, pomiaru bezpieczeństwa i zadań związanych z zapewnieniem zgodności. Dodatkowo możesz znaleźć wszystko, co jest związane z lukami w zabezpieczeniach znalezionymi we wszystkich typach oprogramowania. Ponadto dowiesz się o błędach konfiguracji, nazwie dostawcy, którego dotyczy problem, oraz potencjalnym wpływie zidentyfikowanej luki lub luk w zabezpieczeniach.

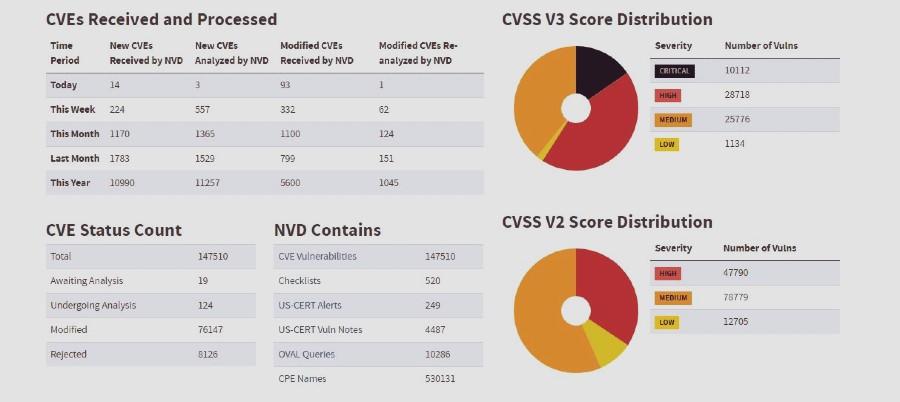

Bardzo ważnym szczegółem jest to, że wchodząc do tabeli statystyk znajdziemy wymienione podatności wraz z klasyfikacją CVE, która odpowiada pierwszej wymienionej przez nas bazie danych. Oznacza to, że prawie wszystkie luki wymienione w CVE mają dodatkową krajową kopię zapasową bazy danych. Chociaż jest spółką zależną rządu Stanów Zjednoczonych, jest jednym ze źródeł oferujących najwięcej porad na temat najnowszych luk w zabezpieczeniach.

Z drugiej strony powyższa tabela wyświetla niektóre grafiki CVSS ten Te akronimy oznaczają Wspólny system oceny podatności ten Jest to otwarty standard, który mierzy dotkliwość zidentyfikowanych luk w zabezpieczeniach. Zasadniczo istnieją cztery możliwości lub poziomy: niski, średni, wysoki i krytyczny. Stwierdzono, że podatność jest na pewnym poziomie na podstawie różnych wskaźników. Szablon, jak również wszystkie wymienione przez nas bazy danych, są bezpłatnie dostępne dla wszystkich zainteresowanych.

Znaczenie baz danych podatności

W RedesZone zaproponowaliśmy główne narzędzia dla narzędzi zarządzać bezpieczeństwem Twoja sieć. Najważniejsi są ci, którzy mają podejście do radzenia sobie z incydentami, czyli reagowania na incydenty. Ale jak oni to robią? Jakie dane mogą Ci powiedzieć, że w Twojej sieci zidentyfikowano co najmniej jedną lukę w zabezpieczeniach lub lukę w oprogramowaniu?

Mówiąc dokładniej, wymienione przez nas bazy danych i inne są ważnym wkładem w rozwiązania do zarządzania bezpieczeństwem. Przed pojawieniem się standardów, takich jak CVE i CVSS, różne rozwiązania miały własne bazy danych i wiele niespójności w kryteriach nazewnictwa, krytycznej klasyfikacji i innych aspektach. Ta luka jeszcze raz podkreśla wagę standardów w tym, co robimy.