około 1988 pierwsza zapora ogniowa historia rozwinął się i jak dotąd pozostają niezbędnym elementem architektury IT do ochrony informacji . Od tego czasu jego głównym celem jest kontrola przepływu ruchu i przechowywanie danych na komputerach.

W tym sensie istnieje obecnie kilka rodzajów firewalli i ze względu na potrzeby użytkowników udało się znacznie poszerzyć swoje możliwości . Biorąc pod uwagę, że jego realizacja będzie zależeć od złożoności i znaczenia sieci lub zasobów, które mają być utrzymywane .

Z tego powodu ważne jest, aby wiedzieć każda z istniejących architektur firewall zrozumieć, jak działają i wybrać najbardziej odpowiedni. Z wyjątkiem zdefiniuj, jak każdy jest inny .

Czym jest architektura tamy i do czego służy?

Zasadniczo zapora ogniowa, zwana również „Bariera” , można zdefiniować jako system, który implementuje określoną politykę kontroli dostępu między dwiema sieciami . Więc to działa jak rodzaj ściany w postaci sprzętu lub oprogramowania być w stanie zarządzać i / lub filtrować cały ruch przychodzący i wychodzący między dwiema sieciami lub komputerami w tej samej sieci. Dlatego systemy te służą do oddzielenia maszyny lub podsieci od reszty pod względem bezpieczeństwa.

Lubić go pomaga zachować bezpieczeństwo i prywatność użytkownika , oprócz tego, że warto zrobić kopię zapasową sieci domowej lub służbowej, przechowuj wszystkie informacje w bezpiecznym miejscu i unikaj wtargnięć osób trzecich .

Obecnie na architekturę lub topologię zapory składają się: te fizyczne i logiczne reprezentacje alokacji zasobów obliczeniowych . Jest to zatem budynek, który ma swój własny projekt i projekt wykorzystywane do projektowania struktury tej sieci . Dzięki temu zatwierdzi lub odrzuci ruch odpowiednich danych, gdy zostanie skierowany.

Jakie są wszystkie istniejące architektury zapory i czym się różnią?

Jeśli to prawda, istnieje kilka architektur firewall lub firewall . Jeśli najprostszy który używa tylko jednego routera selektora, najbardziej złożonego ze wszystkich opiera się na serwerach proxy, sieciach obwodowych i routerach wielokrotnego wyboru . Dlatego każdy użytkownik musi wybrać konkretnie typ architektury zapory w zależności od dostępności finansowej organizacji i ustalonych wymagań bezpieczeństwa .

Następnie wymieniamy i wymieniamy każdy z tych rodzajów zainteresowań:

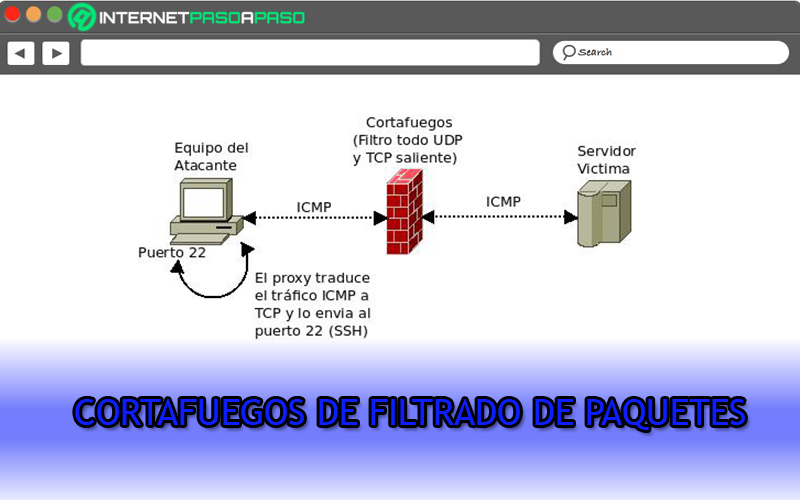

Zapora, która filtruje pakiety

Jest to architektura tamy oparta wyłącznie na wykorzystanie możliwości niektórych routerów do wykonywania routingu selektywnego a tym samym ograniczać lub umożliwiać przechodzenie pakietów przez listy kontroli dostępu zgodnie z pewnymi specjalnymi cechami. Jeśli Źródłowe i docelowe adresy IP, porty źródłowe i docelowe, interfejsy wejściowe i wyjściowe routera lub ogólnie protokół .

Dlatego jest to typologia, która jest szczególnie odpowiedzialna za decyzje dotyczące leczenia opiera się na adresach sieciowych, portach, interfejsach lub protokołach . Ponadto charakteryzują się tym, że nie przechowują żadnych informacji o statusie ani nie przeprowadzają żadnych wewnętrznych badań ruchu. Jest ponieważ to są rodzicami – bardzo szybki ogień ponieważ za podejmowanymi przez nich decyzjami nie stoi zbyt wiele logiki.

W tym sensie ich główną wadą jest to, że: nie posiadamy zaawansowanego systemu monitoringu . Dlatego uważa się, że jeden z rodzajów pare – najbardziej niepewny ogień ponieważ administrator nie będzie mógł sprawdzić, czy jego poufność nie została naruszona. Następnie będą dalej przekazywać cały rozproszony ruch do autoryzowanego portu dlatego może dojść do złośliwego, złośliwego ruchu .

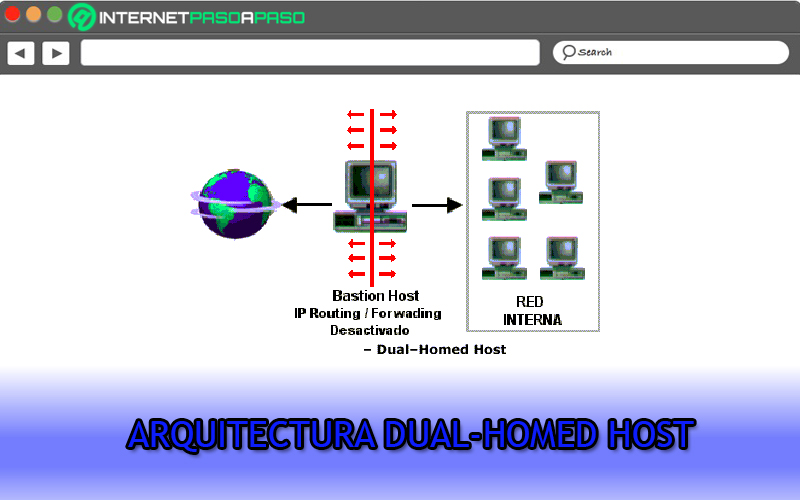

Architektura podwójnej recepcji

Jak sama nazwa wskazuje, odnosi się do hosta, który ma dwie karty sieciowe, z których każda jest podłączona do innej sieci . W tym sensie składa się z maszyn Uniksa pojedynczy które nazywamy «Hôtes z dwoma bazami» a ponieważ mają dwie karty, jedna będzie podłączona do sieci wewnętrznej w celu ochrony, a druga do sieci zewnętrznej.

Dlatego system, który musi uruchomić co najmniej jedną aplikację proxy dla każdej usługi, którą chcesz przepuścić przez zaporę sieciową . Ponadto konieczne jest wyłączenie funkcji routingu, aby systemy zewnętrzne mogły widzieć hosta przez jedną z kart, podczas gdy systemy wewnętrzne mogły widzieć hosta przez drugą kartę, aby zapewnić, że nie ma ruchu. nie przechodząc przez tamę lub ścianę .

«MISE À JOUR ✅ Voulez-vous en savoir plus sur archιτεκτονικές pare-feu oraz różnice między nimi; ENTREZ ICI aplikacja i zdobądź wszystkie SCRATCH! »

Ruch między sieciami wewnętrznymi i zewnętrznymi jest całkowicie zablokowana . Dzięki temu jest to architektura firewalla oferują bardzo wysoki poziom kontroli jak każdy zewnętrzny pakiet będzie wskazywał na jakąś istniejącą lukę w zabezpieczeniach. Kolejna z ich zalet leży w ich prostocie ponieważ wymagają tylko komputera. Ale ponieważ funkcja routingu pozostanie wyłączona, Jego wadą jest to, że musi być zarządzany przez usługę na samym hoście .

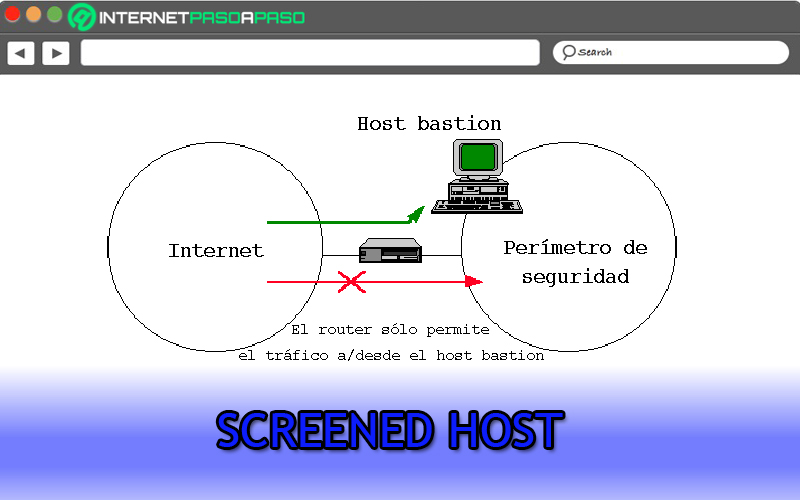

Filtrowany serwer

Zdefiniowany jako model zapory, w którym połączenie między dwiema sieciami jest tworzony przez router skonfigurowany wyłącznie do blokowania całego istniejącego ruchu między siecią zewnętrzną jak również wszystkie serwery w sieci wewnętrznej z wyjątkiem jednego bastionu. Cóż, ostatni jest gdzie zainstalowane jest całe oprogramowanie niezbędne do pomyślnej implementacji zapory; .

Dlatego to właśnie architektura łączy „router filtrujący” z „hostem bastionu” ponieważ router filtrujący znajduje się między tą ostatnią a siecią zewnętrzną, podczas gdy bastion centralny znajduje się wewnątrz sieci wewnętrznej. W związku z tym, odnosi się do jedynego systemu sieci wewnętrznej, który jest dostępny z sieci zewnętrznej w związku z tym wszelki reżim zewnętrzny usiłujący wejść do systemów wewnętrznych” musi być koniecznie podłączony do hosta bastionu .

Z tego systemu poziom bezpieczeństwa gwarantowany przez tę topologię zapory jest znacznie wyższy bo idzie jeszcze dalej, podłączając router do serwera bastionowego i naprawdę główny poziom poufności pochodzi z filtrowania pakietów . Tym samym router zadba o destylację pakietów, które można uznać za zagrożenie dla bezpieczeństwa sieci wewnętrznej, akceptuje komunikację tylko z niewielką liczbą działów .

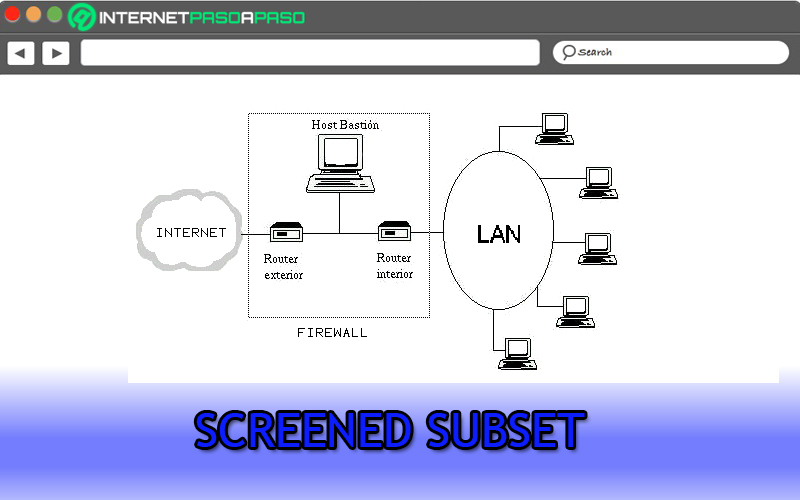

Filtrowany podzbiór

Jest to niewątpliwie klasyfikowane jako najbezpieczniejsza i najbardziej niezawodna architektura firewall Tego dnia Jest sieć, która mówi „Strefa zdemilitaryzowana” lub „sieć obwodowa” który pozostanie między dwiema sieciami, które mają zostać połączone. Czyli połączy się z dwoma ostatnimi routerami i dzięki temu możliwe jest zmniejszenie skutków udanego ataku na hosta bastionu .

Zgodnie z tą definicją, skupia się na próbach odizolowania silnika bastionowego co jest zwykle głównym celem większości cyberprzestępców. Biorąc pod uwagę fakt, że jego architektura pozwala na zamknięcie tego elementu w sieci obwodowej, co gwarantuje, że nie będzie atakujący nie mógł znaleźć pełnego dostępu do przechowywanej podsieci . Dlatego będąc najbezpieczniejszą typologią ze wszystkich, scharakteryzowany także będąc najbardziej złożonym .

Ze swojej strony ta złożoność wynika z faktu, że wykorzystuje dwa routery (zwane zewnętrznym i wewnętrznym), które są: związane ze strefą zdemilitaryzowaną . W ten sposób możesz mieć pewność, że Router zewnętrzny ogranicza niepożądany ruch w obu kierunkach i to samo dotyczy routera wewnętrznego .

Jednak może to być również problematyczne niezgodność z polityką bezpieczeństwa (dzięki temu, że niezawodne służby przechodzą bezpośrednio bez wchodzenia do bastionu) i dodatkowo to trudno zdefiniować i zweryfikować reguły filtrowania na routerach (tam, gdzie jest większość zabezpieczeń).

Jaka jest różnica między nimi?

Na koniec należy zauważyć, jakie są główne podobieństwa między każdą z architektur zapory. Tutaj w oparciu o bezpieczeństwo, które zapewniają swoim użytkownikom głównie ze względu na jego charakter i konfigurację.

Następnie analizujemy ten aspekt w poniższej tabeli:

| Typ zapory | poziom bezpieczeństwa | Poziom złożoności |

| Filtrowanie pakietów | bas | Minimum |

| Podwójny host | Wewnątrz, umiarkowany | regularny |

| Filtrowany serwer | Wysoka | regularny |

| Filtrowany podzbiór | Za wysoko | Maksymalny |

Jeśli masz jakieś pytania, zostaw je w komentarzach, skontaktujemy się z Tobą jak najszybciej i pomożemy wielu innym członkom społeczności. Kocham cię!